Desde hace un tiempo Latinoamérica está siendo afectada cada vez en mayor medida por la botnet Volk. En esta oportunidad realizaremos un análisis más profundo de la amenaza a fin de mostrar todas las capacidades y peligrosidad que posee. Como se mencionó anteriormente en este blog en post relacionados Facebook, troyanos y botnets y San Valentín se acerca con troyano como postal de amor, esta botnet utiliza Ingeniería Social para propagarse y su objetivo principal es el robo de credenciales bancarias. Con este post mostraremos como es que se realiza el robo de credenciales y también hablaremos de otras capacidades adicionales que esta botnet puede realizar. En esta oportunidad analizaremos un archivo malicioso perteneciente a la botnet Volk el cual es detectado por ESET NOD32 Antivirus como Win32/KlovBot.D troyano.

Esta botnet tiene diferentes funcionalidades las cuales son explotadas dependiendo de la variante de la amenaza. Algunas de las actividades maliciosas que puede realizar son:

- Robo de usuarios y contraseñas de servidores FTP y de MSN almacenados en el equipo infectado.

- Ataques de denegación de servicio distribuido (DDOS).

- Modificación y actualización del archivo hosts.txt (Pharming local) para realizar diferentes ataques de phishing.

A continuación se observa el panel de configuración de la botnet donde se detallan todas estas funcionalidades:

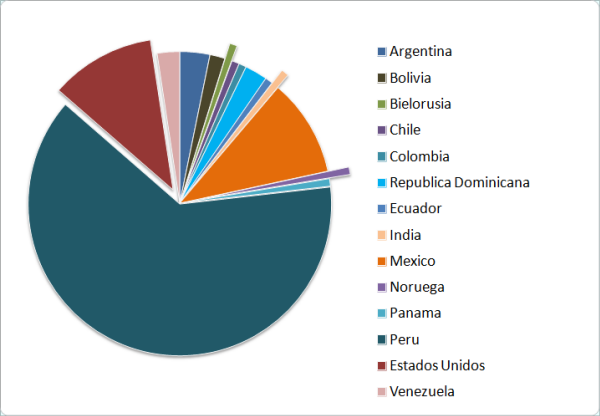

Basados en datos obtenidos al realizar el análisis de la muestra, se pudieron obtener una lista de direcciones IP que el malware almacena para llevar el registro de maquinas afectadas. Al realizar un análisis de geolocalización de IP se pudieron obtener los siguientes datos estadísticos de la infección. Los países más afectados por la variante analizada son:

- Perú con 63,2%

- Estados Unidos con 11,2%

- México con 10,4%

- Argentina con 3,4%

- República Dominicana con 2,4%

- Venezuela con 2,4%

- Bolivia con 1,6%

- Chile con 0,8%

- Ecuador con 0,8%

- Colombia con 0,8%

- Panamá con 0,8%

- Bielorrusia con 0,8%

- India con 0,8%

- Noruega con 0,8%

Teniendo en cuenta los altos porcentajes obtenidos en países latinoamericanos, sobre todo en Perú que representa más de la mitad de las infecciones totales en la actualidad, queda evidenciado que el objetivo de esta botnet es sin duda Latinoamérica. A continuación se observa un gráfico que representa la cantidad de clientes afectados por país:

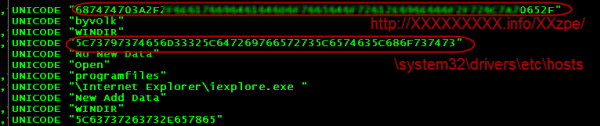

Los datos de direcciónes web a las cuales se comunica y archivos que infecta en la maquina se encuentran codificados en formato hexadecimal para dificultar así su análisis. Al convertir las cadenas encontradas en caracteres ASCII podemos identificar desde dónde la amenaza descarga un archivo ejecutable, localizar su panel de control e identificar qué archivos del sistema son modificados.

Evaluando los datos obtenidos por el Laboratorio de Análisis e Investigación de ESET Latinoamérica sobre el crecimiento de esta infección, tal cual se mencionó en el post detallado inicialmente, se estima que esta red botnet tenga aún mas crecimiento del que ya viene mostrando en este último tiempo. Para evitar ser afectado por esta u otras amenazas similares recomendamos contar con una solucione de seguridad antivirus con capacidades de detección proactiva actualizada. Este tipo de amenazas y la frecuencia con la que las venimos encontrando nos demuestran el gran crecimiento que tienen las botnets radicadas dentro de paises Latinoamericanos.

Juan Esteban Forgia

Malware Analyst