Hace algunas horas se hizo pública la noticia que el líder libio Muammar Gaddafi fue declarado muerto en una batalla en Sirte, antes las fuerzas opositoras.

Mientras algunos países debaten su liberación en medio de una guerra civil, existen personas mal intencionadas que se dedican a aprovechar la curiosidad de los usuarios que navegan por Internet en búsqueda de primicias. Dado que la web es una de las mayores plataformas de noticias que hoy se conoce, es muy fácil que este tipo de acontecimientos adquiera una rápida transcendencia en los medios. Para eso, las principales protagonistas suelen ser las redes sociales, ya que permiten que millones de usuarios compartan noticias de forma rápida y sencilla.

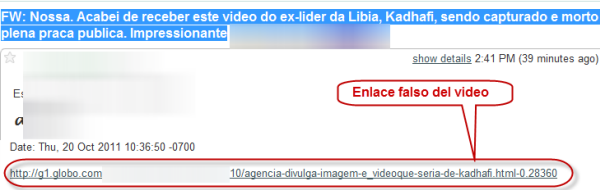

En este caso pudimos ver un correo electrónico que llega con el siguiente título:

FW: Nossa. Acabei de receber este video do ex-lider da Libia, Kadhafi, sendo capturado e morto em plena praca publica. Impressionante.

Como pueden ver, este ataque es dirigido a usuarios brasileños, y aprovecha la curiosidad de aquellos desprevenidos que acceden al sitio en búsqueda del archivo. En el correo electrónico aparece una dirección web que simula ser de Globo, un renombrado medio de comunicación brasileño. Al ingresar a la dirección, no obstante, el usuario es, sin conociemiento, redireccionado a un sitio web .kr (Corea del Sur).

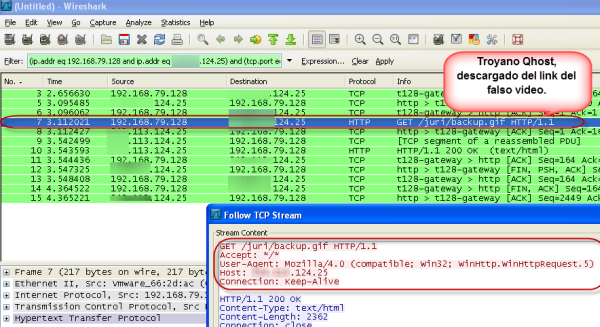

En esa dirección se encuentra un archivo de extensión GIF. En el análisis de tráfico se puede observar cómo se realiza un GET a /juri/backup.gif. De hecho, al analizar los datos del paquete aparece la IP del servidor que está alojando el ataque.

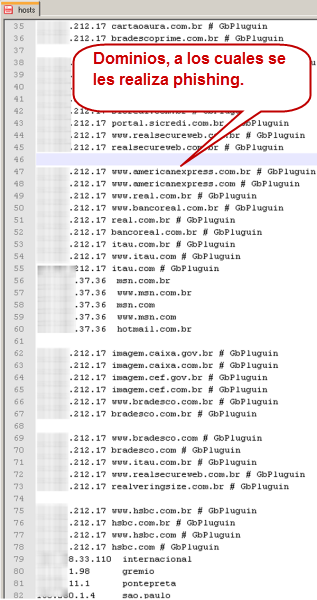

Esta amenaza es conocida como un troyano bancario del tipo Qhost, ya que cuando se abre el código malicioso en la computadora de la víctima, procederá a modificar el archivo C:WINDOWSsystem32driversetchosts.txt. El objetivo es redireccionar al usuario de algún servicio (en este caso homebanking) a una página que sea igual a la oficial pero falsa, para realizar un Phishing, es decir, robo de credenciales. Los ataques de phishing pueden ser de diferentes formas, en este caso en particular, al modificar el archivo host, se denominan de Pharming local.

Normalmente los atacantes tienen los servidores armados y los archivos ejecutables disfrazados como videos, imágenes, PDF, etc. Lo único que tienen que esperar es que ocurra un hecho relevante para “etiquetar” su ataque y comenzar a cobrar víctimas.

La buena noticia es que con el uso de una herramienta de detección proactiva, el usuario estará protegido y podrá evitar este tipo de amenazas.

¡A protegerse!

Raphael Labaca Castro

Especialista en Awareness & Research