Si tenemos que hablar de dos de las grandes familias de códigos maliciosos para el robo de credenciales de acceso, no podemos dejar de lado ni a Zeus, ni a SpyEye. Estas amenazas han buscado a lo largo del tiempo, no solo modificar sus técnicas de infección de las computadoras, sino que han desembarcado en los dispositivos móviles. Ahora fue el momento de SpyEye en su versión para Android

SPITMO, acrónimo utilizado para "SpyEye in the Mobile", cuenta con variantes para distintas plataformas móviles, entre las que encontramos a Symbian, BlackBerry y Android. Si bien, su manera de actuar varía según el sistema operativo, el objetivo es el mismo: vulnerar los sistemas de doble autenticación y acceder a la información del usuario. Este tipo de ataques han causado robos por sumas millonarias, en distintos países alrededor del mundo.

En primera instancia, para que un usuario móvil pueda ser víctima de este ataque, su computadora, o cualquier otro equipo que utilizó para acceder a su banca electrónica se encuentra infectado por alguna variante de Win32/Spy.SpyEye. De esta manera, al momento de ingresar a su home banking, el usuario se encuentra con un anuncio acerca de distintos problemas de seguridad y la posibilidad de utilizar un software de autenticación en su dispositivo móvil.

Entonces, cuando el usuario ingresa sus datos, que incluyen el número de teléfono y el sistema operativo del teléfono, accede al supuesto software de seguridad. En el caso puntual de Android, cuando el usuario instala la aplicación, su información y mensajes de texto, serán reenviados al atacante sin su conocimiento.

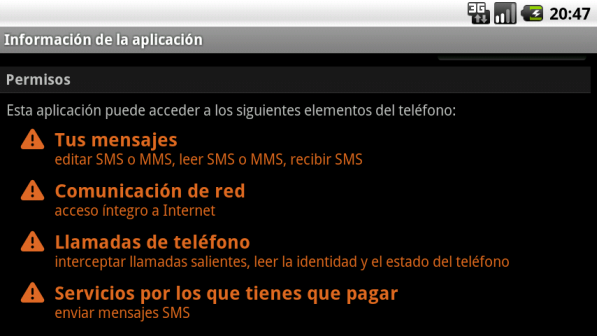

El supuesto software de seguridad es en realidad una aplicación maliciosa que se instala con el nombre de System, y con el objetivo de robar la información del usuario solicita los siguientes permisos:

De esta manera, cuando se acepta la instalación, el código malicioso cuenta con la capacidad para interceptar los mensajes de texto, y las llamadas telefónicas que el usuario realice, para luego reenviar la información un servidor remoto. Cómo les habíamos comentado anteriormente, la aparición de esta funcionalidad para SpyEye tiene cierta relación con la versión de Zeus para Android,que fue publicada hace semanas atrás. Este código malicioso es detectado por ESET Mobile Security como Android/Spy.Spitmo.

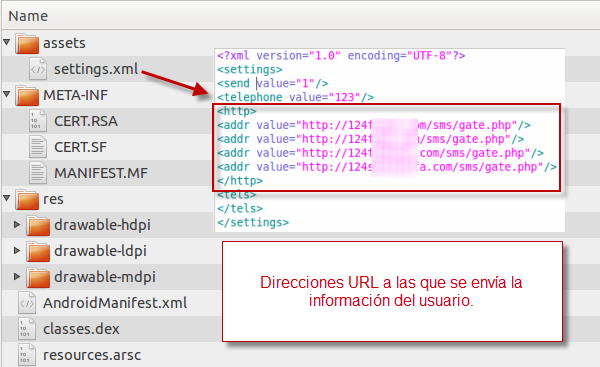

Entre las principales funcionalidades con las que cuenta este troyano, utiliza un archivo de configuración en dónde se especifica a qué direcciones URL reenviar la información, por otro lado a diferencia de la variante de Zeus, no sólo envía la información a un servidor web, sino que también cuenta con la capacidad de enviar mensajes de texto.

La ejecución de este código malicioso inicia cuando se recibe un mensaje de texto o el usuario efectúa una llamada. En caso de que se reciba un mensaje de texto, se lee el archivo de configuración "settings.xml" con el objetivo de obtener las direcciones a las cuáles se va a estar enviando la información (alguna de las direcciones URL listadas en el archivo xml), además de cancelar la recepción del mensaje, de manera similar a otras amenazas. Cuando el usuario realiza una llamada, se compara el número al cual está llamando, y si el mismo corresponde a un número predefinido, se cancela la llamada para luego mostrar un número de activación en la pantalla del dispositivo.

Nos encontramos ante una nueva variante de códigos maliciosos que además de infectar los equipos del usuario, buscan engañarlo para robar su información también en los dispositivos móviles. Con la existencia de esta variante para Android, los ciber criminales que utilicen este Crimepack pueden vulnerar los sistemas que utilicen doble autenticación que ofrecen algunas entidades bancarias. Es así como se han detectado robos por más de 3 millones de dólares, utilizando el Crimepack de SpyEye.

Pablo Ramos

Especialista en Awareness & Research