Los lectores habituales del blog están acostumbrados a ver análisis de malware, para conocer el comportamiento de las amenazas informáticas más importantes; y esta vez hemos seleccionado una muestra muy particular, ya que desde agosto integra el Top 10 de amenazas más propagadas en la región latinoamericana. Ramnit es un código malicioso del tipo virus que es reconocido por ESET NOD32 como Win32/Ramnit.A, y para el cual explicaremos a continuación su funcionamiento al momento de infectar un sistema.

El archivo se copia en uno de los siguientes directorios:

- %programfiles%MicrosoftDesktopLayer.exe

- %commonprogramfiles%MicrosoftDesktopLayer.exe

- %appdata%MicrosoftDesktopLayer.exe

- %system%MicrosoftDesktopLayer.exe

- %windir%MicrosoftDesktopLayer.exe

- %temp%MicrosoftDesktopLayer.exe

- %homedrive%%homepath%MicrosoftDesktopLayer.exe

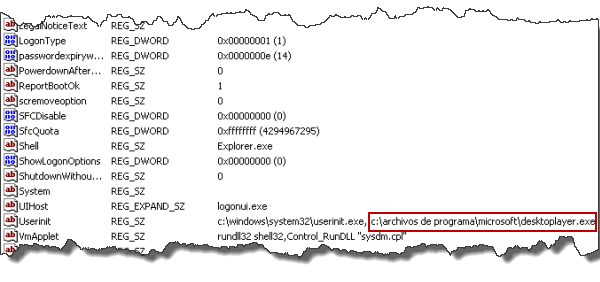

Además, realiza las siguientes modificaciones en el registro:

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon]

Agregando las claves:

"Userinit" = "%originalvalue%, %malwarefolder%MicrosoftDesktopLayer.exe"

Siendo DesktopLayer.exe una de las variables que utiliza para propagarse (hemos encontrado el virus bajo el nombre Watermark.exe también). Al modificar el Winlogon, el código malicioso se configura para ejecutarse siempre al inicio de Windows.

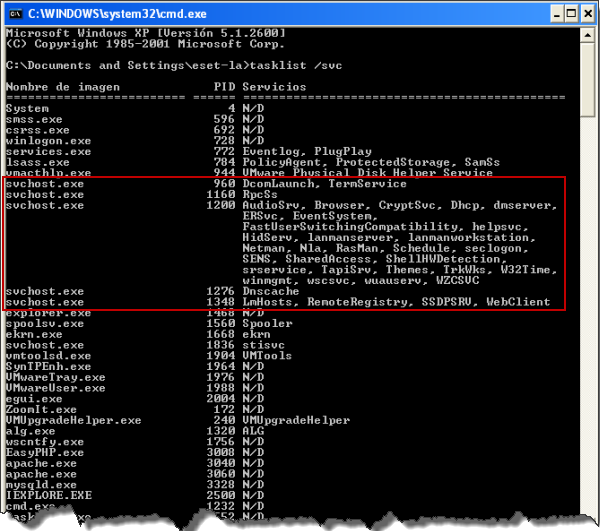

Ramnit, además, posee una particularidad interesante ya que se identifica bajo el nombre svchost.exe en la lista de procesos del sistema. Este tipo de procesos, son gestionados por Windows para hacer uso de las librerías dinámicas enlazadas (DLL). Dado que estos archivos DLL no pueden correr de forma directa, se necesita un ejecutable que los manipule. Debido a eso, se crean normalmente en cada sesión de Windows, múltiples instancias de svchost.exe que no tienen nada que ver con el virus. Esto dificulta la detección manual de la amenaza ya que se debe analizar cuáles servicios están siendo utilizados por cada uno de los procesos y luego dirigirse al directorio mencionado para comprobar que no se trata de un código malicioso y sí de una aplicación legítima.

Para poder tener más detalles sobre los servicios utilizados por el proceso svchost.exe se puede utilizar el comando tasklist /svc en la consola; o bien, en el Administrador de Tareas, botón derecho sobre el proceso y elegir la opción Ir al servicio.

Posterior a la infección se realiza la búsqueda de archivos .exe y .dll en el sistema y se agrega una sección de 53 Kb que se ejecutará antes del código original.

Este malware explota una vulnerabilidad en Windows Shell que está presente en Windows XP SP3, Server 2003 SP2, Vista SP1 y SP2, Server 2008 SP2 y R2 y Windows 7 que permite ejecutar código de forma remota o local utilizando archivos de accesos directos (LNK y PIF).

El Centro de Protección contra Códigos Maliciosos de Microsoft calificó esta amenaza como severa (el nivel más alto de peligro en su escala) durante el año pasado. A partir de este mes, nos encontramos que se ubica entre las 10 amenazas más propagadas en América Latina.

¿Qué estás esperando, ya actualizaste tu antivirus?

Raphael Labaca Castro

Especialista de Awareness & Research