En los últimos días estuvimos recibiendo varias muestras que son detectadas por ESET NOD32 Antivirus como BAT/Qhost.MNT. Este código malicioso se encarga de redirigir a los clientes de varios bancos brasileros a servidores falsos. A lo largo de este post vamos a ir poniendo en evidencia cómo es que los atacantes logran su cometido. Como ultima instancia, también se demostraran un par de estadísticas para graficar cuántas victimas pueden haber caído en esta trampa.

Son ya extensos los casos en los que el Laboratorio de Análisis e Investigación de ESET Latinoamérica, estudia casos de phishing bancario, como el ataque de phishing a usuarios Venezolanos o cuando se describió detalladamente la anatomía de un ataque de phishing.

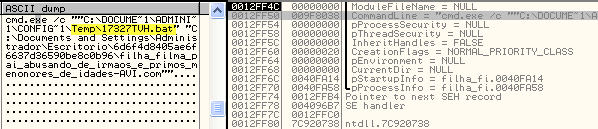

En esta oportunidad, procedamos a analizar esta muestra en particular. Lo primero que vamos a hacer es poner un breakpoint (punto de interrupción) en el archivo (en CreateProcessA) para ver qué ejecuta:

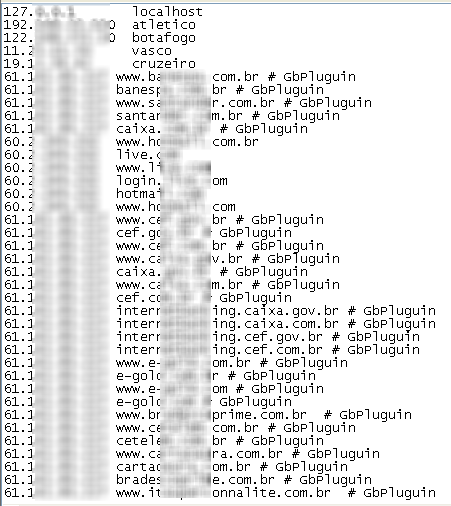

Ese fichero BAT es el encargado de modificar el archivo hosts del sistema. Este es envenenado con varios servidores brasileros simulando ser bancos o servicios de e-mail. A continuación una captura de como queda dicho archivo:

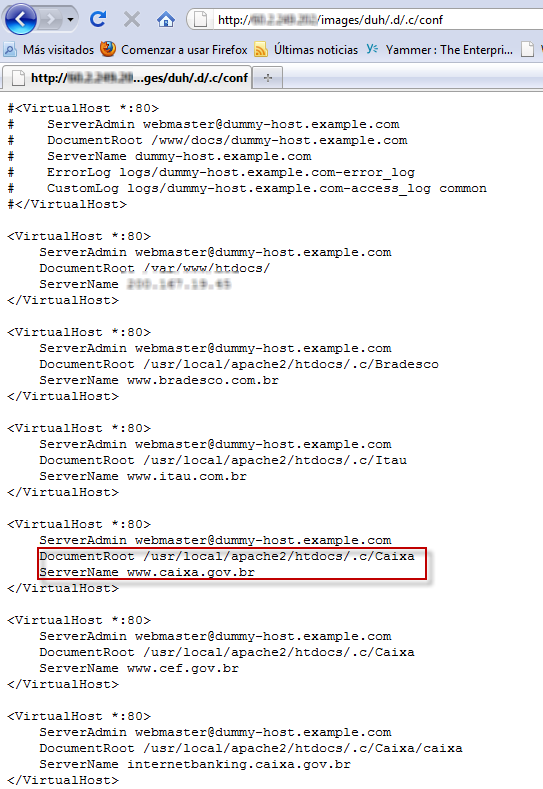

Podemos ver que diferentes bancos apuntan a la misma dirección IP, esto es así porque dicho servidor usa Virtual Hosting para almacenar todas las páginas. Luego de hacer un análisis exhaustivo de dichos servidores, pudimos localizar el archivo httpd.conf del servidor apache:

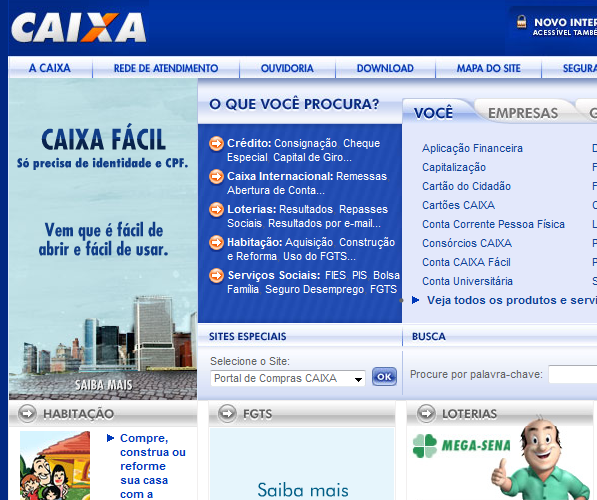

El directorio images en dichos servidores se encontraba abierto, lo cual posibilito dar con este y otros archivos, así como con las paginas falsas ahí almacenadas. Esta es una de las tantas paginas que se encuentran en dicho servidor:

En el mismo servidor también podemos encontrar falsificaciones de MSN, Yahoo mail y otros bancos brasileros.

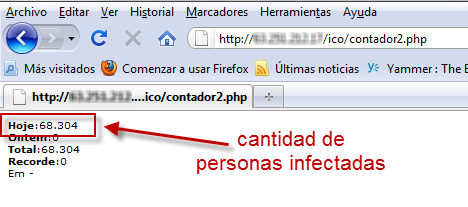

Como se puede observar, este ejecutable con unos simples cambios en nuestro sistema puede generar muchos inconvenientes. Tal vez uno caiga en la falsa creencia de que un ataque tan básico y elemental no puede tener un impacto global, pero lamento informar que hay números que respaldan la eficacia de este ataque.

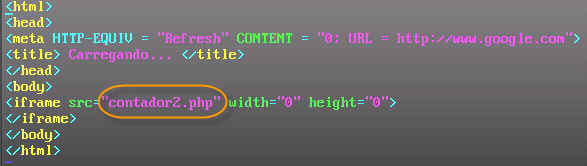

Al finalizar su ejecución luego de envenenar nuestro archivo hosts, este malware abre el navegador llevando a la víctima directamente a Google. Esto me pareció muy peculiar ya que no tenia ningún sentido abrir el browser para invitar al usuario a navegar. Es por eso que procedimos a analizar qué era lo que en realidad estaba ocurriendo. La pagina abierta por el navegador era la siguiente:

Podemos observar una redirección con los meta-tags y el iframe el cuestión. Este es un contador que es incrementado cada vez que se accede a esta pagina. El objetivo es saber cuántas personas fueron infectadas con esta amenaza. Si vamos a dicha pagina nos encontramos con el asombroso numero de casi 70 mil personas infectadas:

Estas son pruebas reales de lo grandes que pueden ser los ataques. Cabe destacar que todo esto podría haber sido evitado si la gente estuviera concientizada sobre las amenazas que se pueden encontrar en la red y utilizara las tecnologías de seguridad antivirus para no infectarse.

Estas son pruebas reales de lo grandes que pueden ser los ataques. Cabe destacar que todo esto podría haber sido evitado si la gente estuviera concientizada sobre las amenazas que se pueden encontrar en la red y utilizara las tecnologías de seguridad antivirus para no infectarse.

Con solo aplicar unas pequeñas reglas podemos mantenernos a salvo de estos atacantes, aunque la regla de oro, en esta ocasión, es "nunca ejecutar un programa que llega a nuestro correo electrónico desde una fuente no confiable"

Javier Aguinaga

Malware Analyst