En los últimos días, se ha detectado y reportado el primer código malicioso para dispositivos móviles que utilizan el sistema operativo de Google, que explota una vulnerabilidad crítica de Android 2.3 (Gingerbread) con el objetivo de obtener privilegios de root. De esta manera la amenaza puede realizar cambios en la configuración del equipo en conjunto con el robo de información y la instalación de otros códigos maliciosos en el 90% de los smartphone que utilizan esta plataforma.

Inicialmente, el reporte de esta amenaza fue realizado por Xuxian Jiang, de la Universidad de Carolina del Norte. En dónde detallaron las acciones efectuadas por este código maliciosos y cómo utiliza la explotación de una vulnerabilidad detectada en abril de este año conocida como Gingerbreak.

De igual manera que la mayoría de los códigos maliciosos publicados para esta plataforma, GingerMaster se encuentra re empaquetado dentro de de aplicaciones legítimas, y aquellos usuarios que las suelen descargar e instalar, comprometen la seguridad de su dispositivo. Cuando el código malicioso es ejecutado por primera vez, modifica al sistema, para que cuando termine de iniciarse, ejecute un servicio en segundo plano, que recolectará información tanto del dispositivo como del usuario. Una vez que los datos son recolectados por este código maliciosos, son enviados a un servidor remoto.

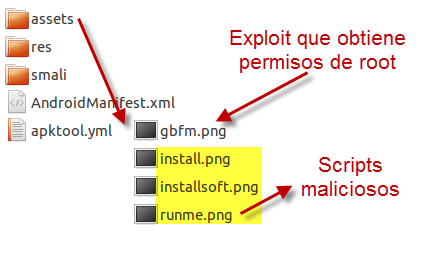

El exploit se encuentra escondido dentro del archivo .apk de la aplicación modificada, bajo el nombre gbfm.png, con el objetivo de que no llame la atención. Una vez que se ejecuta este código, la amenaza obtiene permisos de administrador. Además de esconder el exploit como un archivo de extensión .png, también se pueden observar otros archivos con la misma extensión, que son utilizados por esta amenaza:

Para poder observar los archivos dentro de la aplicación, es necesario descomprimir la misma, y una vez hecho esto se puede apreciar el archivo AndroidManifest.xml, que contiene los permisos solicitados por la aplicación y además dentro de la carpeta "assets", se alojan los scripts y el exploit, con extensión .png.

Para poder observar los archivos dentro de la aplicación, es necesario descomprimir la misma, y una vez hecho esto se puede apreciar el archivo AndroidManifest.xml, que contiene los permisos solicitados por la aplicación y además dentro de la carpeta "assets", se alojan los scripts y el exploit, con extensión .png.

Gingerbreak funciona en más del 90% de los dispositivos con Android, logrando no solo vulnerar a la versión 2.3 sino también, a todas las versiones anteriores de este sistema operativo, lo que lo convierte en una de las amenazas más peligrosas. Además de lograr permisos de administrador, procede a instalar otros códigos maliciosos que son descargados desde el centro de control (C&C) al cual reporta.

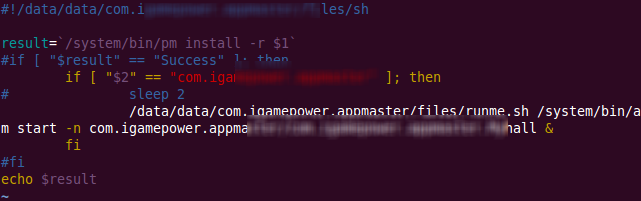

En primera instancia, una vez ejecutado el exploit, se procede a instalar y ejecutar una shell con permisos de root, logrando así realizar cualquier acción dentro del sistema operativo. Por otra parte, cuando desde el centro de control, el código malicioso recibe la orden para instalar otras amenazas se utiliza utiliza el archivo installsoft.png, que es otro script como se puede observar a continuación:

Una vez más, los códigos maliciosos para plataformas móviles, utilizan técnicas para vulnerar la seguridad de los dispositivos y obtener además de la información del usuario la posibilidad de instalar otras amenazas en el equipo infectado. Este tipo de malware dinámico ya es una realidad, que además de afectar a los equipos de escritorio, convirtiéndolos en computadoras zombies, hemos visto cómo pueden convertir a un smartphone en parte de una botnet.

Según las estadísticas publicadas por Gartner, Android cuenta con el 43,4% del mercado, esto demuestra una de las principales razones por las cuales la cantidad de códigos maliciosos están en aumento para esta plataforma. Para proteger los equipos de este tipo de amenazas es recomendable contar con una solución de seguridad además de buenas prácticas para el uso de dispositivos móviles.

Pablo Ramos

Especialista en Awareness & Research