En repetidas ocasiones, compartimos con ustedes ataques dirigidos a los usuarios de la banca electrónica a través de técnicas de pharming local utilizando distintos tipos de códigos maliciosos. En esta oportunidad vamos a analizar una campaña de phishing mediante el uso de correos falsos e Ingeniería Social, que ha sido detectada por personal técnica de ESET en Venezuela.

Como se mencionó, esta vez el ataque no utiliza ningún tipo de malware, sino que los usuarios caen víctimas del engaño a través de la recepción de un correo electrónico que supone provenir de una entidad bancaria. Es decir, se trata de un ataque de phishing tradicional. Aquellos usuarios, ya sea hogareños o corporativos, que hacen clic en los enlaces contenidos en el correo, son redirigidos a un sitio falso, de aspecto similar al real.

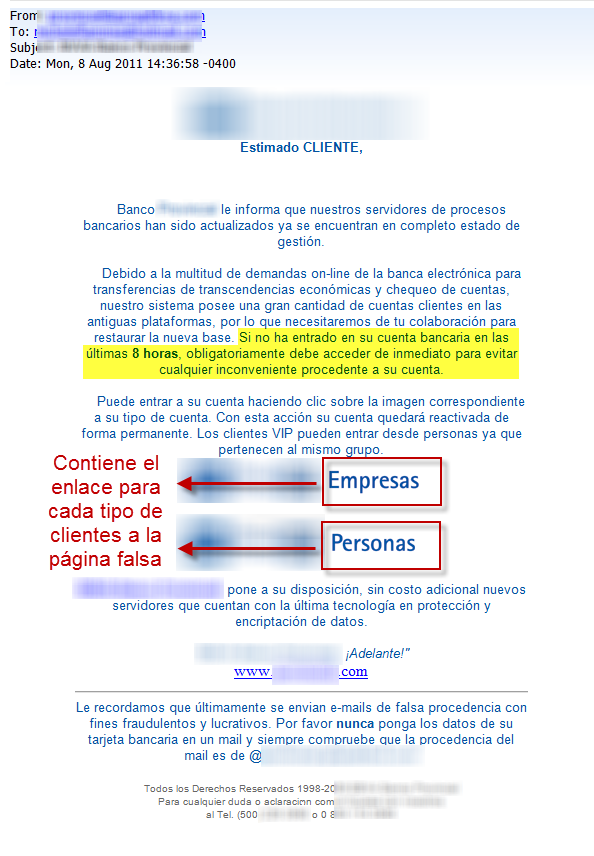

Para convencer al usuario de que haga clic en el enlace, se comunica en el correo una supuesta finalización de una actualización en los servidores que invita a acceder a sus cuentas, ya que si no lo han hecho en las últimas 8 horas su cuenta podría tener problemas, como lo pueden ver en la siguiente imagen:

Dependiendo si se trata de un usuario hogareño o uno empresarial, será redirigido a un determinado sitio en donde, por más que intente acceder a su información, no lo va a lograr y finalmente estos atacantes se adueñarán de su información. La información requerida para cada uno de los casos varía según las elecciones del usuario, incluyendo información de la empresa, sus datos personales y hasta su tarjeta de coordenadas.

Dependiendo si se trata de un usuario hogareño o uno empresarial, será redirigido a un determinado sitio en donde, por más que intente acceder a su información, no lo va a lograr y finalmente estos atacantes se adueñarán de su información. La información requerida para cada uno de los casos varía según las elecciones del usuario, incluyendo información de la empresa, sus datos personales y hasta su tarjeta de coordenadas.

Ataque a usuarios hogareños

Si la víctima de este engaño es un usuario hogareño, al hacer clic en el enlace provisto en el correo electrónico es redirigido a una página similar a la siguiente:

Una vez que ingrese los datos para autenticarse (paso 1), es notificado sobre el proceso de actualización (paso 2) y deberá especificar si cuenta o no con una tarjeta de coordenadas (paso 3) y en caso de que lo haga ingresar todos los datos correspondientes a la misma (paso 4).

Al finalizar el ataque, la víctima es redirigida a la página oficial del banco y así se pasa por alto qué fue lo que sucedió. En una serie de 3 o 4 pasos, como lo vimos anteriormente, los atacantes han obtenido toda su información personal para poder acceder a sus cuentas bancarias.

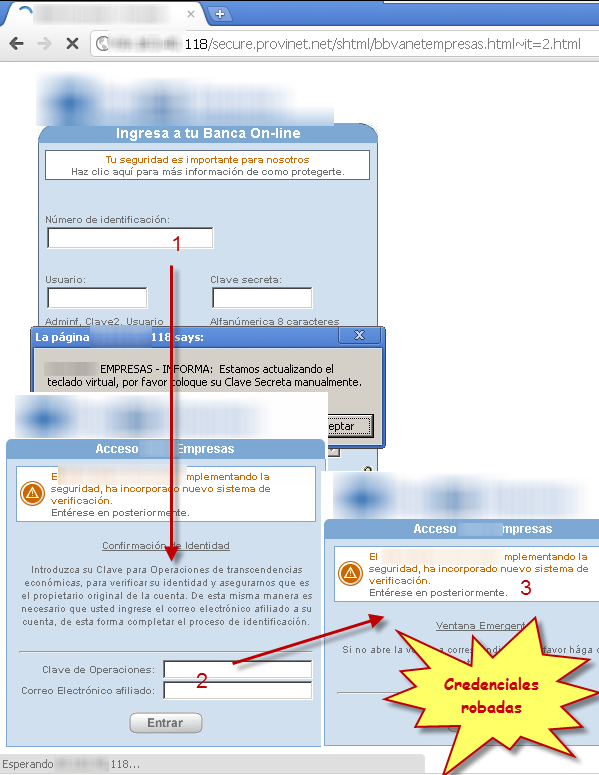

Ataque a usuarios empresariales

En esta otra variante contenida en el mismo sitio, pero su objetivo son los usuarios corporativos, es por ello que se solicita otro tipo de información, pero lo objetivos son los mismos:

Para los usuarios corporativos que caigan víctimas de este engaño, no solo entregarán a los atacantes la información bancaria y el acceso a las cuentas de su empresa, sino que también proveerán una dirección de correo válida. Una vez más a través de 3 simples pasos, las cuentas de una organización se pueden ver expuestas ante un ataque pura y exclusivamente de Ingeniería Social, sin la utilización de códigos maliciosos.

Si bien en ambos casos, un usuario atento podría darse cuenta de que se trata de una página falsa, otros podrían caer víctimas del engaño y entregar su información. Uno de los puntos más importantes acerca de este ataque es que es multi-plataforma: no importa cuál sea el sistema operativo utilizado por la víctima, si se trata de una computadora o de un dispositivo móvil, es el usuario quien cae en el engaño e ingresa a través de un enlace en un correo electrónico a su cuenta de home banking.

Una cadena es tan fuerte como su eslabón más débil y es por ello que además de contar con una solución antivirus con capacidad de detección proactiva, los usuarios deben contar con buenas prácticas para navegar en Internet y así poder reconocer este tipo de correos falsos y engaños. En caso de recibir este tipo de amenazas, es muy importante para los usuarios reportar los correos de phishing o poder detectar los diferentes tipos de mensajes que reciben en sus bandejas de entrada.

Pablo Ramos

Especialista en Awareness & Research