Hace un tiempo atrás, en este mismo espacio, compartimos con ustedes información acerca de un troyano bancario que se propagaba a través de correos falsos, cuyo objetivo es obtener las credenciales de acceso a la banca electrónica de clientes de bancos brasileños a través de una técnica conocida como pharming local.

En esta ocasión, se está utilizando el mismo canal de propagación con el objetivo de obtener un acceso a los sistemas del usuario a través de una Backdoor, una amenaza que abre una puerta para que el atacante se pueda conectar y robar la información del usuario, entre otras cosas.

Como se mencionó anteriormente, este código malicioso se propaga a través de correos electrónicos falsos que suponen ser videos con contenido de abuso de menores. En este caso puntual el asunto del correo dice: "Empresario mineiro é preso por pedofilia em Fortaleza após ser flagrado fazendo sexo com menor em seu carro".

Realmente no se trata de un video, sino que el usuario se descarga un código malicioso detectado por ESET NOD32 como Win32/Ghodow. Una vez que se ejecuta la amenaza en el equipo, se realizan distintos cambios en el sistema que le permiten a un atacante conectarse de manera remota y acceder a los archivos del usuario.

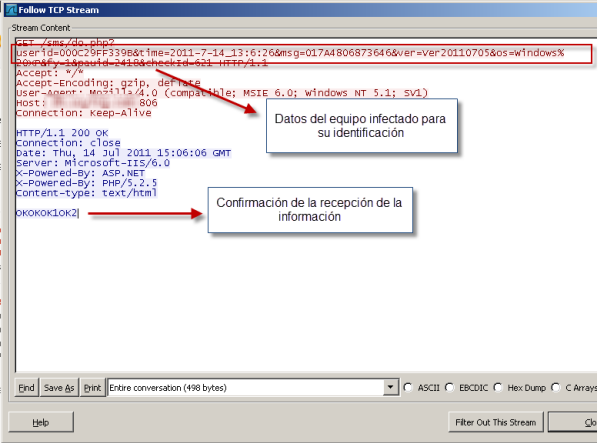

En primera instancia, la amenaza se conecta a un servidor remoto, adonde se envía información correspondiente al equipo infectado con el objetivo de identificarlo. Este tipo de comportamiento se ha reportado en distintas ocasiones y permite al atacante armar una base de datos con la información de cada uno de los equipos infectados.

El envio de información, no es la única acción efectuada por este código malicioso, además de ello, cambia la configuración de los accesos directos, bloquea el acceso a la configuración del firewall del sistema y las cuentas de usuario y crea archivos del tipo log en las carpetas del usuario.

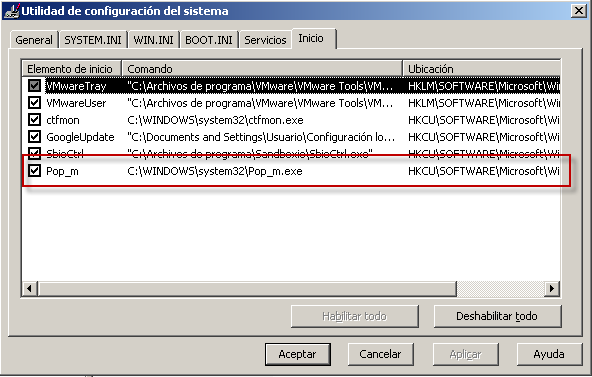

Para lograr este cometido, se modifican una serie de registros, uno de ellos, por ejemplo, cambia la página de inicio del navegador de Microsoft, el Internet Explorer. Para asegurar la ejecución de este troyano, se agrega una entrada al registro que inicia la amenaza que está alojada en "C:WINDOWSsystem32".

Si bien no es puntualmente un malware del tipo bot, le permite al atacante acceder al sistema de manera remota sin el conocimiento ni consentimiento del usuario, exponiendo su información y seguridad. Un punto a remarcar de este tipo de ataques es la utilización de cuentas de correo cuyas credenciales han sido robadas a través del uso de Ingeniería Social.

Cuando se recibe un correo electrónico, es recomendable corroborar que el mismo, no contiene un enlace engañoso que redirecciona el usuario a la descarga de un código malicioso. Ya que podría estar abriendo las puertas a un atacante para que ingrese a su sistema y pueda acceder a la información contenida en él.

Los ciberdelincuentes, pueden utilizar un mismo canal de propagación para efectuar el envío masivo de distintos tipos de ataques contra los usuarios. Quienes no cuentan con buenas prácticas para navegar por Internet y no protegen su equipo con una solución antivirus, pueden encontrarse vulnerables a este tipo de amenazas.

Pablo Ramos

Especialista en Awareness & Research