Como sabemos, cada cierto tiempo (cada vez menor) el nivel de sofisticación del malware aumenta. Nuevas técnicas y métodos de evasión y de propagación son desarrolladas por los creadores de malware día a día. Luego de que el famoso gusano Stuxnet fuera descubierto a mediados del año pasado y su complejo funcionamiento e intenciones fueron revelados, ningún otro malware mostró un nivel que se acercara a sus capacidades técnicas.

En esta oportunidad hablaremos del rootkit nombrado por sus creadores TDL4, también conocido como TDSS y detectado por ESET Nod32 Antivirus como Win32/Olmarik.

Los autores de este rootkit implementaron uno de los más avanzados y sofisticados mecanismos para saltear varias medidas preventivas y mecanismos de seguridad del sistema operativo. En la actualidad es la amenaza más compleja conocida.

Consta de varias versiones las cuales fueron variando en complejidad desde su aparición hace aproximadamente 2 años. TDL3, TDL2 y TDL1 son las versiones anteriores de esta amenaza. Aunque todas las versiones comparten características similares, TDL4 podría considerarse como una nueva clase de malware por sus capacidades mejoradas que detallaremos a continuación.

TDL4 es la primera versión diseñada para afectar equipos con sistema operativo de 64 bits como Windows Vista y Windows 7.

TDL4 tiene la habilidad de cargar su driver en sistemas que cuentan con protecciones que requieren firmas digitales de drivers (Versiones de 64 bits de Microsoft Vista y 7) y realiza hooks en el kernel de windows, aunque este tenga las protecciones contra el parcheo de kernel activadas.

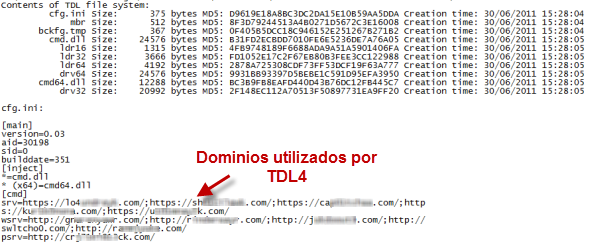

Una de las mejoras sustanciales de TDL4 es la complejidad de su algoritmo de encriptación del protocolo utilizado para comunicación entre las máquinas infectadas y los centros de comando y control de la botnet. Los nombres de dominio a los cuales se conecta y un parámetro, ambos localizados en el archivo cfg.ini, son utilizados como llave de encriptación.

Una de sus características principales es la de modificar el MBR (Master Boot Record) lo que le permite ejecutar código con fines maliciosos antes que el sistema operativo, para permitirle entre otras cosas, tener acceso a un sistema de archivos oculto creado por el malware. Por esta razón también es llamado Bootkit.

En cuanto a números, esta amenaza posee más de 4 millones de equipos infectados a nivel mundial, lo que le permite por su número de computadoras infectadas y su complejidad ser una de las botnets más sofisticadas y poderosas en la actualidad.

TDL4 ha desplazado a Zeus y otras botnets, en el ranking de amenazas más complejas y peligrosas que existen hoy en día. Esto se debe no solo al número de equipos infectados sino a una de sus tantas características. TDL4 tiene la habilidad de detectar la presencia de otras botnets y removerlas quedando así como la única botnet con control del equipo. Otra característica muy interesante a nivel técnico de este malware es la habilidad de formar parte de una red descentralizada del tipo Peer to Peer (P2P), logrando así permanecer operativo aunque se den de baja alguno de sus servidores.

Como vimos, TDL4 presenta varios nuevos conceptos en lo que se refiere a botnets y sus formas de infección y comunicación. El malware evoluciona día a día, está comprobado. Por suerte los usuarios de computadoras contamos con herramientas de detección proactíva que detectan la amenaza y nos permiten obrar en consecuencia para su desinfección.

Juan Esteban Forgia

Malware Analyst