En los últimos días hemos recibido en nuestro Laboratorio de Análisis e Investigación varias muestras de una clase de malware identificados como OnlineGames. Estas amenazas acapararon nuestra atención primero, por la cantidad de muestras que se pueden encontrar y, segundo, por la cantidad de sitios diferentes que tratan de afectar.

La temática puede variar pero la esencia es siempre la misma, el malware tiene como objetivo robar las credenciales de usuarios en varios servidores de juegos en linea como pueden ser World of Warcraft, Seven Souls o Aion. Concretamente la amenaza que vamos a presentar afecta a las versiones de Seven Souls y Aion.

El malware, detectado por ESET NOD32 como Win32/PSW.OnLineGames.OUM, llega adjunto a un mail con un nombre poco descriptivo como podría ser "photo_0809.jpg.exe" (atención a la doble extensión JPG y EXE). Esto es una conocida técnica de Ingeniería Social que tiene como objetivo engañar a un usuario desprevenido haciéndole creer que le ha llegado una foto, cuando en realidad se trata de un archivo ejecutable.

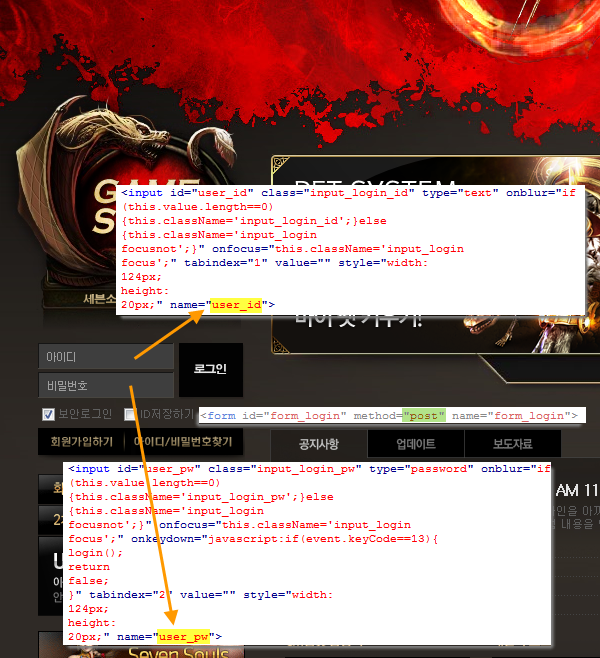

Como nos podemos imaginar, tendremos más que una imagen para mirar una vez que le demos doble clic. Un análisis hecho en nuestro laboratorio reveló que el mismo genera una "dll" que se carga junto al proceso explorer.exe y analiza el tráfico que tiene la computadora infectada hacia Internet, pudiendo así ver cualquier comunicación no cifrada, como indica la siguiente imagen:

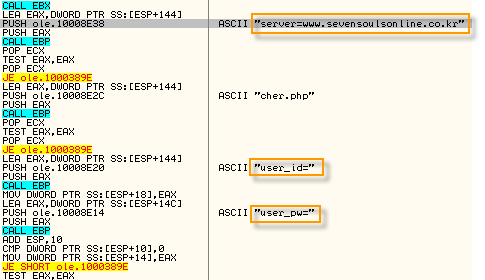

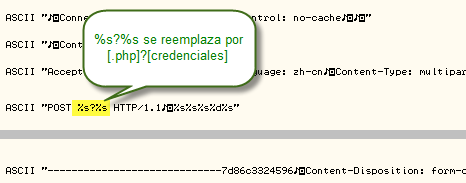

Ese código HTML corresponde al formulario de login en el servidor seven souls de corea del norte, los campos "user_id" y "user_pw" viajan en texto plano junto con la petición HTTP por tratarse de una petición POST. Lo único que tiene que hacer el malware es sniffear (capturar el trafico de las placas de red) para interceptar una cabecera de este tipo y parsearla para guardar los datos convenientemente, como se observa en la siguiente imagen:

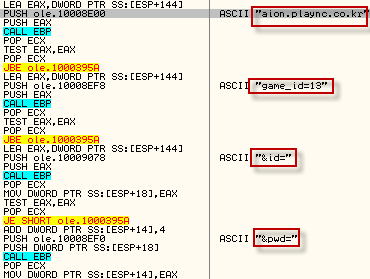

La amenaza no solo afecta a Seven Souls, como anticipamos, sino que un par de lineas más abajo se pueden encontrar las cadenas correspondientes al análisis de servidores Aion:

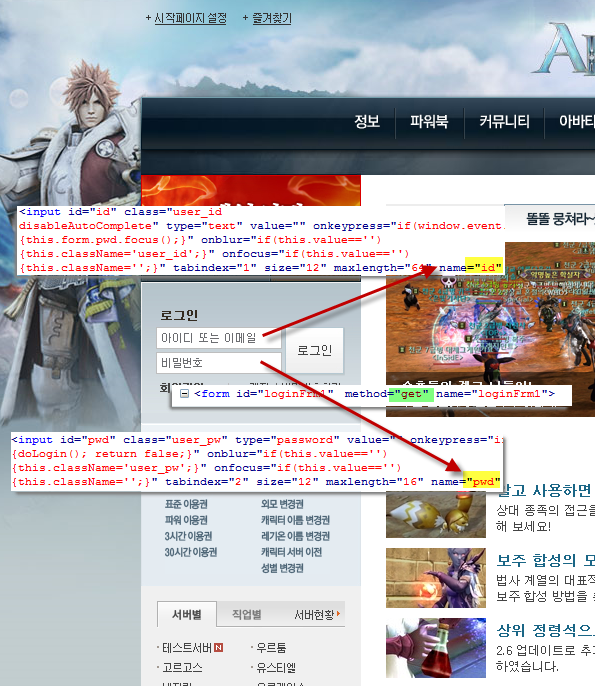

En este caso podemos observar unos "&" antes del campo a capturar. Esto se debe a que en este servidor se envía la información del login por GET (viajan junto con la URL) como se puede ver en la siguiente imagen:

Una vez que se capturan las credenciales de los usuarios, el malware esta programado para reportar los datos robados a su creador. Nuevamente vemos una captura de esta parte:

Esperamos con este análisis dar algo de luz con respecto a los ataques que sufren los jugadores hoy en día, y lo fácil que es tener un descuido poniendo en riesgo información delicada o de carácter confidencial. Como ya es costumbre en ESET, hacemos especial hincapié en la educación del usuario y las ventajas de tener un antivirus con capacidades proactivas.

Javier Aguinaga

Malware Analyst