Durante el transcurso de estos últimos días, nos hemos volcado a hacer un análisis sobre diferentes amenazas para Symbian, la plataforma móvil más utilizada a nivel mundial. Por este motivo analizamos cuatro muestras diferentes que tenían un punto en común: todas realizaban el envío de mensajes de texto a números rusos.

El envío de mensajes de textos a números pagos es una de las primeras técnicas utilizadas en las plataformas móviles y existen mucho antes de la aparición de sistemas como Android o iOS. Symbian, al estar en el mercado hace más de 10 años, se ha encontrado con varias amenazas que hacen uso de estas a lo largo del tiempo.

En esta recopilación de muestras, buscamos diferentes comportamientos y el uso de las API necesarias para el envío de mensajes de texto. Al hacerlo, fuimos encontrando amenazas muy diversas que van desde una versión para Symbian de Opera hasta una aplicación para obtener contraseñas de cuentas del viejo y recordado ICQ.

Las cuatro familias de malware distintas que analizamos fueron, según las detecciones de ESET Moible Security:

- J2ME/TrojanSMS.Agent.B

- J2ME.TrojanSMS.Konov.K

- J2ME/TrojanSMS.SMSi.AA

- J2ME/TrojanSMS.Swapi.E

Durante la ejecución de las aplicaciones, se realizaba el envío de mensajes de texto a diferentes números de teléfono, dependiendo de la amenaza. Más allá de la técnica utilizada, o de la familia de malware a la que correspondía cada muestra, queremos resaltar una de las tantas maneras de los desarrolladores de códigos maliciosos de obtener una remuneración a partir del desconocimiento del usuario.

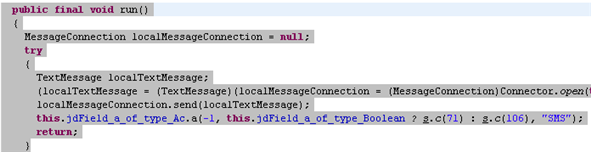

El código presente en casi toda las amenazas es semejante al siguiente:

Durante la ejecución de esa porción de código, se genera una conexión para realizar el envío del mensaje de texto a un número de teléfono que cambia según la amenaza analizada. Si bien cada una de las aplicaciones realmente pretende ocultar su comportamiento, ante un análisis del código podemos ver qué es lo que oculta.

El costo que este tipo de amenazas puede llegar a tener para el usuario puede llegar a variar y depende de la región. Como han de imaginarse, este tipo de códigos maliciosos es más habitual en países en donde se toma vodka y hace mucho frío.

A modo de conclusión, vemos una vez más cómo los desarrolladores de códigos maliciosos se aprovechan del desconocimiento de los usuarios para ejecutar sus códigos maliciosos y así poder ganar dinero a expensas de los teléfonos infectados. Esta es una de los principales motivos por lo que es necesario contar con una solución antivirus para dispositivos móviles que pueda advertir al usuario acerca de estas amenazas, si a ello se le suma que el usuario cuente con buenas prácticas para su utilización; la posibilidad de que su teléfono y su bolsillo se vean afectados se minimiza.

Pablo Ramos

Especialista de Awareness & Research