Muchas veces les hemos mostrado las distintas metodologías utilizadas por un phisher para engañar a los usuarios, el porcentaje de efectividad de sus ataques y el potencial rédito que puede obtener sobre dicho porcentaje. Pero me imagino que muchos de ustedes se preguntarán qué es lo que hacemos nosotros luego con toda esta información recopilada.

En este post les voy a mostrar un análisis realizado la semana pasada a una de estas amenazas. Luego les explicaré las alternativas de las que disponemos para tomar acciones sobre dicho usuario malicioso.

Todo comienza como siempre con un mail proveniente supuestamente de nuestro banco indicando que debemos ejecutar el archivo adjunto:

Una vez ejecutada la muestra abre una ventana la cual nos "guía" por el proceso de literalmente robarnos nuestros datos bancarios, desde el documento de identidad, hasta la tarjeta de coordenadas. Nada que no hayamos observado antes. Al mirar la muestra por dentro notamos de inmediato de que la misma está empaquetada con UPX, por lo que procedemos a desempaquetarla y luego la volvemos a analizar. Luego de unos breves minutos de análisis comenzamos a encontrar información interesante:

Una vez ejecutada la muestra abre una ventana la cual nos "guía" por el proceso de literalmente robarnos nuestros datos bancarios, desde el documento de identidad, hasta la tarjeta de coordenadas. Nada que no hayamos observado antes. Al mirar la muestra por dentro notamos de inmediato de que la misma está empaquetada con UPX, por lo que procedemos a desempaquetarla y luego la volvemos a analizar. Luego de unos breves minutos de análisis comenzamos a encontrar información interesante:

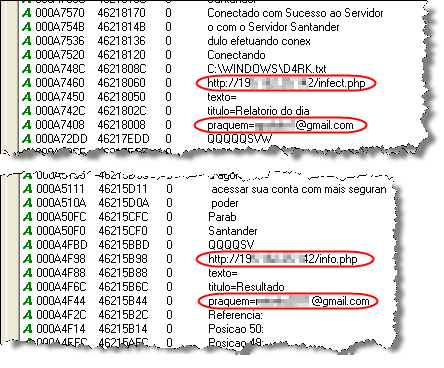

Aquí podemos apreciar dos cuentas distintas de correo a dónde el phisher envía un informe del equipo afectado y la información robada respectivamente. Adicionalmente cada vez que va a realizar el envío de cada mail se comunica con un mismo sitio pero llamando a distintos archivos PHP los cuales utiliza para enviar el correo. Este es el primer error cometido por el phisher, ya que podría haber utilizado esos mismos archivos para indicar a que cuenta de correo se deben enviar los datos, en vez de prácticamente "publicar" los mismos en cada copia del malware.

Aquí podemos apreciar dos cuentas distintas de correo a dónde el phisher envía un informe del equipo afectado y la información robada respectivamente. Adicionalmente cada vez que va a realizar el envío de cada mail se comunica con un mismo sitio pero llamando a distintos archivos PHP los cuales utiliza para enviar el correo. Este es el primer error cometido por el phisher, ya que podría haber utilizado esos mismos archivos para indicar a que cuenta de correo se deben enviar los datos, en vez de prácticamente "publicar" los mismos en cada copia del malware.

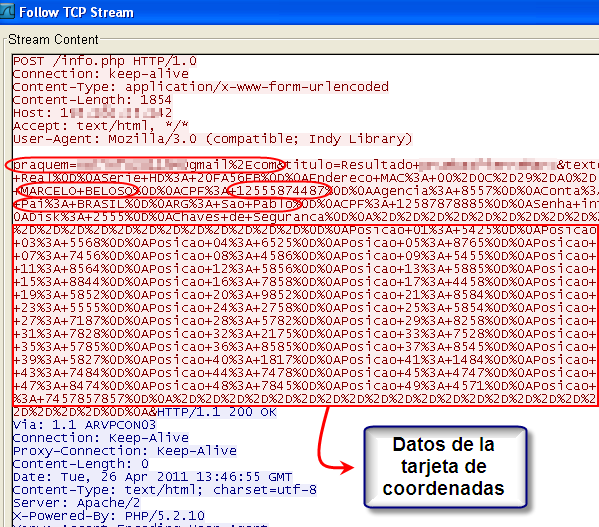

Podemos verificar que es a estas cuentas de correo a las cuales se envía la información robada simplemente analizando el trafico al momento de ejecución de la amenaza:

Allí podemos observar como todos los datos falsos que ingresamos al realizar la prueba son enviados a la cuenta de correo antes mencionada.

Entonces...¿Qué podemos hacer con esta información? Existe la remota posibilidad de que el host o servidor remoto al cual se conecta el malware sea propiedad del phisher, pero esto es rápidamente descartado luego de analizarlo y determinar que se trata de un sitio vulnerado. Pero aún disponemos de sus cuentas de correo, las cuales, con un poco de ingeniería solcial y algo de suerte nos podrán dar la dirección IP del atacante.

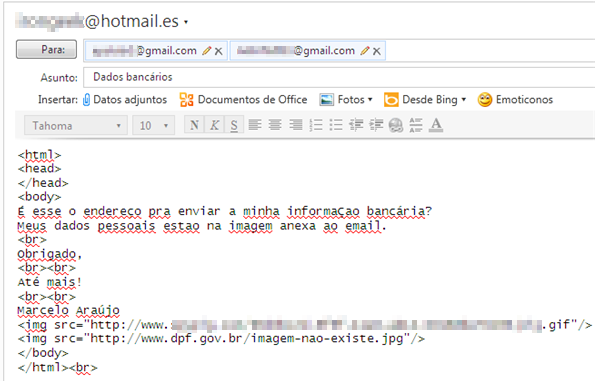

Armamos un mail en formato HTML al cuál le agregamos un link a una imagen alojada en uno de nuestros servidores web, y otro que apunta a una imagen no existente dentro del sitio web de la Policía Federal de Brasil tal como se observa a continuación:

De esta forma, cuando el phisher abra el mail y haga clic en la opción de Gmail "Mostrar las imágenes a continuación", se creara una entrada en nuestro log de acceso del servidor web con su IP real y no la perteneciente a dicho servicio gratuito de correo. La imagen que no existe dentro del sitio de la Policía Federal Brasilera es para poder contactarnos con ellos e indicarles, a su vez, que verifiquen los logs de error de su servidor web y corroboren la dirección IP por nosotros obtenida, y así iniciar las acciones legales correspondientes para apresar al usuario malicioso.

Como pueden ver, existen varias metodologías que se pueden emplear al momento de intentar rastrear a los responsables de estos ataques, solo hay que saber usar la imaginación y los recursos de los que se dispone.

Joaquín Rodríguez Varela

Malware Lab Engineer