Un refrán popular español dice que "en casa de herrero, cuchillo de palo", alegando a aquellos que no suelen ser o hacer lo que predican. Y qué mejor ejemplo que el incidente que sufrió durante el fin de semana el sitio MySQL.com, que fue víctima de ¡una vulnerabilidad de inyección de SQL! Se trata de un ataque que aprovecha errores en la programación del sitio web, que permiten que se realicen consultas a las bases de datos, a través de alguna interacción con el sitio web (comúnmente a través de la dirección URL o algún formulario).

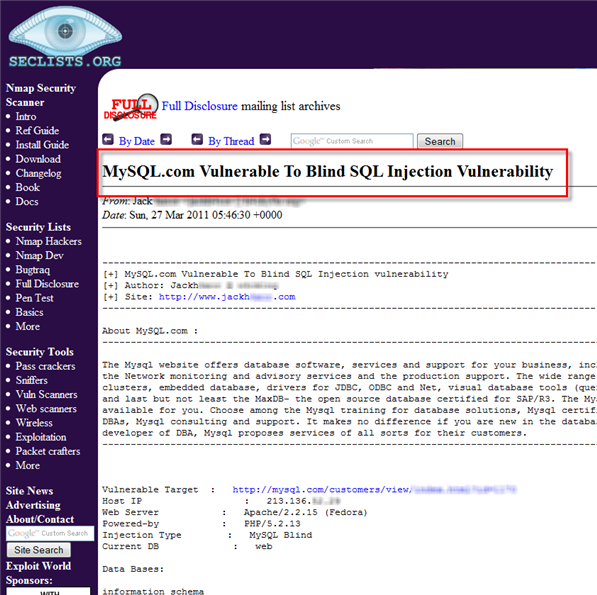

Aunque vale destacar que el error está en la aplicación web, y no en la base de datos; sí resulta al menos llamativo que una empresa que se dedica a las bases de datos no chequee que sus aplicaciones no permitan consultas a las mismas. ¿Qué ocurrió? El ataque, atribuido al grupo rumano Slacker.Ro, consistió justamente en realizar consultas a las bases de datos, extrayendo de las mismas información confidencial como:

- Usuarios de la base de datos.

- Nombres de las bases de datos.

- Nombres, usuarios, correos electrónicos y hash de las contraseñas de los usuarios de las bases de datos (35 afectados).

Posteriormente, los atacantes pudieron desde el hash MD5 obtener a través de tablas rainbow algunas contraseñas de algunos usuarios. Como dato curioso, se encontró que las contraseñas de algunos usuarios eran muy triviales, especialmente la de un usuario administrador (admin), perteneciente al Director de Productos (un reconocido profesional con más de 20 años de experiencia en el campo), que estaba formada ¡sólo por cuatro números! Sería bueno una clase de contraseñas fuertes por allí.

Los atacantes hicieron un anuncio público exponiendo toda la información obtenida en listas de correo, por lo que se recomienda que cualquiera que tenga un usuario en el sitio haga un cambio de las credenciales con urgencia:

En resumen, Oracle (dueña de MySQL) fue víctima de un sencillo ataque que, a pesar de sus años de antiguedad, sigue siendo el favorito de los ciber criminales en lo que respecta a ataques web. Se trata de un nuevo caso donde incidentes de seguridad ponen en evidencia que incluso las empresas más prestigiosas, suelen no ocuparse de problemáticas sencillas o comunes,

Sebastián Bortnik

Coordinador de Awareness & Research