A fines del año pasado les presentamos varios informes detallando cómo actuaba la popular amenaza Stuxnet y las distintas vulnerabilidades que este explotaba. Para quienes no lo recuerdan, esta amenaza posee la particularidad de afectar solo a sistemas de control industrial del tipo SCADA.

La propagación que tuvo fue tal que llegó a afectar a más de 45.000 sistemas de carácter crítico en un periodo muy corto de tiempo, entre ellos una planta de energía nuclear Iraní, retrasando y perjudicando su funcionamiento y el desarrollo de su programa nuclear.

Ahora bien, mas allá de explotar 3 vulnerabilidades del tipo 0-day, ¿se podría haber evitado que Stuxnet afectara a este tipo de sistemas? Desde el Laboratorio de Análisis e Investigación de ESET Latinoamérica creemos que si.

Las empresas o entidades que brindan servicios tan vitales y críticos como los que pueden ser manejados por sistemas SCADA (plantas potabiliza-doras de agua, petrolíferas, nucleares, etc) deberían de poseer una serie de protocolos de seguridad al igual que cumplir con la serie de normas ISO/IEC 27000, las cuales son estándares de seguridad publicados por la Organización Internacional para la Estandarización (ISO) y la Comisión Electrotécnica Internacional (IEC).

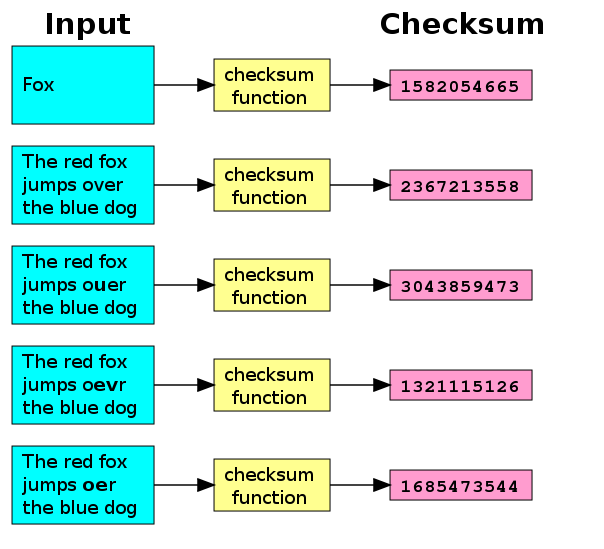

Uno de dichos estándares detalla medidas de protección contra amenazas a la integridad, entre ellas verificadores de integridad. Estos últimos son aplicaciones que se encargan de comparar el HASH (identificador único) de los archivos críticos del sistema contra una base de datos donde previamente se almacenaron estos valores en su estado original, alertando al administrador de cualquier modificación no autorizada de forma inmediata.

Para ilustrar la obtención del HASH y su variación de valor en relación a pequeñas modificaciones realizadas, les facilitamos la siguiente imagen:

El ataque que realizaba la amenaza Stuxnet consistía en que, luego de ganar acceso al sistema mediante alguna de las vulnerabilidades explotadas, modificaba un archivo .DLL (librería) de la aplicación WinCC (aplicación SCADA) afectando así su funcionamiento.

El ataque que realizaba la amenaza Stuxnet consistía en que, luego de ganar acceso al sistema mediante alguna de las vulnerabilidades explotadas, modificaba un archivo .DLL (librería) de la aplicación WinCC (aplicación SCADA) afectando así su funcionamiento.

De haber poseído un verificador de integridad con alertas o incluso acciones de mitigación automática, las víctimas de esta amenaza, no hubieran sido tales, y solo se hubieran enterado de forma temprana de posibles brechas de seguridad en sus sistemas.

La seguridad de un sistema no solo se basa en poseer una solución antivirus con detección proactiva, o el sistema operativo actualizado, sino también en la implementación de protocolos y controles de seguridad que verifiquen la integridad del mismo.

Stuxnet fue una amenaza de gran renombre por afectar sistemas críticos, pero la noticia no debería ser el funcionamiento de esta, sino la falta de controles de seguridad por parte de los sistemas afectados.

Joaquín Rodríguez Varela

Malware Lab Engineer