En los análisis de muestras que realizamos a diario en nuestro Laboratorio de Análisis e Investigación es común que encontremos cosas fuera de lo común, pero debo admitir que la amenaza que detallaré a continuación logró sorprenderme.

Luego de verificar que la muestra se encontraba empaquetada, en este caso con una variante de UPX, procedí a desempaquetarla. El empaquetado de una muestra le permite al desarrollador malicioso ocultar el código de su amenaza tanto del ojo del investigador como de algunas soluciones antivirus, dificultando así su detección. A continuación pueden observar el código empaquetado en la imagen del margen izquierdo y el código desempaquetado en el margen derecho:

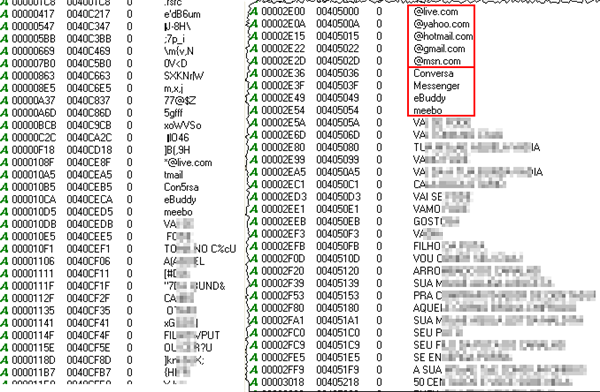

Como se observa en la segunda imagen, encontramos una lista de dominios de correo y de mensajeros los cuales son utilizados por la amenaza para propagarse. Aquí es cuando se torna extraño el tema, ya que debajo de los recuadros podrán observar varias lineas de texto, el cual ofuscamos, donde se leen incontables insultos en portugués. Dichos insultos son enviados a todos los contactos del usuario infectado conjuntamente con un enlace de descarga de la amenaza. Esto nos llama la atención, ya que, por lo general, estos no son los mensajes habituales que se suelen utilizar en esta metodología para lograr que las potenciales victimas caigan en la trampa. Estimamos que este cambio de enfoque se debe a que muchos usuarios ya reconocen los mensajes falsos, por lo que los desarrolladores maliciosos buscan nuevas alternativas de propagación.

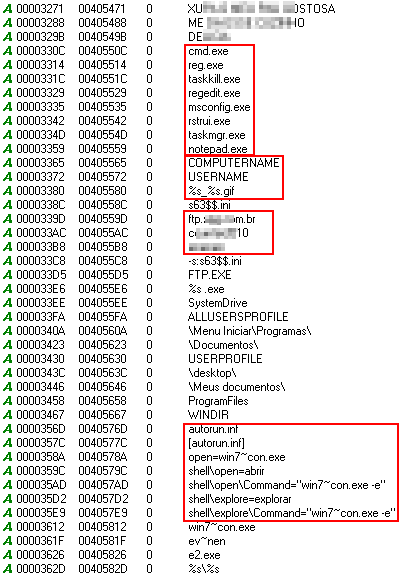

Siguiendo un poco con el análisis de la muestra, encontramos lo siguiente:

En el primer recuadro observamos cómo la amenaza llama a varios procesos del sistema operativo para realizar diversas tareas como agregar llaves de registro, terminar procesos, etc.; los cuales luego son bloqueados para evitar que el usuario pueda eliminar la amenaza. Inmediatamente después, podemos ver un recuadro donde se destacan las variables de entorno del nombre del equipo y del usuario, las cuales utiliza para crear un archivo con extensión GIF bajo la siguiente estructura: "COMPUTERNAME_USERNAME.gif"

En el primer recuadro observamos cómo la amenaza llama a varios procesos del sistema operativo para realizar diversas tareas como agregar llaves de registro, terminar procesos, etc.; los cuales luego son bloqueados para evitar que el usuario pueda eliminar la amenaza. Inmediatamente después, podemos ver un recuadro donde se destacan las variables de entorno del nombre del equipo y del usuario, las cuales utiliza para crear un archivo con extensión GIF bajo la siguiente estructura: "COMPUTERNAME_USERNAME.gif"

En el tercer recuadro, aunque cueste creerlo, podemos observar la dirección del servidor FTP, nombre de usuario y contraseña del mismo. Allí es donde la amenaza sube la supuesta imagen creada en el recuadro anterior.

En un instante volveremos a tratar ese tema, ya que solo queda por nombrar el último recuadro, en el cual se observa la creación de un archivo Autorun.inf, el cual es copiado en todas las unidades de almacenamiento digital conjuntamente con una copia de la amenaza, logrando así garantizar su ejecución y su posible propagación física.

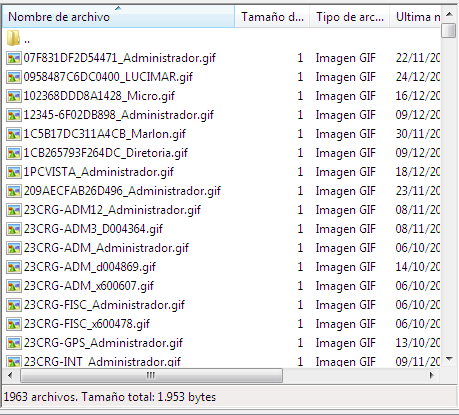

Al ingresar al servidor FTP antes mencionado, nos encontramos con una gran lista de archivos GIF, los cuales corresponden a todos equipos infectados:

Como se puede observar, existen 1963 archivos, indicando que ese es el numero de equipos afectados por esta amenaza. Esto denota que la utilización de lenguaje vulgar para propagar amenazas es considerablemente efectivo. Adicionalmente, observamos que de esos 1963 usuarios, 350 de ellos utilizan su equipo con el usuario Administrador, una práctica para nada recomendable, ya que esto permite la ejecución de código malicioso sin restricción alguna.

Como se puede observar, existen 1963 archivos, indicando que ese es el numero de equipos afectados por esta amenaza. Esto denota que la utilización de lenguaje vulgar para propagar amenazas es considerablemente efectivo. Adicionalmente, observamos que de esos 1963 usuarios, 350 de ellos utilizan su equipo con el usuario Administrador, una práctica para nada recomendable, ya que esto permite la ejecución de código malicioso sin restricción alguna.

Es por esto que siempre, dentro de lo posible, se debe utilizar el equipo con un usuario con permisos limitados conjuntamente con una solución antivirus con detección proactiva.

Joaquín Rodríguez Varela

Malware Lab Engineer