Cuando de fraudes bancarios se trata, es normal pensar en ataques como el phishing, pharming de DNS y bankers entre otros. Esto se debe a que son los más frecuentes de esta categoría, pero no lo únicos, ya que existe una metodología utilizada por ciertas amenazas que rara vez solemos encontrar.

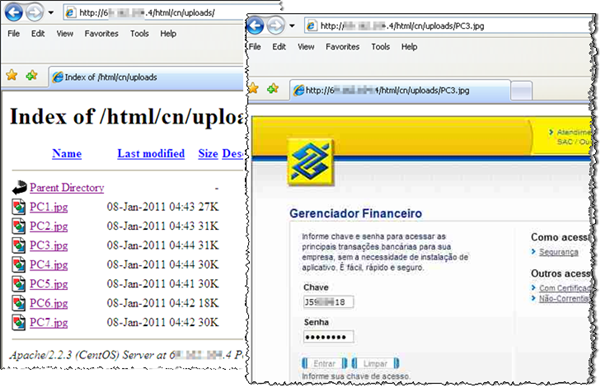

Esta metodología sobresale por realizar una acción un tanto fuera de lo común, que es sacar una "foto" de la pantalla al momento que el usuario ingresa a su cuenta de home banking. Por foto nos referimos a una captura de pantalla la cual, posteriormente, es subida a un servidor remoto del usuario malicioso:

Me imagino que muchos de ustedes se preguntaran: "¿Y la contraseña cómo la obtiene?". Bueno, el caso es que esta funcionalidad es secundaria a lo que realiza el malware en su totalidad. El mismo dispone de un keylogger el cual captura todos los datos ingresados en el teclado pero, muchas veces, es tanta la información allí obtenida que probablemente se le dificulte diferenciar qué cosa pertenece a dónde. Es por eso que aquí entra en escena el capturador de pantalla, activándose cuando el usuario ingresa al sitio del Banco de Brasil o cuando detecta que se abrió un teclado virtual, existiendo así la posibilidad de que capture tanto el usuario como la contraseña. De esta manera el desarrollador malicioso no solo se asegura de poseer los datos correctos sino también logra que su amenaza afecte tanto a usuarios que utilizan el teclado virtual como aquellos que no.

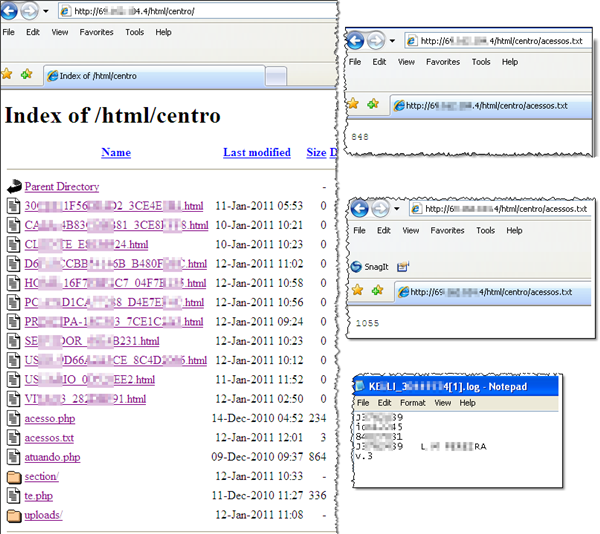

Desde el Laboratorio de Investigación y Análisis de ESET Latinoamérica logramos acceder al servidor malicioso, donde pudimos observar archivos de registro que detallaban la cantidad de infecciones generadas y los datos robados. A continuación podrán ver una de las carpetas allí alojadas:

Las dos capturas de la esquina superior derecha pertenecen a un archivo que, como mencionamos anteriormente, cuanta la cantidad de infecciones realizadas. La primera fue tomada el día de ayer, y la siguiente el día de hoy. Como pueden apreciar, las infecciones aumentan de forma notable, donde se observa un aumento de 207 usuarios infectados en un plazo de 24 horas. La ultima captura de la esquina inferior derecha pertenece a un registro que almacena los datos robados, donde se observan el nombre de usuario, contraseña y nombre del titular de una de las cuentas robadas.

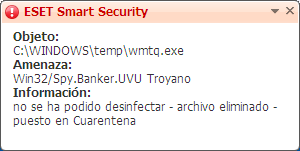

Este tipo de amenazas son creadas diariamente en cantidad, por lo que es recomendable disponer de una solución antivirus con detección proactiva para evitar ser victima de ellas. En el caso de este malware, el mismo es detectado por ESET NOD32 Antivirus bajo el nombre de Win32/Spy.Banker.UVU Troyano como se observa a continuación:

Los fraudes bancarios, lamentablemente, no dejarán de existir por lo altamente redituables que son, empujando a los desarrolladores maliciosos a buscar más y nuevas formas de infección y propagación. Es por esto que es de suma importancia siempre tomar los recaudos necesarios al acceder a nuestra cuenta bancaria, como son el no utilizar equipos ni redes públicas, verificar la autenticidad del sitio bancario al cual se está accediendo y definir contraseñas poco predecibles y de alta complejidad. Siempre que se sigan estas recomendaciones y se sea prudente al momento de navagar no tendrá de que preocuparse.

Joaquín Rodríguez Varela

Malware Lab Engineer