Las plataformas móviles se están volviendo un objetivo muy tentador para los desarrolladores de códigos maliciosos por su gran masividad. Durante estos últimos días ha llamado la atención la aparición de Geinimi, un nuevo troyano para Android (la plataforma móvil de Google), con características muy particulares.

Entre las principales capacidades de este código malicioso se encuentra la posibilidad de recibir comandos desde un C&C (centro de comando y control) haciendo que el dispositivo infectado pase a formar parte de una botnet, cómo así también el envío de información del teléfono a una serie de dominios externos posiblemente maliciosos.

El troyano se ha encontrado en varias aplicaciones que se distribuyen a través de canales no oficiales para la descarga de aplicaciones, y entre ellas se encuentran Monkey Jump 2, Sex Positions, President vs. Aliens, City Defense y Baseball Superstars 2010. Es importante remarcar que el Market de Android no fue comprometido con estas amenazas.

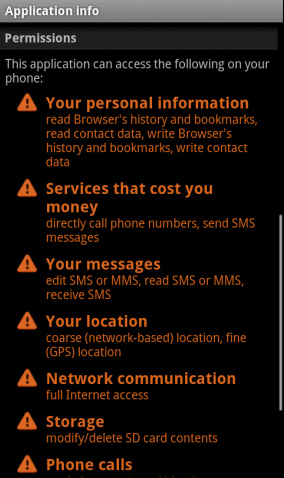

En estos casos, al momento de instalar una aplicación es muy importante para los usuarios de Android que presten atención a los permisos que solicita, dado que estas aplicaciones piden acceso a recursos que no deberían por las funcionalidades que ofrecen. De esta manera el usuario podrá notar algo llamativo en la aplicación y sospechar sobre la veracidad de la misma. En la siguiente captura podemos observar los permisos que solicita una aplicación infectada con este código malicioso:

Al ver que un juego solicita permisos para acceder a los mensajes de texto, ejecutar llamadas telefónicas y leer información personal, debería significar un aviso suficiente para desconfiar que la aplicación puede contener código malicioso y por consecuencia no instalarla. Una vez que el dispositivo ha sido comprometido estará enviando cada un período aproximado de 5 minutos información tanto del usuario como del dispositivo.

Entre las principales características de este troyano se encuentran:

- Envió de un listado de las aplicaciones instaladas en el dispositivo

- Envío de la ubicación geográfica (GPS)

- Envió de datos del dispositivo (IMEI, SIM, etc)

- Conexión a un servidor remoto para enviar la información recolectada

- Descarga de aplicaciones (es necesaria la confirmación del usuario para su instalación)

Esta amenaza es detectada como Android/Spy.Geinimi.A y a la fecha es una de las amenazas más novedosas conocidas para Android, demostrando una vez más que los desarrolladores de códigos maliciosos están incursionando en las plataformas móviles. Se han observado casos anteriores como el troyano de SMS para Android, reportado el año pasado.

Para evitar comprometer los equipos es recomendable que las aplicaciones descargadas e instaladas sean de fuentes seguras, también es recomendable observar el nombre del desarrollador, los comentarios y la calificación de la aplicación. Por ello recomendamos al usuario leer el decálogo de seguridad para dispositivos móviles, donde podrán encontrar consejos acerca de cómo mantener al equipo seguro.

Quizás este código malicioso ha iniciado una nueva etapa en las plataformas móviles demostrando la posibilidad de utilizar estos equipos como parte de una botnet, incrementando de manera significativa las amenazas existentes. Debido a esto es necesaria una mayor atención por parte de los usuarios al momento de instalar aplicaciones en sus dispositivos móviles. En los siguientes días estaremos compartiendo con ustedes un análisis más detallado de esta amenaza.

Pablo Ramos

Especialista de Awareness & Research