La conocida botnet SpyEye es una de las más grandes y antiguas en existencia. La misma adquirió mas fuerza al unirse supuestamente con Zeus, otra reconocida botnet, a fines de octubre del corriente año. Adicionalmente, este año observamos varios operativos realizados a lo largo de todo mundo por diversas entidades, donde se logró inutilizar total o parcialmente varias botnets y se destacó el arresto de 8 individuos vinculados con Zeus.

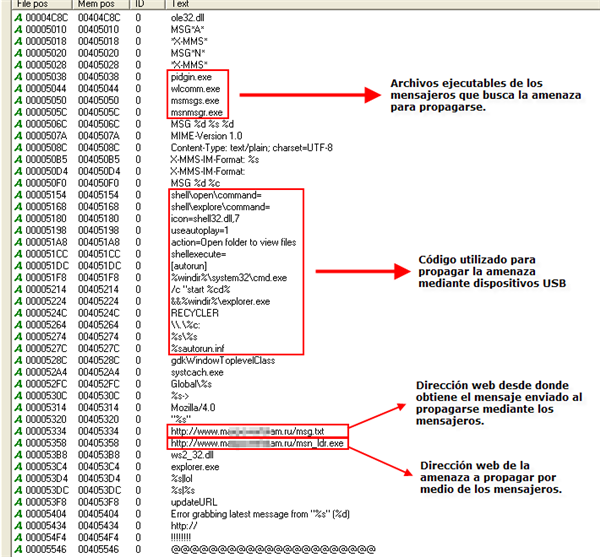

El día de hoy les traemos un analisis un poco más en profundidad de un malware detectado por ESET NOD32 Antivirus como Win32/AutoRun.Agent.ZJ, el cual busca "reclutar" victimas a la red de SpyEye. Lo que se observa en la imagen a continuación es la utilización de varios métodos para propagar la muestra en cuestión:

Como se detalla en la imagen, la amenaza busca una serie de nombres de procesos en ejecución pertenecientes a conocidos mensajeros para, posteriormente, enviar un mensaje a todos los contactos del usuario afectado. Lo particular de esto es que el mensaje que será enviado es obtenido de un archivo de texto online, permitiendole al desarrollador malicioso cambiar el mismo de acuerdo a eventos reciente para lograr tasas de infección más altas. Adicionalmente la amenaza utiliza una serie de variables para agregar, al mensaje enviado, el segundo link que se observa en la imagen, el cual descarga el mismo malware que estamos analizando.

En el centro de la imagen observamos una porción de código, la cual es utilizada para propagar la amenaza por medio de dispositivos de almacenamiento masivo. Lo que se observa allí es el contenido del archivo autorun.inf que será creado para infectar dichos dispositivos conjuntamente con el archivo ejecutable al cual hace referencia.

Analizando la URL que se observa en la imagen, encontramos el panel de administración característico de SpyEye. Lo curioso de esto es que el mismo es mencionado en otros sitios de análisis de sitios maliciosos como el entorno de administración de un servidor de la botnet Zeus. Con esto queda más que claro que la fusión entre Zeus y SpyEye que antes mencionamos fue efectivamente realizada.

Posterior al análisis realizado, podemos concluir que esta amenaza fue completamente diseñada para poder "alterar" su funcionamiento y metodologías de infección de forma completamente remota y sencilla, permitiendole al desarrollador lograr altos niveles de infección con el menor esfuerzo.

Joaquín Rodríguez Varela

Malware Lab Engineer