Día a día los desarrolladores de códigos maliciosos aplican técnicas para esconder malware en nuestros sistemas, mediante pequeños cambios se aseguran que estos procesos pasen desapercibidos ante el ojo del usuario, ya sea ocultando el mismo o utilizando nombres que no llamarán la atención. En esta ocasión en particular hacemos mención a un malware con propiedades de botnet que hace uso de un logo familiar para todos, ya que utiliza el ícono de ESET.

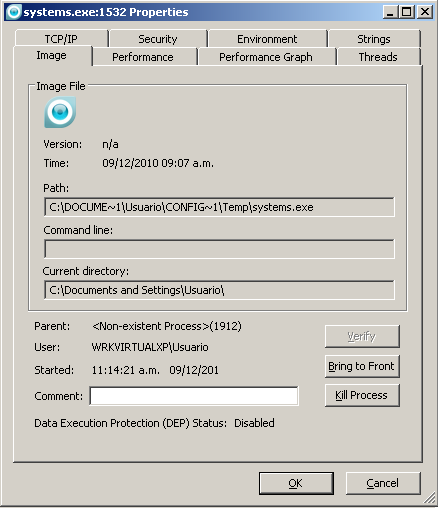

El uso de la iconografía pareciera, en cierta forma, un método sencillo para ocultar un proceso o para hacer que el mismo no llame la atención pero sin embargo es una de las tantas técnicas utilizadas para evitar la detección de malware por parte del usuario. En este caso nos llamó la atención esta muestra debido a que utiliza el ícono de ESET Smart Security como se muestra a continuación.

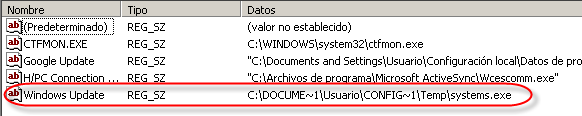

Esta muestra fue recibida por nuestro Laboratorio de Análisis e Investigación de Malware, y es detectada por ESET NOD32 Antivirus como Win32/AutoRun.IRCBot.FC. Entre los cambios más notorios que realiza al nivel del sistema operativo es crear una entrada en el registro para permitir que un proceso malicioso systems.exe se inicie al arrancar el sistema operativo, también una vez que el proceso se ha iniciado se intenta contactar mediante el protocolo de comunicación IRC a una dirección de IP, probablemente esperando recibir instrucciones. Sin embargo el punto más relevante a nuestro entender es lo que mencionamos anteriormente del logo que utiliza ya que es una manera de despistar y brindar falsa seguridad al usuario.

El uso de íconos reconocidos ayudan a generar una falsa confianza por parte de los usuarios, mediante técnicas de Ingeniería Social para lograr que una víctima caiga en un engaño.

Aun desconocemos si la botnet a la cual respondería este malware se encuentra activa, y estamos realizando un análisis más profundo de esta muestra para conocer en detalle cuales son las actividades que desarrolla una vez que el sistema ha sido comprometido. Una vez finalizado el análisis de la muestra podremos apreciar en la segunda parte de este post el detalle para que puedan estar al tanto de esta situación. El protocolo de comunicación IRC (Internet Relay Chat) es ampliamente utilizado para la administración de las botnet. Hace un tiempo atrás vimos el caso de la botnet argentina que era administrada bajo el protocolo IRC.

Más allá de contar con una solución antivirus proactiva y actualizada, es recomendable para el usuario conocer las técnicas utilizadas por los desarrolladores de malware para ocultar sus procesos o como, en este caso, simplemente utilizar un logo reconocido para desviar su atención y así comprometer al sistema.

Pablo Ramos

Especialista de Awareness & Research