Hace algunos días nuestro Laboratorio identificó una nueva amenaza de infección la cual se trasmite vía mensajería instantánea, en este caso por el famoso producto de Microsoft Live Messenger, que se conecta a una botnet administrada por IRC.

Mediante la técnica de Ingeniería Social envía un mensaje a todos los contactos que tengamos en nuestra lista de mensajería instantánea haciendo alusión a un link para que visitemos y descarguemos una supuesta fotografía con el nombre “NOVIEMBRE-03-.JPG”. El archivo es detectado por ESET NOD32 Antivirus con el nombre Win32/AutoRun.IRCBot.FC gusano:

- Nombre del archivo: NOVIEMBRE-03-.JPG

- MD5: 9d62b245ae1aec8f6b24aaefbbd10d7c

Una vez que es infectado el sistema, se realiza una conexión hacia un servidor IRC y el equipo queda en espera de los comandos del botmaster, desde las siguientes dirección :

- Irc.[ELIMINADO].com

- 184.168.[ELIMINADO].130

En su proceso de infección el troyano crea una copia de sí mismo, con el nombre “service.exe” en la siguiente ruta:

- C:Documents and Settings{username}Configuración LocalTempservice.exe

También este crea la clave de registro “Windows Update” para que el troyano se ejecute al inicio de sección y con una curiosa descripción del mismo “Aguante Central” en donde podemos deducir que se trata de un desarrollo hecho por una persona de nacionalidad argentina, y ¡probablemente rosarino!:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun

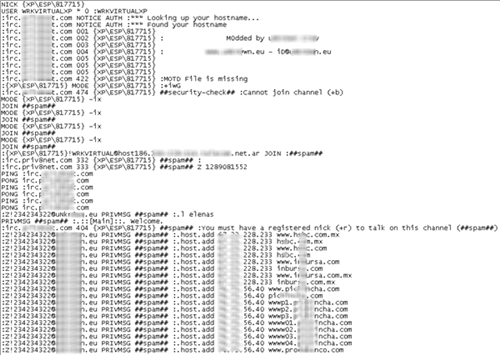

En el gráfico siguiente podemos ver una captura del análisis de tráfico hacia el servidor IRC donde el botmaster administra las maquinas infectadas y de cómo el troyano modifica el archivo host de estos equipos, para luego realizar un ataque de phishing muy bien preparado a varios bancos de Centro América.

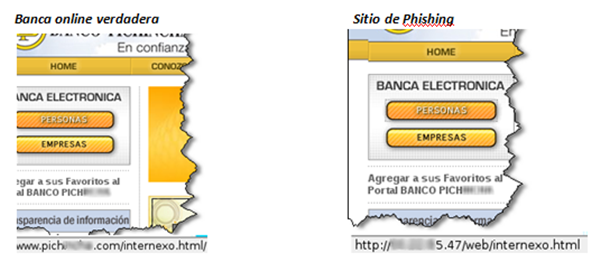

Continuando con el análisis, nos dirigimos a una de las páginas bancarias afectadas por el ataque phishing para saber de qué forma el atacante realizaba el mismo, y lo primero que realizamos fue comparar todo el contenido de la página del phishing con la página verdadera del banco, detectando que en el campo del servicio de home banking del usuario final nos dirigía a un panel de autentificación falso:

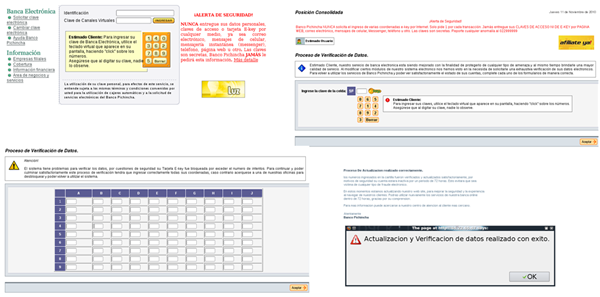

Luego de encontrar el panel en donde se realiza el ataque de phishing, procedimos a identificarnos con credenciales falsas para saber cómo operaba el mismo. Las primeras pantallas nos indican que se va a realizar una exhaustiva verificación de nuestros datos “por seguridad” ya que nos informa que hay un supuesto bloqueo de nuestra cuenta el cual nos solicita ingresar nuestras coordenadas de la tarjeta.

Mientras se escribía este entrada, el botmaster realizo una actualización del troyano a las maquinas infectadas con una muy baja tasa de detección, el mismo también es identificado por nuestras soluciones con el nombre de Win32/AutoRun.IRCBot.FC.

Como se puede observar, la manera de operar de este phisher es mediante la infección y la lista de bancos que utiliza es bastante grande. Hemos reportado a algunas de las entidades financieras y también denunciado los sitios web ilegítimos. También se puede observar que el malware está diseñado para entidades financieras de Latinoamérica y desarrollado por personas de nacionalidad argentina, los cuales explotan esta actividad delictiva.

Claudio Cortés Cid

Especialista de Awareness & Research