El ransomware es una de las variedades de malware que más dolores de cabeza suele causar. El mismo se caracteriza por cifrar parte o todos los archivos de la víctima, para luego indicarle la posibilidad al usuario afectado de pagar un "rescate" a cambio de la clave que los descifra.

Este último mes recibimos varios reportes de usuarios que fueron afectados por un malware de este tipo autodenominado Camaleón. Esta amenaza en particular busca y encripta todos los documentos con extensiones propietarias de Microsoft Office (Ej. DOC, XLS, PPT, etc). Aquellos usuarios que nos reportaron ser víctimas de esta amenaza, informaban que luego de instalar ESET NOD32 Antivirus recibían una alerta de detección de un malware identificado como Java/Filecoder.AA trojan.

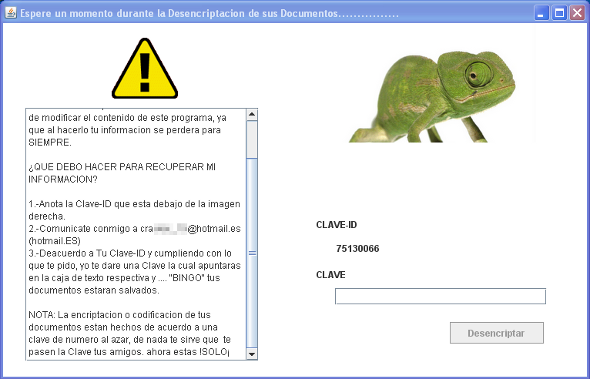

La razón por la cual estos usuarios recurrían a nuestra solución antivirus era a causa de que se les había presentado una alerta indicando efectivamente que sus documentos habían sido cifrados y que si querían recuperarlos debían comunicarse con el desarrollador vía email indicando una "CLAVE-ID" que habría generado automáticamente el malware. Dicho ID es utilizado por el desarrollador para generar una clave única de desbloqueo en base a este, quitando la posibilidad de compartir dicha clave entre usuarios afectados. Si es que el usuario afectado realizaba una "donación" (lo que es en realidad el pago de un rescate) a una cuenta bancaria perteneciente al desarrollador, entonces recibía una clave que, luego de ingresarla en un campo delimitado por la amenaza, desencriptaría los documentos previamente cifrados.

El problema de estos usuarios en particular era que ya habían sido afectados por el ransomware previo a la instalación de la solución antivirus. Fue aquí cuando decidimos investigar un poco más en profundidad la amenaza.

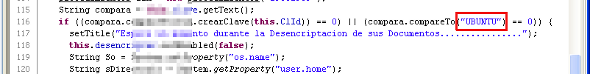

Luego de desempaquetar la muestra en cuestión, como se observa en la captura superior, pudimos interpretar que la misma posee, dentro de su código fuente, una contraseña maestra (UBUNTU). Notamos que la misma permite, en ciertos casos, desencriptar los documentos afectados, pero que no siempre funcionaba como era de esperar.

Tras una investigación más profunda aún, logramos encontrar una matriz que realizaba una serie de cálculos sobre la clave ingresada a modo de comprobación para validar la misma. Mediante una transpolación de dicho calculo aplicado sobre la "CLAVE-ID" que genera el malware, logramos dar con la clave de desencriptación.

Como indicamos anteriormente, dicha clave es creada en base al ID generado aleatoriamente por el malware, por lo que cada clave de desencriptación es única. Fue por eso que decidimos crear, con la ayuda de nuestro departamento de programación, un generador de claves para Java/Filecoder.AA trojan que realiza este cálculo de forma automática en base a la "CLAVE-ID".

Para utilizarlo simplemente ingrese la "CLAVE-ID" que aparece en la ventana del ransomeware y luego haga clic en "Generar". Posteriormente ingrese la clave generada en el campo "CLAVE" de la ventana del ransomware y haga clic en "Desencriptar" (el proceso puede tardar varios minutos).

Con esta herramienta, aquellos usuarios que no poseen la protección de ESET NOD32 Antivirus y se vieron afectados por ésta amenaza, podrán recuperar sus archivos perdidos. Luego de realizar esto se recomienda fervientemente instalar una solución antivirus con detección proactiva para erradicar por completo la amenaza.

El análisis de esta amenaza nos deja como moraleja no sólo la importancia de proteger nuestro equipo con una solución antivirus antes de sufrir una infección sino también que no se deben dar por pedidos nuestros datos antes de contemplar todas las alternativas posibles.

Joaquín Rodríguez Varela

Sales Engineer