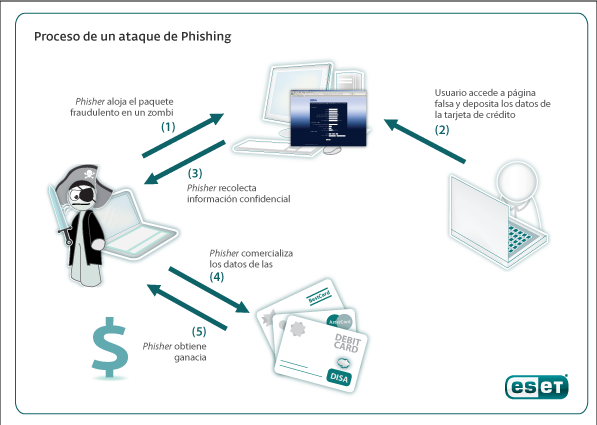

Los ataques de phishing son en la actualidad muy frecuentes y prácticamente ningún servicio que se ofrezca a través de Internet escapa del accionar de los phisher. Sin embargo, poco se dice sobre el "detrás de escena" respecto a cómo operan estos delincuentes. Tratemos entonces de ejemplificar mediante un caso real cuál es el proceso típico que se esconde detrás de un ataque de phishing.

En primera instancia, el delincuente necesita un servidor web donde alojar el paquete de phishing adquirido en el mercado clandestino, disponibles a un costo promedio de entre 10 y 30 dólares, según el nombre de la entidad bancaria con la cual se pretenda encubrir el ataque. Generalmente, estos servidores web son computadoras infectadas que forman parte de alguna botnet o servidores vulnerados por el atacante.

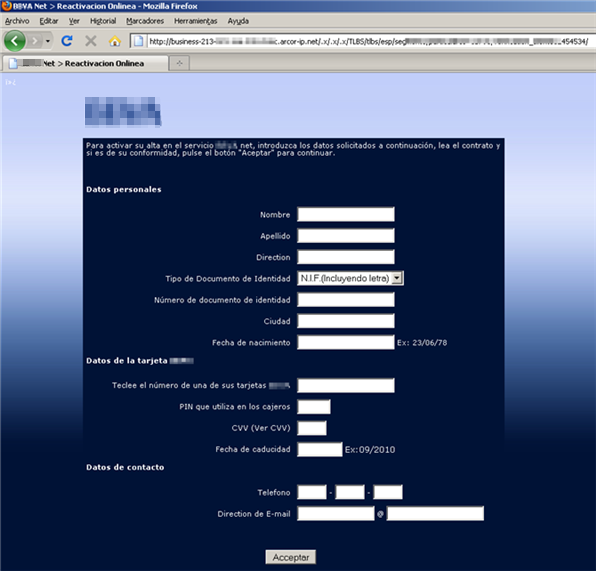

En el caso que ejemplicamos, el delincuente realiza un ataque de phishing dirigido a usuarios de un banco español, intentando robar los datos de la tarjeta de crédito de los clientes de esta entidad bancaria. La estrategia de engaño que utiliza es enviar de forma masiva correos electrónicos con determinado mensaje incitando al usuario a hacer clic sobre un enlace incrustado en el cuerpo del correo. Quienes accedan al mismo, serán direccionados a una página como la que se muestra a continuación:

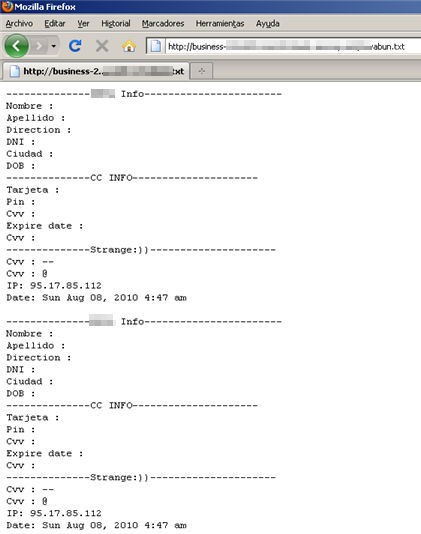

En realidad, esta página es falsa y los datos de quienes caigan en la trampa se almacenarán de forma ordenada en un archivo de texto plano. De esta manera el phisher obtendrá un registro de la información confidencial relacionada a la tarjeta de crédito de las víctimas para luego ser comercializados en el mercado negro. A continuación vemos un ejemplo del archivo donde los datos son guardados:

Hasta este momento nos encontramos con unos pocos pasos, pero para comprender mejor el ataque: ¿dónde se almacenan los archivos y cómo son enviados los correos electrónicos?

Respondiendo a la primera de las preguntas, todos los archivos son almacenados en el mismo servidor comprometido por alguna vulnerabilidad o en un equipo zombi (computadora de usuario infectado) parte de una botnet. Esto incluye el paquete completo con la clonación del sitio web, los archivos de registro, los recursos para automatizar el ataque, e incluso paquetes de phishing para otras entidades bancarias.

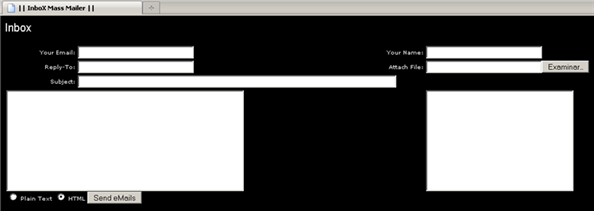

Respecto a la segunda pregunta, el envío del correo electrónico se realiza de forma automatizada, generalmente a través de recursos como Mass Mailer, que es un script cuyo objetivo es facilitar el envío de correos electrónicos de forma masiva falsificando la información del remitente. Siguiendo el ejemplo, a continuación podemos ver una captura del utilizado por el phisher:

El phisher posee una base de datos con direcciones de correo electrónico de los habitantes de España, y a través de este recurso comienza a enviar masivamente los mensajes especificando como remitente una dirección con dominio de la entidad bancaria para intentar ganar la confianza de las potenciales víctimas.

Una vez concluido estos pasos, el delincuente solo se sienta a esperar que se comiencen a grabar los datos de los usuarios desprevenidos en el archivo de registro, para luego venderlos o cometer diversos fraudes. El siguiente gráfico muestra el ciclo completo de un ataque de phishing:

A pesar de que en este ejemplo el ataques e encuentra dirigido a los usuarios de una determinada sucursal bancaria de España, los ataques de phishing constituyen un problema global y un importante motivo por el cual debemos crear hábitos de prevención atendiendo a buenas prácticas de seguridad y mantener el software antivirus actualizado para lograr bloquear las páginas falsificadas.

Jorge Mieres

Analista de Seguridad