Ya hemos comentado en este blog que Brasil se caracteriza por tener un extenso desarrollo de troyanos diseñados para robar información de índole financiera y bancaria. Un nuevo troyano bancario brasileño ha sido identificado y nuestro compañero Josep Albors, de Ontinet (distribuidor exclusivo de ESET para España), nos acercan este interesante informe sobre él:

Las técnicas usadas por muchos creadores de malware latinoamericanos (y especialmente los brasileños) para lograr infectar a los usuarios, se han basado tradicionalmente en la ingeniería social y no ha sufrido grandes cambios en los últimos años. Lo habitual es que se incluya un archivo adjunto o un enlace a una dirección web maliciosa concreta donde se encuentra el código malicioso y, en la mayoría de ocasiones, este malware es un troyano bancario.

No obstante, en las últimas semanas hemos visto como se ha ido evolucionando de un simple correo con adjunto o enlace a algo más elaborado. En este mismo blog hemos comentado algunos casos de la evolución de los métodos de propagación de este tipo de malware y en los últimos días, hemos analizado otra más.

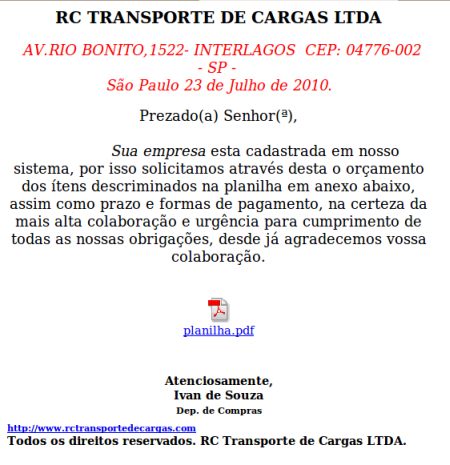

En esta ocasión nos encontramos con un correo de una supuesta empresa de transportes que solicita que rellenemos un formulario:

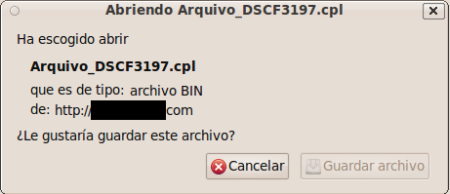

Aparentemente, no se observa ninguna novedad con respecto a otros casos similares. Si pulsamos sobre el enlace para descargar el archivo .pdf se nos mostrará una ventana de descarga indicando que vamos a proceder a descargar el fichero Arquivo_DSCF3197.cpl.

Aquí observamos una diferencia con respecto a los casos de infección clásicos de este tipo de troyanos. Normalmente se procede a descargar un archivo ejecutable .exe o un documento .pdf modificado para aprovechar alguna vulnerabilidad. No obstante, en esta ocasión se usa un archivo .cpl, utilizados por Windows para representar las herramientas del panel de control.

Asimismo, la dirección web que se usa para realizar la descarga pertenece a un club de artes marciales brasileño que nada tiene que ver con la propagación de esta amenaza. Recientemente hemos visto muchas páginas webs legitimas usadas para propagar malware por lo que debemos extremar las precauciones. Está también es una novedad en este tipo de ataques ya que lo normal era preparar una dirección web concreta y no utilizar una web legítima.

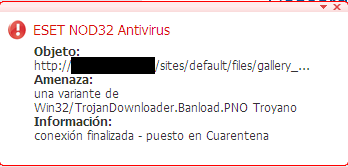

La utilización de los archivos con extensión .cpl para propagar malware no es habitual y puede que esta sea una de las causa por las que, en el momento de escribir este artículo, aun pocos motores antivirus detectaban esta amenaza. Tanto ESET NOD32 Antivirus como ESET Smart Security detectan este código malicioso como el troyano Win32/TrojanDownloader.Banload.PNO.

Cabe recordar que este tipo de amenazas sigue dependiendo en gran medida de las técnicas de ingeniería social para poder propagarse. Es por eso que, desde el laboratorio de ESET en Ontinet.com recomendamos extremar las precauciones a la hora de abrir correos no solicitados y contar con la protección de un antivirus actualizado capaz de detectar este tipo de amenazas.

Josep Albors

Ontinet