Durante el mes de junio, y particularmente las últimas dos semanas, hemos observado un código malicioso que, por un lado, no ofrece grandes innovaciones desde el punto de vista técnico pero que, por el otro, ha logrado indices de propagación elevados para este tipo de malware, llegando a ser detectado algunos días en el 2% de nuestros usuarios, según ThreatSense.Net. Se trata del script detectado por ESET NOD32 Antivirus como JS/TrojanDownloader.Pegel.BR, un código que viene embebido en archivos HTML y que utiliza técnicas de drive-by-download para descargar un archivo dañino en la computadora de la víctima.

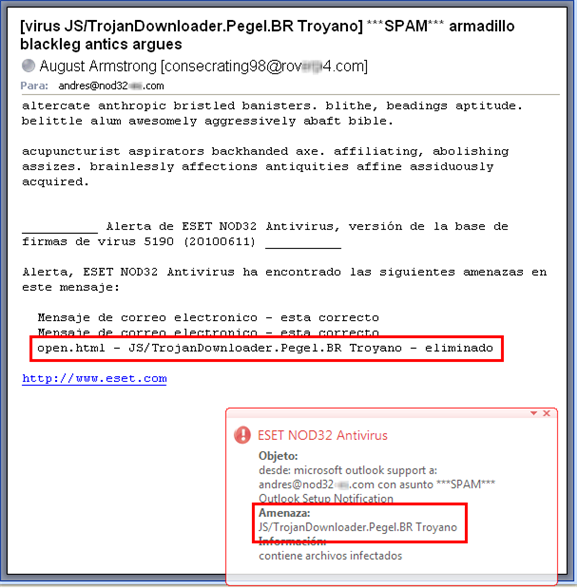

Su propagación es a través del correo electrónico, como pueden ver en la siguiente imagen de un mensaje que ha sido filtrado por el antivirus ya que el malware fue detectado en el adjunto open.html:

Si se analiza el archivo HTML adjunto, el mismo posee un scripts ofuscado como se muestra en la siguiente imagen:

El archivo redirige el contenido hacia otro sitio con un script en Java que posee un exploit (detectado como JS/Exploit.JavaDepKit exploit, muy utilizado en algunos paquetes de exploits como Phoenix Exploit Kit) y este finalmente descarga a la computadora de la víctima el archivo detectado por ESET NOD32 como Win32/TrojanDownloader.Bredolab. Si el usuario accede desde un navegador no vulnerable (donde no es posible ejecutar el exploit), el mismo es direccionado a diversos sitios que van desde la venta de viagra hasta página promoviendo la "industria verde", según la campaña en cuestión.

Como decía al comenzar, a pesar de que la amenaza no posee grandes innovaciones, su campaña de envío de spam (probablemente desde alguna red botnet) ha sido tan masiva que ha impactado directamente en su tasa de éxito, por lo que los usuarios estarán recibiendo esta amenaza en mayor proporción que otras similares.

Sebastián Bortnik

Analista de Seguridad