Sin lugar a dudas, uno de los vectores más explotados para la propagación de códigos maliciosos lo constituye el aprovechamiento de las vulnerabilidades existentes en los sistemas operativos y aplicaciones instaladas.

La industria del crimeware fue dando lugar a la aparición de innumerables alternativas destinadas a cubrir las necesidades delictivas de un nutrido número de delincuentes informáticos, como por ejemplo los denominados Exploit Pack, o paquetes de explotación de vulnerabilidades. En otras oportunidades hemos expuesto algunos ejemplos, como en el caso del legendario MPack, AdPack, ElFiesta, Neon Exploit System o ZeuS.

Otra alternativa es el crimeware llamado Liberty Exploit Pack utilizado para gestionar botnets de diferentes tamaños. Esta aplicación permite explotar determinadas vulnerabilidades de los navegadores más conocidos, a través de scripts ofuscados que ocultan uno o varios exploits. Los datos relevantes consisten en saber qué navegadores y sistemas operativos constituyen los blancos más vulnerados y cuáles son los exploits con mayor nivel de eficacia en la actualidad.

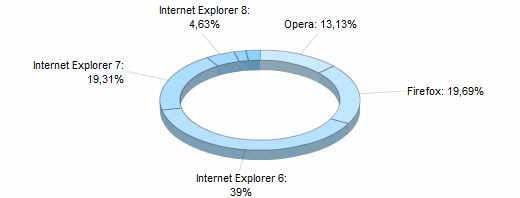

A continuación exponemos los datos extraídos de una botnet con 13.000 equipos infectados utilizando Liberty Exploit Pack y el porcentaje de explotaciones exitosas sobre los distintos navegadores:

- Internet Explorer 6 (actualiza tu navegador): donde los exploits han tenido un 39% de eficacia.

- Firefox: en el segundo lugar con el 19,69%.

- Internet Explorer 7: en este caso cuenta con un porcentaje similar al de Firefox, 19,31%.

- Opera: con el 13,13%.

- Internet Explorer 8: en este caso, la eficacia de los exploits diseñados para esta versión es mucho más baja con 4,63%, debido a la menor tasa de vulnerabilidades que posee este navegador.

- Otros: aquí se encuentran otros navegadores no tan utilizados como Konqueror, Safari o Maxthon, con el 2,32%.

- Chrome: con el 1,92%.

Al ser aplicaciones clave para la navegación a través de Internet, las compañías deben prestar especial atención a este tipo de datos porque ¿quién bloquearía el protocolo HTTP o el puerto 80/8080 en cualquier empresa? Además, aparentemente el navegador más utilizado (o al menos explotado) es Internet Explorer 6, que también tuvo protagonismo en el ataque conocido como Operación Aurora, donde se vieron gravemente comprometidas computadoras de grandes compañías. Queda claro que debemos actualizar y segurizar los navegadores.

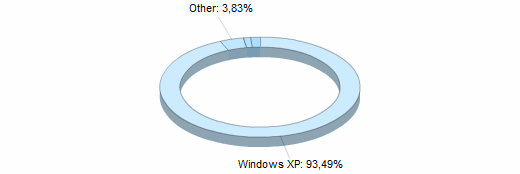

En cuanto a los sistemas operativos (SO) que cuentan con mayor porcentaje de explotaciones exitosas, como es habitual la familia Windows es la más atacada, fundamentalmente por ser la plataforma más empleada. La relación es la siguiente:

- Windows XP: en el primer puesto con el 93,49%.

- Otros: Con el 3,83% y una diferencia muy grande, otros sistemas operativos como por ejemplo Windows Vista, Windows 7, distribuciones GNU/Linux y Mac OS.

- Windows 2000: 1,53%.

Cabe aclarar que los porcentajes expreseados no significan que se explotaron vulnerabilidades específicas en esos sistemas, sino que se han explotado vulnerabilidades en los navegadores utilizados sobre esos SO.

Sin embargo, es de destacar el alto porcentaje de debilidades explotadas en Windows XP, que es ampliamente utilizado en entornos hogareños, militares, empresariales y gubernamentales. En este caso, sí se utilizan exploits específicos para cada sistema operativo:

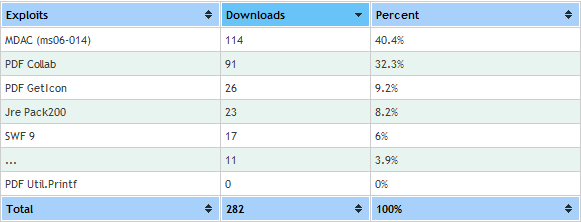

Es de destacar el nivel de eficacia que tiene la vulnerabilidad en MDAC (identificada como MS06-014), aún cuando existe el parche de seguridad desde hace varios años. También se ha masificado la utilización de vulnerabilidades que se explotan a través de archivos PDF, y aquellas que se aprovechan de las las vulnerabilidades en Java y archivos de Flash (SWF).

Como podemos apreciar, es fundamental la perspectiva de ESET de detectar proactivamente cada una de los exploits al momento de su aparición así como la necesidad de contar con políticas de actualizaciones de software para evitar formar parte de esos porcentajes de infección. Si quieren conocer más sobre el negocio del Crimeware, pueden leer el artículo que hemos publicado recientemente titulado Costos del negocio delictivo encabezado por el crimeware.

Jorge Mieres

Analista de Seguridad