En los últimos días hemos observado la propagación de una nueva amenazas desarrollada en Rusia pero con impacto en la región de América Latina. Se trata de un nuevo troyano detectado por ESET NOD32 como Win32/Spatet.A (la "A" indica que es la primera versión) y que busca robar información sensible.

Entre sus objetivos se encuentran las contraseñas utilizadas en el sistema operativo y particularmente en las conexiones del tipo RAS (Remote Access Service, en español Servicio de Acceso Remoto). Mediante una conexión de este tipo un usuario remoto puede conectarse a una red corporativa y por lo tanto este troyano representa un riesgo alto para las organizaciones que utilizan este tipo de conexiones.

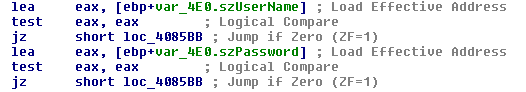

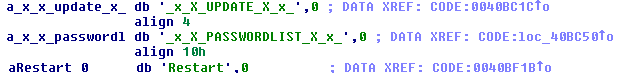

La aplicación mencionada obtiene usuarios y contraseñas del sistema:

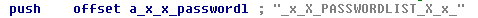

Luego escribe los datos obtenidos en un mutex que mas tarde enviara a la URL http://imagehost4u.[ELIMINADO].pl. Los objetos mutex se utilizan para proteger recursos compartidos desde accesos simultáneos desde múltiples threads o procesos.

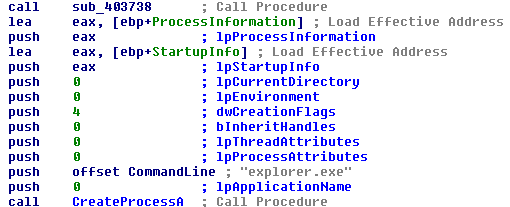

EL malware queda residente en el sistema inyectando código en el proceso explorer.exe y monitoreando al usuario desde svchost.exe, como servicio de sistema:

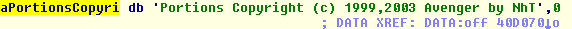

Si se realiza una búsqueda de strings en el código del archivo dañino, podemos encontrarnos que también ¡tiene Copyright!

Una búsqueda posterior nos dice que son un grupo de usuarios rusos dedicados a desarrollar malware.

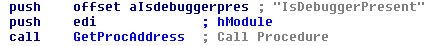

También podemos notar que las funciones y técnicas de evasión en este malware no están demasiado ofuscadas y es fácil comprender su objetivo:

En resumen, este es un malware dedicado a obtener información sensible de su víctima utilizando técnicas como keylogging y el análisis de archivos de contraseñas del usuario que luego los envía al delincuente, continuando residente en el sistema para seguir con su ciclo de vida.

Juan Sacco

Analista de Malware