A partir de la celebración de la conferencia BlackHat 2009, se dio a conocer otra alternativa para atacar los sistemas informáticos a través de códigos maliciosos del tipo rootkit. Se trata de lo que se conoce bajo el término de Bootkit.

Quizás muchos se preguntarán de qué se trata esto. Bueno, un bootkit es un tipo de rootkit que escapa de la estructura y funcionamiento de los rootkits convencionales, caracterizándose particularmente por comprometer el sector de arranque del equipo cambiando su código original, una actividad que hemos conocido hace muchos años atrás con algún que otro virus.

Teniendo en cuenta que los desarrolladores maliciosos incorporan en sus creaciones componentes de rootkit con el propósito de abusar de sus funcionalidades (esconder procesos, claves en el registro, archivos, entre otros), esta generación propone una modalidad de ataque cuyas instrucciones, más agresivas porque incluso infecta los discos cifrados con TrueCrypt, pueden ser utilizadas para intentar evadir los sistemas de detección al alojarse puntualmente en la MBR (Master Boot Records).

En este sentido, la propuesta presentada en la conferencia anual antes mencionada, se llama Stoned Bootkit. No es la primera vez que se abordan estas características ya que comúnmente son utilizadas por el malware actual, y entre los antecedentes más relevantes podemos mencionar el famoso virus Stoned (en el cual está basado esta versión), VBootkit aparecido durante el 2007 con una versión actual diseñada para ejecutarse incluso en Windows 7, y MebRoot (del que ESET ha desarrollado una herramienta para eliminarlo), también conocido como Sinowall.

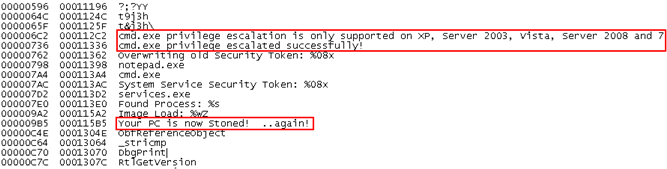

En la siguiente captura se aprecia el soporte para los diferentes sistemas operativos que puede infectar esta amenaza junto a su "firma" (Your PC is now Stoned! …again!) que hace alusión a la leyenda que generaba el virus Stoned del año 1987 al momento de infectar un equipo.

Al igual que los rootkits, los bootkits no nacieron bajo la etiqueta de código malicioso sino como pruebas de concepto (PoC) destinadas a estudiar los posibles modelos de ataque que se podrían producir por debilidades en las arquitecturas de diferentes plataformas. Sin embargo, la cuestión es que generalmente las PoC’s suelen ser publicadas y es en ese momento donde comienza a producirse un problema masivo, como consecuencia de la utilización del código fuente para el desarrollo de malware.

Como verán, el problema no es trivial debido a que no puede ser solucionado de forma convencional, principalmente por el hecho de ejecutarse instancias antes del arranque del sistema operativo, y siguiendo la misma lógica, su detección tampoco es trivial.

Por lo tanto, es sumamente importante confiar la seguridad antivirus a soluciones de seguridad proactivas como las que ofrece ESET NOD32, que en este caso detecta el malware bajo el nombre de Win32/StonedBoot.A.

Jorge