Aunque leyendo el título la noticia llama mucho la atención, no es más que otra de las tantas estrategias de engaño (Ingeniería Social) que los desarrolladores de malware han implementado durante el proceso de propagación de una amenaza que ESET NOD32 detecta bajo el nombre de Win32/AutoRun.IRCBot.BI, que intenta captar la atención de usuarios desprevenidos.

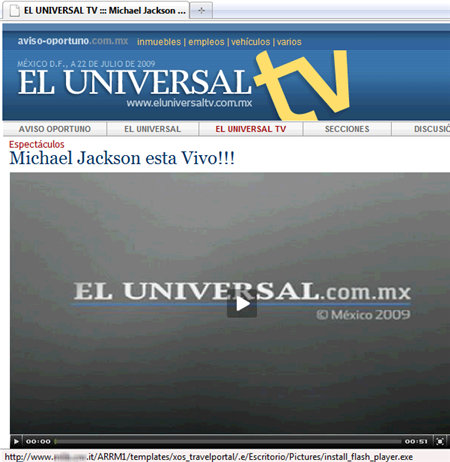

En un principio habíamos alertado que seguramente el fallecimiento de Michael Jackson sería una excusa perfecta para intentar infectar equipos. Luego advertimos sobre la concreta propagación de un malware empleando como la misma temática. Ahora, la misma estrategia de engaño es utilizada bajo la leyenda "Michael Jackson esta Vivo!!!".

Es lógico pensar que quizás los fanáticos del cantante se entusiasmen al leer el asunto de este correo electrónico malicioso, sobre todo cuando la mentira está supuestamente apoyada por un medio de información reconocido, y es esa una de las características que se intenta explotar a través de estas técnicas que, dicho sea de paso, no dejan de estar de moda.

En esta oportunidad, se intenta descargar un archivo ejecutable que, como vemos en la captura, se llama install_flash_player.exe (supuestamente es el complemento que se necesita instalar para la correcta visualización del video) que se trata de un troyano diseñado para convertir la computadora en un zombi que formará parte de una botnet.

Pero que además de propagarse vía correo electrónico, incorpora la capacidad de reproducirse a través de dispositivos de almacenamiento removibles que se conectan a través del puerto USB aprovechando la funcionalidad de ejecución automática (Autorun.inf), lo cual conlleva a un agravante, donde en entornos corporativos puede tener efectos muy peligrosos si no se cuenta con una solución de seguridad antivirus proactiva como las que ofrece ESET.

En este sentido, una solución adecuada es el bloqueo de los puertos USB que no justifiquen estar abiertos. Este procedimiento es fácil realizarlo a través de ESET NOD32 Antivirus o ESET Smart Security e implementar esa configuración en cada uno de los nodos que forman parte de una LAN, de manera completamente remota.

Este proceso es útil en compañías que requieren incorporar un nivel adecuado de prevención no solo ante la potencial propagación de malware sino también en lo que se refiere a robo de información, además de incorporar buenas prácticas de seguridad.

Jorge