En el día de ayer, haciendo mi recorrida diaria por el correo basura de mi bandeja de entrada, me encontré con alrededor de 50 correos con distintas promesas de famosas desnudas. No fue ninguna sorpresa que cada uno de ellos contenga un enlace a sitios de falsos videos pornográficos que terminan descargando el gusano Nuwar.

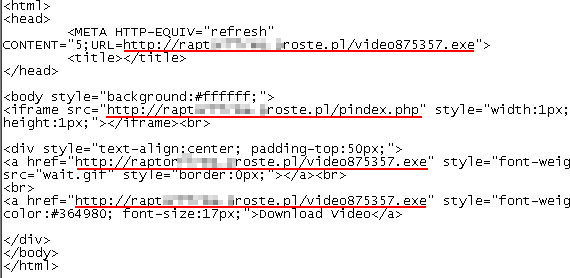

Luego de revisar la mayoría de ellos, terminé encontrando un caso interesante: se ingresa a un sitio conteniendo el acostumbrado reproductor de video falso y se comienza a descargar un archivo ejecutable (que ESET NOD32 detecta por heurística como variante de Nuwar). Pensando que era un caso como cualquier otro visualizo el código fuente de la página comprometida y encuentro lo siguiente:

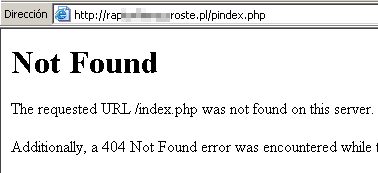

Se intenta descargar tres veces desde el mismo servidor un archivo ejecutable y un archivo PHP. Esto es lo extraño del caso: si se intenta ingresar a esa página PHP, el servidor ha sido configurado para no devolver ningún resultado e informar que la página no se encuentra:

Con esto los creadores del malware logran pasar desapercibido más tiempo y que su amenaza no sea detectada por las empresa antivirus.

En cambio, al ingresar al sitio normalmente, como cualquier usuario, el script PHP se ejecuta y comienza a aprovecharse de distintas vulnerabilidades en el sistema para intentar descargar el archivo ejecutable a como dé lugar, con la correspondiente infección por parte de quien visita la página.

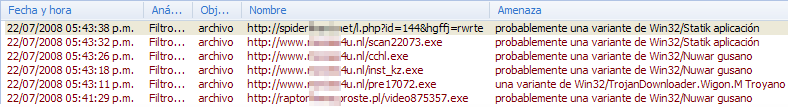

A continuación se pueden ver las detecciones de cada una de las amenazas por parte de ESET NOD32:

Es decir, se intentó con cada vulnerabilidad del sistema operativo y de las aplicaciones instaladas. En este caso, como el sistema era vulnerable, se descargaron 5 variantes de Nuwar y un Win32/TrojanDownloader.

Todas ellas fueron detectadas sin problemas por ESET NOD32 pero si me hubiera encontrado desprotegido, ahora estaría infectado.

Cristian