En las ultimas semanas hemos escuchado hablar mucho de estas gigantescas redes de maquinas Zombi controladas por usuarios maliciosos, y de cómo la potencia de las mismas es comparable con la mas avanzadas supercomputadoras de hoy en día.

Incluso Cristian ya lo mencionaba hace tiempo en Botnets, redes organizadas para el crimen.

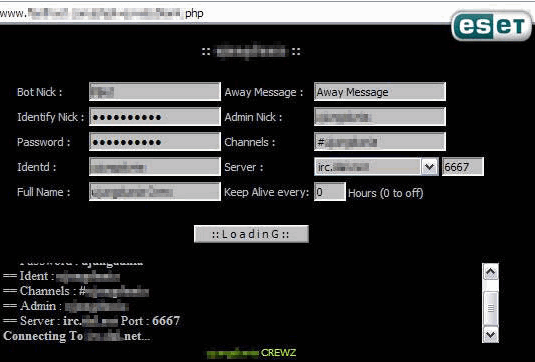

Dichas redes son creadas infectando a distintos usuarios por medio de malware con capacidades de gusano. Una vez que la maquina se encuentra infectada, la misma se reporta periódicamente a un canal IRC el cual es administrado por un tercero malicioso.

En un principio, esto parece muy complicado, pero, indagando un poco, se puede encontrar clientes de administración remota de una Botnet , alojados en sitios web vulnerados. Lo que puede verse a continuación es que el método de control de la Botnet, consiste en una simple conversación (IRC) entre el administrador y las maquinas comprometidas.

Lo particular de esta "conversación" es que con solo enviar una serie de comandos a todos sus "contactos" (sistemas comprometidos), los mismos responden simultáneamente para realizar distintos tipos de ataques: envío de spam, denegación de servicio (DoS - Denial of Service) contra algún sitio o servidor web en particular, alojamiento de archivos warez/cracks para redes P2P, alojamiento de material pornográfico y pedófilo, ataques de fuerza bruta a sitios restringidos, etc.

Muchas veces, el fin de crear dichas redes, es el de vender las mismas a un tercero, el cual luego, sin necesidad de avanzados conocimientos informáticos, está en condiciones de realizar cualquier tipo de ataque mencionado anteriormente.

Si bien hoy en día los ataques informáticos evolucionan constantemente no solo en complejidad sino también en ingenio, encontramos a su vez este tipo de casos que apuntan a facilitarle al usuario con menos experiencia su participación en el mundo de los delitos informáticos.

Joaquín