RapidShare Premium Accounts Generator es el nombre del programa que promete generar cuentas Premium de Rapidshare de forma gratuita. ESET NOD32 detecta y bloquea esta amenaza bajo el nombre de Win32/TrojanDropper.Agent.NFH.

Rapidshare es un sitio web que nos brinda un disco virtual con una determinada capacidad de almacenamiento que nos permite guardar cualquier tipo de archivos.

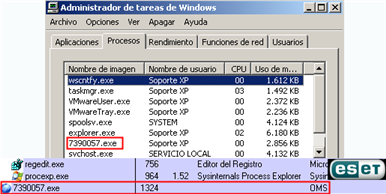

Los usuarios que hagan doble clic sobre este archivo, cuyo peso es de 2.626 KB, en realidad estarán ejecutando un troyano del tipo drooper que ni bien es ejecutado comenzará a correr en el sistema como un proceso bajo el nombre "7390057" e intentará descargar a nuestra computadora todo tipo de malware.

Recuerden que los troyanos de este tipo tienen la capacidad de descargar en nuestro sistema otros códigos maliciosos.

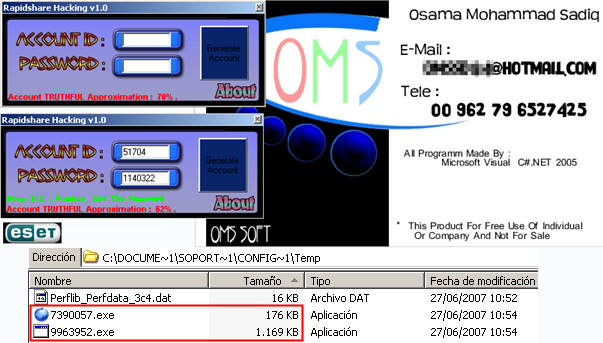

Cuando se ejecuta, despliega una aplicación que, tras una serie de pasos, nos permite generar las cuentas falsas de Rapidshare, copiando y ejecutando en forma paralela y completamente silenciosa los siguientes archivos: "7390057.exe" que pesa 176 KB y está compilado con Microsoft Visual Basic en su versión 6.0, y el archivo "9963952.exe" de 1.169 KB de peso. Ambos archivos se guardan en la carpeta temporal de Windows.

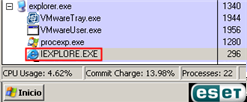

El troyano que descarga y ejecuta en forma totalmente transparente para el usuario es detectado por ESET NOD32 bajo el nombre de Win32/Spy.Elife.F. Este troyano posee características de rootkit por lo que su proceso es difícil de detectar, ya que lo oculta en el sistema inyectando su código malicioso en el navegador web Internet Explorer.

En la siguiente imagen se observa que a pesar de no haber ejecutado el IE ni tenerlo abierto, obtenemos un proceso correspondiente con él.

El rootkit se esconde en la dirección “C.WINDOWS” generando los siguientes archivos:

system32XXX.exe detectado como una variante del Keylogger Win32/KeyLogger.Ardamax, (donde XXX son caracteres aleatorios).

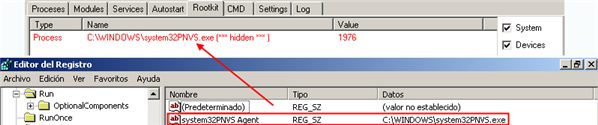

Aunque sus acciones son totalmente transparentes para el usuario, ESET NOD32 lo detecta y bloquea su accionar. La siguiente captura nos muestra el rootkit y su condición de “hidden” (oculto) en la computadora comprometida.

Por otro lado, a simple vista no se observa ninguna modificación en el registro del sistema. En cambio si arrancamos la computadora en modo a prueba de fallos, podremos observar que en la clave “run” del registro del sistema aparece el archivo “system32PNVS.exe”.

Las acciones llevadas a cabo por los rootkits suelen ser de este tipo, es decir, ocultar sus acciones bajo procesos válidos del sistema. De esta manera, el usuario no sospecha de su existencia.

Jorge