Algunos de los códigos maliciosos que más estragos esta causando en estos últimos meses, son los que se propagan a través de aplicaciones de mensajería instantánea.

Al respecto, ESET ha realizado un informe técnico en el cual se describe el funcionamiento de uno de estos ejemplares.

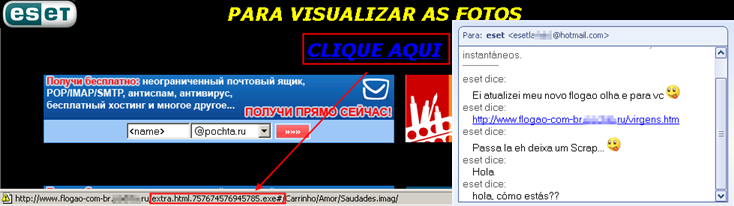

El malware en cuestión se trata del Win32/TrojanDownloader.Banload.BJU, este código malicioso que se propaga a través de MSN desplegando un mensaje en idioma portugués, invita al usuario a clickear sobre un enlace desde el cual se descarga otro malware.

Esta web maliciosa, que había sido dada de baja, estaba alojada en un sitio de web hosting y correo webmail gratuito ubicado en Rusia, hoy hemos descubierto que esta web se encuentra nuevamente online y lista para seguir diseminando más códigos maliciosos.

Si bien el Troyano Downloader analizado anteriormente sigue siendo el mismo, no pasa lo mismo con el descargado por éste. A continuación se mencionan a grandes rasgos algunas de sus modificaciones.

El código descargado en segunda instancia, al igual que el anterior, se encuentra empaquetado con la aplicación tElock 0.98 con un peso de 1.926 KB, cuando se lo desempaqueta el peso es de 26.728 KB, está programado en lenguaje Borlan Delphi y se aloja en la raíz del disco X (donde X es la unidad donde se encuentra instalado el sistema operativo) bajo la nomenclatura de “system1591.exe”.

Del análisis superficial del malware se desprende que el mensaje que despliega a través del cliente de mensajería instantánea ha sido modificado por el siguiente:

Ei atualizei meu novo flogao olha e para vc :p

http://www.flogao-com-br.[eliminado].ru/virgens.htm

Passa la eh deixa um scrap… :p

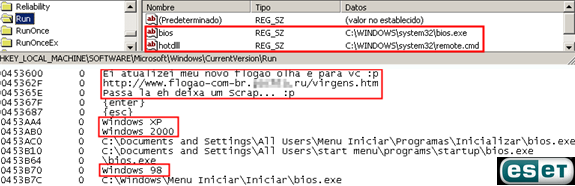

En la porción de código del ejecutable se observan las rutas, que varían dependiendo de la versión del sistema operativo, en las cuales hará una copia de sí mismo bajo el nombre de “bios.exe” y luego se encargará de descargar y ejecutar el archivo “remote.cmd” (copia de "system1591.exe") guardado en la carpeta system32 de Windows.

El objetivo del archivo “remote.cmd” es monitorear cuando el usuario ingresa al Homebanking de las entidades bancarias que líneas abajo se menciona y enviar esta información a una dirección de correo electrónico creada por el atacante:

http://www.caixa.com.br

http://www.bradesco.com.br

http://www.santanderbanespa.com.br

http://www.hsbc.com.br

http://www.itau.com.br

Cómo se podrá deducir, el malware continúa con su carrera de propagación utilizando como medio de diseminación aplicaciones de mensajería instantánea, dejando en evidencia el dinamismo utilizado por quienes se encuentran detrás de la difusión de este tipo de códigos maliciosos.

ESET NOD32 detecta este malware bajo el nombre de Win32/Spy.banker.OBD.

Jorge