Dans un monde où nos vies sont de plus en plus dépendantes du numérique, la sécurité de nos smartphones doit devenir une préoccupation essentielle. Quels conseils peuvent être appliqués pour protéger nos données financières en cas de vol ou de perte de notre précieux appareil. De l'utilisation de la biométrie à l'activation du MFA, en passant par la préparation au pire scénario, nos recommandations peuvent vous guider pour une sécurité accrue.

Il est évident que notre smartphone contient l’intégralité de notre vie numérique, certains foyers n’ayant plus d’ordinateur personnel à leur domicile. Le smartphone étant le moyen privilégié, voir unique, d’accéder aux nombreux services numériques, tels que notre messagerie, notre banque ou encore les applications divertissements, cet ordinateur miniature requiert l’attention que nous apportions auparavant à nos ordinateurs de maison : Une hygiène informatique nécessaire à sa survie et à la protection de nos données. Il existe de multiples raisons pour que notre smartphone vienne à disparaître. Si l’on pense tout d’abord à la cyber criminalité, la casse, la perte ou encore le vol sont tout aussi fréquents. Par ailleurs il existe un vol particulièrement redoutable, c’est le vol à l’arraché. C’est à dire quand le téléphone est déverrouillé. En effet, les technologies de sécurité permettant d’accéder, ou non, aux smartphones sont de plus en plus efficace. La reconnaissance faciale ou les empreintes digitales sont des moyens forts de protéger l’accès à son appareil. Les criminels l’ont bien compris et ils privilégient le vol à l’arraché lorsque qu’ils souhaitent aisément d’accéder aux données et à nos comptes avant de revendre l’appareil.

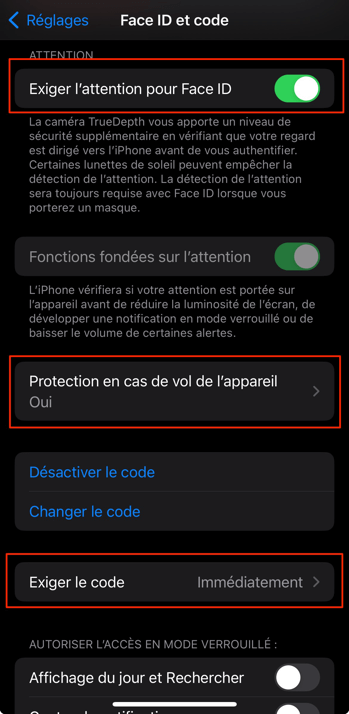

Le smartphone est un double point d’entrée pour les applications bancaires et nos données personnelles. Car c’est à la fois le moyen d’accéder aux applications, mais également celui qui permet de recevoir des codes, tels que des SMS ou des codes d’application de sécurité (authentification MFA*). Pour augmenter au maximum la difficulté d’accès à notre téléphone sans notre présence, il faut multiplier les points de contrôle. Tout d’abord, en protégeant l’accès à son smartphone avec une empreinte digitale ou une reconnaissance faciale. Si le téléphone n’est pas équipé de cette technologie biométrique, un code PIN d’au moins huit caractères et recommandé. Pour que ces mesures soient efficaces, il faut paramétrer le téléphone pour que le verrouillage automatique s’enclenche dès que possible. Immédiatement ou une minute tout au plus. Par la suite et même si le téléphone est déverrouillé, il convient de demander lors de l’ouverture des applications une seconde une confirmation de la personne qui le détient. On comprendra aisément l’utilité de la reconnaissance faciale ou de l’empreinte digitale pour limiter le désagrément de la saisie d’un long code PIN. Chaque application importante, courriels, application bancaire, application d’authentification doit se voir protégée doublement, notamment en cas de vol à l’arraché si le téléphone est déverrouillé. N’oublions pas de protéger l’accès aux paramètres de la même manière également.

Ces précautions prises, lorsque le vol survient il est indispensable de réagir rapidement. En théorie, il n’est pas possible d’accéder aux données stockées sur un smartphone, mais certaines techniques le permettent aux forces de l’ordre, si ces technologies tombent entre de mauvaises mains, il faut effacer son smartphone à distance. Dès lors, dès le vol, il convient de bloquer à distance l’accès au smartphone, voir idéalement de l’effacer à distance. Pour cela, il faut anticiper cette action en préparant son téléphone à s’effacer tout seul après 10 faux codes (iOS et sous Android. : Paramètres / Écran de verrouillage / Pram. verrouillage sécurisé / Réinitialisation auto) ou par l’intermédiaire d’une commande envoyée à distance.

Pour répondre à votre dernière question, une assurance est utile pour couvrir les frais liés aux vols. Les polices d’assurances sont multiples (cartes bancaires, assurance habitation…), il convient tout de même d’être vigilant aux conditions d’application pour en profiter au maximum. Mais au-delà des pertes financières, seule une sauvegarde vous permettra de retrouver les photos de vos enfants ou de vos dernières vacances.

Les efforts déployés par les banques, ou tous autres organismes financiers (portefeuilles de cryptomonnaie par exemple), sont à la mesure des risques encourus. La norme 3DS (3-D Secure / DSP2 est un protocole de sécurité conçu pour protéger les transactions bancaires en ligne. Lors d'un achat, après avoir saisi les détails de votre carte bancaire, vous êtes redirigé vers une page de votre banque pour une vérification supplémentaire. Cela peut impliquer la saisie d'un code envoyé par SMS, l'utilisation d'une application d'authentification ou la réponse à une question de sécurité. Cette étape supplémentaire permet de s'assurer que la transaction est bien effectuée par le titulaire légitime de la carte, réduisant ainsi le risque de fraude. Mais pour autant, les conseils énumérés ci-dessus restent valables, car ils limitent l’accès aux données avant une transaction. Il est préférable de prévenir plutôt que de guérir.

D’autre part les applications malveillantes sont courantes sur les smartphones. Ces applications visent nos données personnelles ou de connexion aux services les plus courant, dont les services bancaires. Comme tout ordinateur, le smartphone doit être protégé par une suite de sécurité (anciennement antivirus). Ces logiciels de protection modernes incluent entres autres** :

- Antivirus, antivol, anti-hameçonnage

- iltrage des appels

- locage des applis

- Protection des paiements

Si les banques disposent de mécanismes anti-fraude et sont elles mêmes assurées contre les opérations malveillantes, il n’en est pas de même pour crypto actifs. Il n’est pas possible d’annuler une transaction validée sur la blockchain. Ainsi il est recommandé d’appliquer des mesures d’accès renforcées à ses portefeuilles ou applications de crypto actifs. La biométrie, outre ses aspects pratiques, est à privilégier pour son haut niveau de sécurité. Mais ce dispositif n’est pas suffisant, d’ailleurs les plateformes DEFI (finance décentralisées) imposent souvent de multiples vérifications lors de transactions (code par SMS, message par email…).

Pour aller encore plus loin dans la protection de ses accès, un clef tel que Titan Security Key ou Yubikey offre le meilleur niveau de protection à ce jour. Une clef d'authentification matérielle est un dispositif physique. Elle se présente souvent sous la forme d'une clé USB. Pour vous authentifier, vous branchez la clé à votre ordinateur ou la connectez via Bluetooth ou NFC à votre appareil mobile. La clé génère ou stocke des codes de sécurité uniques, servant de deuxième facteur d'authentification en plus de votre mot de passe. Cela ajoute une couche de protection contre les piratages, car même si quelqu'un obtient votre mot de passe, il ne pourra pas accéder à votre compte ou générer une transaction sans la clé physique. C’est un moyen très répandu pour protéger les transaction bancaires en entreprise.

Résumé des conseils :

- Préférer la biométrie (faciale ou empreinte digitale) pour accéder à son smartphone

- Appliquer une seconde demande de biométrie pour les applications sensibles

- Limiter au minimum le temps avant le verrouillage automatique

- Se déconnecter des sites ou application après utilisation

- Activer autant que possible le MFA (sms ou code de vérification) sur les applications et comptes (email ou réseaux sociaux)

- Se préparer au vol, à la perte ou la casse de son smartphone : prévoir l’effacement à distance et des sauvegardes

- Connaitre les numéros de son assistance ou assurance pour être accompagné

* Le MFA (authentification multifacteur) est une méthode de sécurité qui nécessite plusieurs formes de vérification avant de permettre l'accès à un compte ou un service en ligne. En plus du mot de passe habituel, il peut demander un code envoyé par SMS ou une application d'authentification. Cela rend l'accès beaucoup plus difficile pour les pirates informatiques. En combinant plusieurs facteurs de vérification, le MFA protège mieux vos informations personnelles et vos comptes en ligne. Exemple : https://fr.wikipedia.org/wiki/Google_Authenticator ou https://korben.info/articles/authy-twilio-test