La guerre en Ukraine, qui a débuté en février 2014 et s'est intensifiée avec l'invasion russe du pays le 24 février 2022 illustre une guerre aux multiples facettes, s’appuyant sur des campagnes de désinformation et des actions de cyberguerre. Au cours de ces années, ESET Research a analysé et révélé plusieurs cyberattaques de haut niveau menées par des groupes de menaces persistantes avancées (APT) alignés sur la Russie.

Points notables de cet article :

- ESET Research dévoile les activités du groupe Gamaredon, le groupe APT le plus actif en Ukraine.

- Cet APT Russe cible principalement les institutions gouvernementales ukrainiennes.

- Des tentatives d'attaques ont été observées dans plusieurs pays de l'OTAN, mais sans succès confirmé.

- Le groupe a drastiquement amélioré ses outils de cyberespionnage, ciblant emails, messageries instantanées et applications web.

- ESET découvert également PteroBleed, un nouveau infostealer ciblant les systèmes militaires ukrainiens.

Dans cette recherche nous nous concentrons sur les opérations de Gamaredon, groupe aligné sur la Russie, actif depuis au moins 2013 et qui est actuellement le groupe APT le plus engagé en Ukraine. L'intensité du conflit physique a sensiblement augmenté depuis 2022, mais il est important de noter que le niveau d'activité de Gamaredon est resté constant - le groupe déployait méthodiquement ses outils malveillants contre ses cibles depuis bien avant le début de l'invasion.

Nous avons analysé des milliers d'échantillons tout en effectuant une analyse technique complète de l'arsenal de Gamaredon utilisé pour mener ses activités de cyberespionnage en 2022 et 2023 ; nous révélons les résultats de notre analyse dans notre livre blanc, que vous pouvez consulter en intégralité ici : Cyberespionage the Gamaredon way: Analysis of toolset used to spy on Ukraine in 2022 and 2023 (PDF en anglais)

Victimologie et contexte du groupe

Gamaredon a été attribué par le Service de Sécurité d'Ukraine (SSU) au Centre 18 de Sécurité de l'Information du FSB, opérant depuis la Crimée occupée. Nous pensons que ce groupe collabore avec un autre acteur de menace que nous avons découvert et nommé InvisiMole.

Comme le démontrent au fil du temps la télémétrie d'ESET, plusieurs rapports du CERT-UA et d'autres organismes officiels ukrainiens, la majorité des attaques de Gamaredon sont dirigées contre des institutions gouvernementales ukrainiennes. À notre surprise, en avril 2022 et février 2023, nous avons observé quelques tentatives de compromission de cibles dans plusieurs pays de l'OTAN, notamment la Bulgarie, la Lettonie, la Lituanie et la Pologne, mais aucune intrusion réussie n'a été observée.

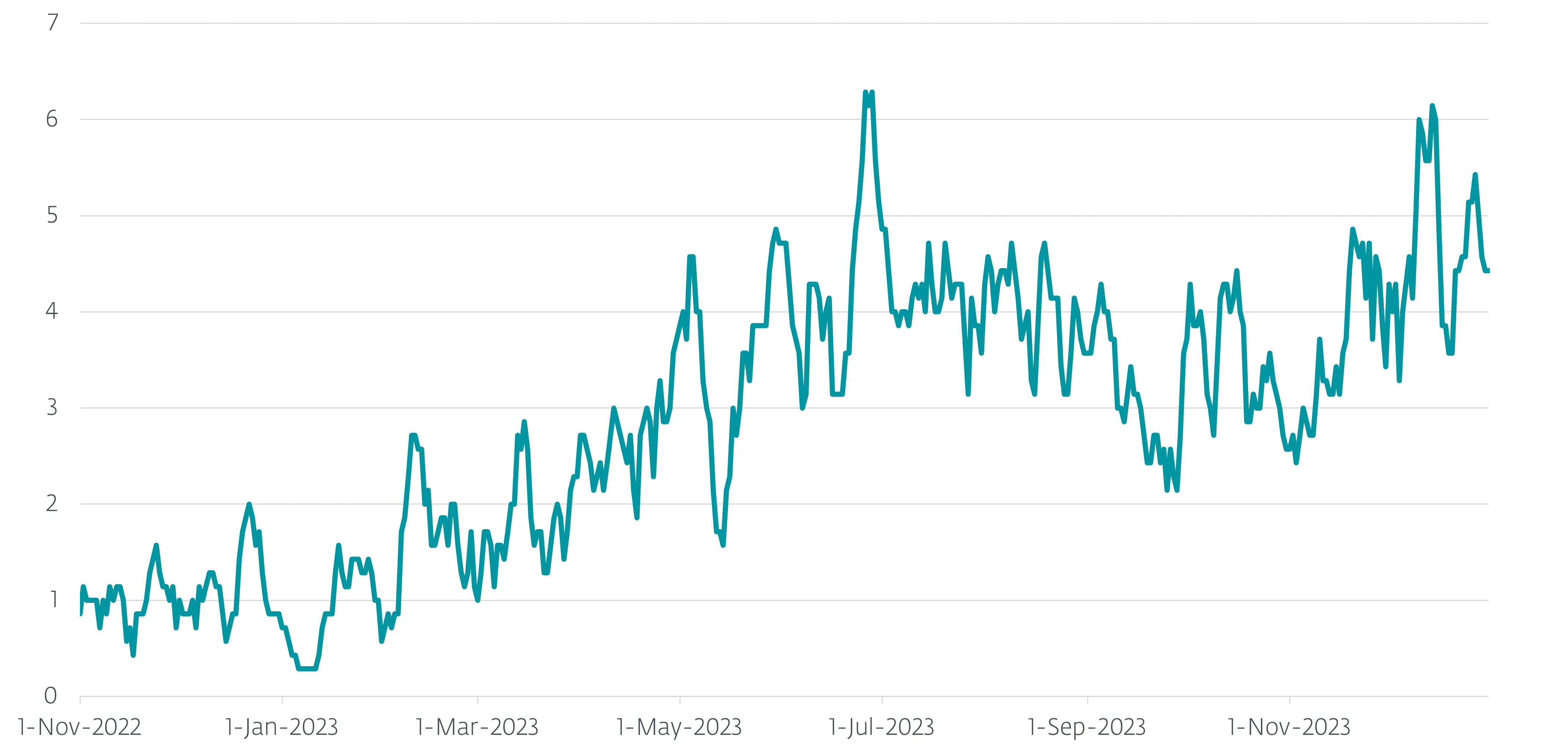

Entre le 1er novembre 2022 et le 31 décembre 2023, nous avons observé plus d'un millier de machines uniques en Ukraine attaquées par Gamaredon. La moyenne mobile sur sept jours des ajouts quotidiens est visualisée dans la Figure 1.

Pour plus d'informations techniques (dont les IOCs), consultez l’article complet sur notre blog : Cyberespionage the Gamaredon way: Analysis of toolset used to spy on Ukraine in 2022 and 2023