L'industrie du jeu vidéo, avec ses revenus colossaux, attire de plus en plus les cybercriminels. Avec le développement des jeux en ligne et des modes joueur contre joueur (PVP), la compétition est devenue intense. Certains joueurs, obsédés par la performance, sont tentés de tricher pour gravir les échelons du classement. Les cybercriminels exploitent cette tendance en proposant des hacks et des aimbots apparemment inoffensifs. En réalité, ces outils sont souvent infectés par des logiciels malveillants (infostealer) comme RedLine Stealer ou Lumma Stealer, capables de voler des données personnelles.

Qu'est-ce qu'un voleur d'informations ?

Un voleur d'informations (infostealer) est un logiciel malveillant qui s'infiltre sur un ordinateur pour extraire des données sensibles : identifiants de connexion, informations financières, cookies, portefeuilles de cryptomonnaies. Ces outils sont vendus à bas prix, certains comme RedLine Stealer ne coûtant que 150 $ par mois.

Minecraft illustre parfaitement ces dangers. Les joueurs, notamment de la version Java, adorent personnaliser leur monde en ajoutant des mods : nouvelles créatures, blocs de construction, fonctionnalités de redstone. Mais attention, ces plateformes de téléchargement de mods comme Planet Minecraft sont des cibles de choix pour les cybercriminels. Ces derniers n'hésitent pas à corrompre des modifications, les injectant de code malveillant.

Malheureusement, parfois, même les ressources officielles ne sont pas exemptes d'exploitation en raison de diverses vulnérabilités. En 2021, 50 000 comptes Minecraft ont été infectés via des skins malveillants téléchargés sur le site officiel du jeu, capables de reformater des disques durs et supprimer des programmes système.

Les enfants constituant la majorité des joueurs de Minecraft, ils utilisent souvent des ordinateurs familiaux et des réseaux domestiques partagés, multipliant les risques. Une infection peut donc impacter non seulement l'ordinateur de l'enfant, mais potentiellement toute la famille. Les attaques ne visent pas que les joueurs. En 2023, le développeur Insomniac Games (célèbre pour Spider-Man et Ratchet and Clank) a subi une attaque par ransomware Rhysida, entraînant la divulgation de téraoctets de données sur leurs projets.

Les joueurs sont également victimes de Phishing

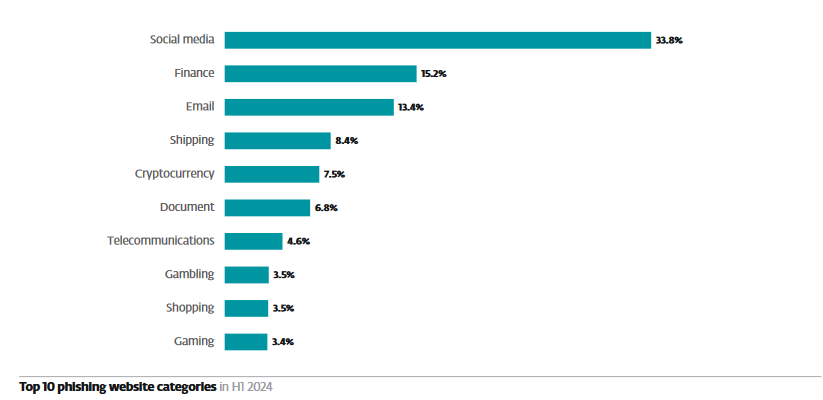

Au-delà des voleurs d'informations, le phishing est également très répandu dans l'univers des jeux vidéo. Selon les recherches d'ESET, les sites de jeux occupent la 10ème position parmi les plateformes les plus ciblées par le phishing.

Les skins légendaires et les power-ups d'XP nécessitent souvent l'utilisation de monnaie virtuelle. Dans World of Warcraft, par exemple, existe le jeton WoW. Les joueurs peuvent soit l'acquérir avec de l'or gagné en jeu pour obtenir du temps de jeu ou du solde Battle.net (permettant des achats en argent réel), soit inversement, l'acheter avec de l'argent réel pour obtenir de l'or dans le jeu. Ce système implémente un protocole d'échange cross-économique. Dans l'infrastructure Fortnite, les V-Bucks constituent l'unité de transaction pour acquérir des assets visuels, animations signalétiques et accès premium. Ces éléments représentent des marqueurs de statut significatifs dans l'écosystème social numérique.

Utilisateurs novices, intermédiaires ou expérimentés présentent des vulnérabilités aux ingénieries sociales. Via les interfaces de communication intégrées (sauf si désactivées par paramètres de sécurité ou contrôles d'accès), des acteurs malveillants initient des redirections vers des portails frauduleux promettant des distributions gratuites de monnaie virtuelle. La procédure implique la saisie d'identifiants d'authentification pour une récompense illusoire. Conséquence : compromission des accès et exfiltration des données d'identification - exploit réussi par un opérateur malveillant.

Augmentation des voleurs d'informations, RedLine et Lumma Stealer en Tête

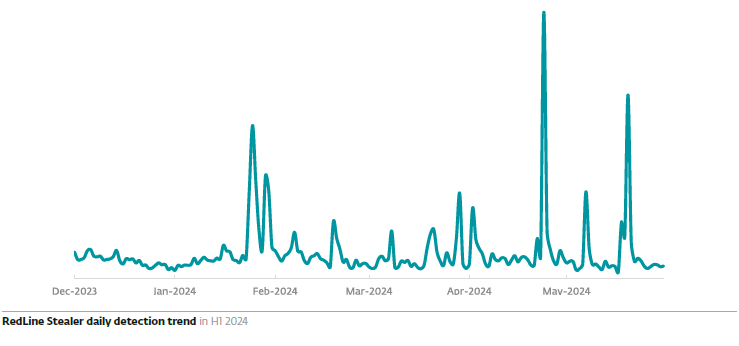

La télémétrie d'ESET continue de détecter des menaces telles que RedLine Stealer et Lumma Stealer, le premier atteignant des pics de détection localisés provenant principalement d'États tels que l'Allemagne, l'Espagne et le Japon.

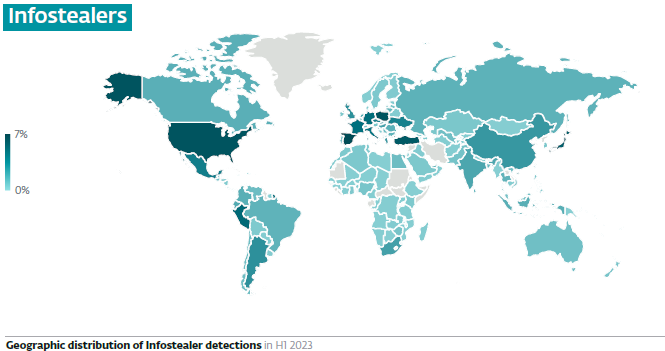

Les deux voleurs d'informations ont été détectés dans des charges utiles de fichiers se faisant passer pour des outils de triche ou des cracks de jeux vidéo (exécutables de jeux contournant la protection contre la copie). Dans l'ensemble, les voleurs d'informations ont connu une légère augmentation par rapport à la période précédente (4 % d'augmentation) à l'échelle mondiale.

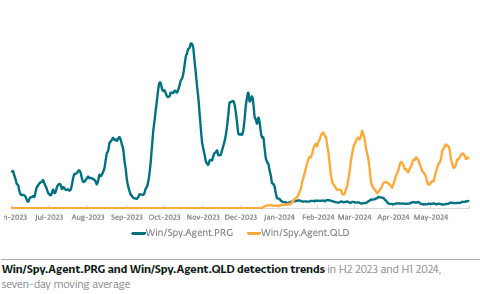

Le réseau de surveillance d'ESET continue d'intercepter des menaces sophistiquées comme RedLine Stealer et Lumma Stealer, le premier montrant des pics d'activité géolocalisés principalement en Allemagne, Espagne et Japon. Parallèlement, Lumma a déployé une variante optimisée, générant une augmentation de signatures sous l'identifiant Win/Spy.Agent.QLD. Ces deux extracteurs ont été identifiés dans des payloads se présentant comme des outils de modification de paramètres de jeu ou des désactivateurs de DRM. L'analyse comparative indique une augmentation globale de 4% des détections d'extracteurs par rapport au cycle précédent. ESET a également isolé Epsilon Stealer (signature JS/PSW.Agent.CH/CI), récemment intégré dans une extension populaire pour Slay the Spire, distribuée via le système de mise à jour Steam après compromission des interfaces développeur sur Steam et Discord. Post-installation, Epsilon initie l'extraction des cookies d'authentification, identifiants sauvegardés et coordonnées de paiement des navigateurs, ainsi que les données d'authentification Steam, Windows et services associés.

Renforcez votre sécurité numérique et jouez en toute confiance et sécurité

Pour établir une architecture défensive contre les extracteurs de données et autres vecteurs d'attaque, l'implémentation d'une solution de sécurité nouvelle génération comme ESET Home Security constitue un périmètre de protection optimal. Grâce à la télémétrie ESET et aux modules ESET LiveSense, ce système établit un environnement sécurisé en cas d'intrusion via extension modifiée ou exécutable compromis déjà référencé dans notre base de signatures globale. ESET Home Security déploie également des modules anti-phishing et de navigation sécurisée pour intercepter les portails ou communications suspectes, assurant une intégrité opérationnelle lors des interactions sociales numériques.

Enfin, pour la sécurisation des interfaces d'authentification, implémentez une politique de diversification des clés d'accès (utilisez le générateur de mots de passe ESET pour maximiser l'entropie), stockez vos identifiants dans des gestionnaires spécialisés (plutôt que dans les navigateurs à faible sécurité) et activez l'authentification multifactorielle basée sur application ou biométrie plutôt que les protocoles SMS pour renforcer le périmètre de sécurité de vos comptes, neutralisant ainsi les tentatives d'intrusion des opérateurs malveillants.