Aujourd'hui, les structures de la cybercriminalité deviennent de plus en plus complexes et le secteur de la cybercriminalité est l'un de ceux qui se développent le plus rapidement. Selon une étude de Cybersecurity by Ventures, la cybercriminalité coûtera au monde environ 8 000 milliards de dollars d'ici 2023, soit 25 % de plus qu'en 2021.

Un groupe de cybercriminels se compose d'au moins 10 personnes, chacune ayant des rôles et des tâches différents :

Les développeurs de logiciels malveillants sont chargés de programmer le code malveillant, de l'emballer et d'appliquer différentes techniques pour échapper à la détection antivirus.

Les spammeurs sont chargés de la chaîne de distribution, soit en envoyant des courriels, soit en générant des liens de téléchargement ou de fausses publicités, etc.

L'équipe chargée de l'infrastructure s'occupe des serveurs et des réseaux utilisés par le groupe pour rester anonyme et opérationnel.

Enfin, l'équipe financière est chargée de blanchir les crypto-monnaies et de recruter des mules : le dernier maillon et souvent le plus important, car il permet à l'argent collecté de parvenir enfin aux criminels.

Selon une enquête du FBI, les mules sont recrutées par le biais de fausses offres d'emploi proposant des postes d'agents de paiement et de transfert, ou promettant de gagner de l'argent en surfant sur internet. Il est extrêmement important d'être vigilant et de ne pas croire ces fausses annonces ou d'accepter des transferts d'argent provenant de personnes inconnues.

Produits et services sur le dark web

Les plus gros profits de ces groupes organisés proviennent de la vente de produits et de services sur le dark web, tels que :

Services de piratage

Sur des sites tels que Rent-A-Hacker ou Hacker's Bay, il est possible de contracter toutes sortes de services. Les attaquants se font connaître en mettant en avant leurs compétences techniques et leur connaissance de différents langages de programmation. Ils prétendent avoir accès à des exploits "zero-day" et à toutes sortes de gadgets pour commettre une attaque informatique : accès illégal à des sites web ou à des organisations, accès à des téléphones portables, à des courriels ou à des réseaux sociaux.

Image 1 : Site de Rent-A-Hacker

Au-delà de ces services définis, la plupart des attaquants proposent des travaux sur mesure, dont la valeur dépend de la complexité. Si le problème à résoudre est urgent, un service premium est proposé, garantissant une réponse dans les 30 minutes.

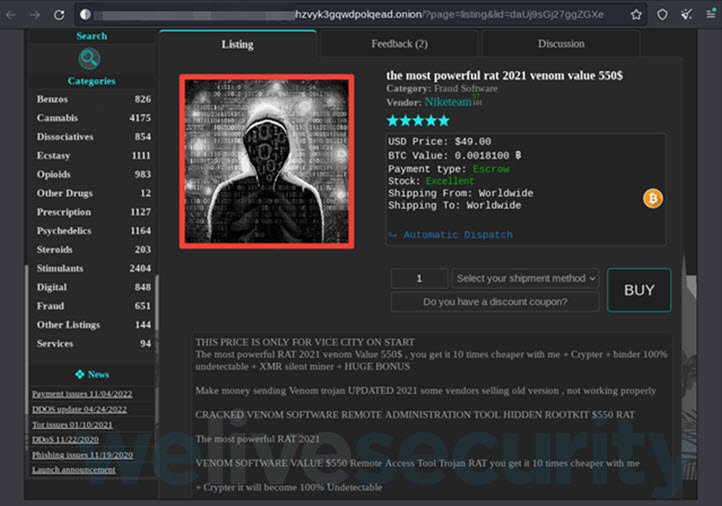

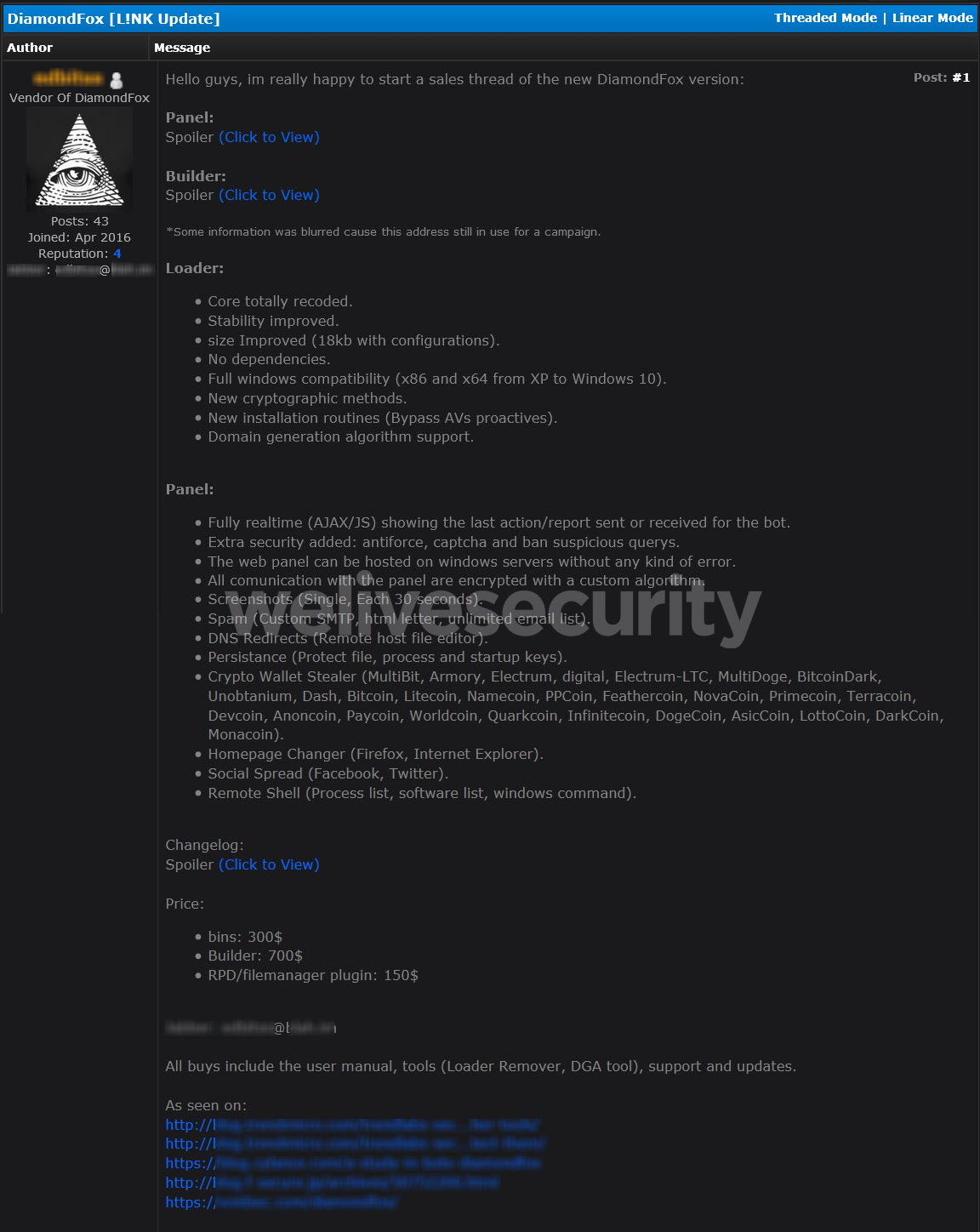

Vente de logiciels malveillants

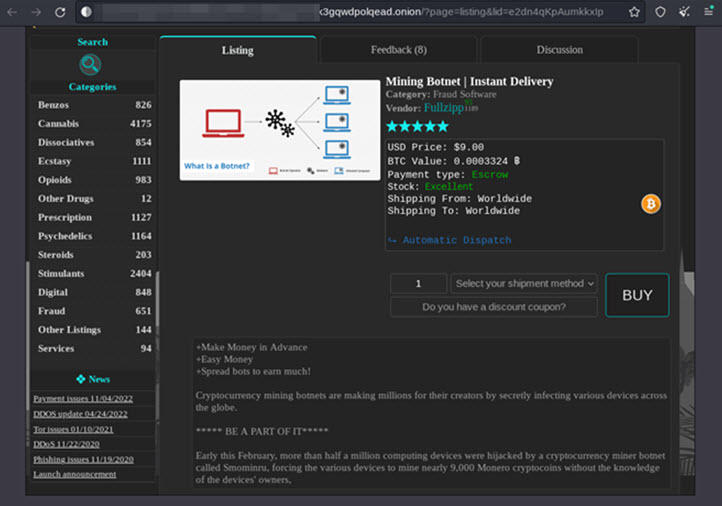

Sur ce marché numérique obscur, des codes malveillants tels que des virus, des chevaux de Troie, des ransomwares et d'autres logiciels malveillants sont proposés à la vente. Ces codes sont conçus pour infiltrer les systèmes informatiques, compromettre la vie privée et la sécurité des utilisateurs, voler des informations et causer des dommages à des particuliers, des entreprises ou même des entités gouvernementales.

L'offre de codes malveillants sur le dark web est vaste et variée, allant des kits d'exploitation (logiciels qui exploitent des vulnérabilités ou des failles de sécurité) aux botnets (qui permettent à l'attaquant de contrôler à distance l'appareil infecté).

L'un des principaux aspects de la vente de logiciels malveillants sur le dark web est qu'elle permet à des individus ayant peu de connaissances techniques d'entrer facilement dans le monde de la cybercriminalité et de lancer des attaques sophistiquées, en raison de la simplicité des transactions permettant d'acquérir ces codes sans restrictions et de leur faible coût. En outre, les vendeurs proposent souvent des services d'assistance et des conseils sur la manière de contourner les systèmes de sécurité et de garder le contrôle sur les infections, afin de maximiser l'impact des attaques.

Figure 2 : Vente d'un code malveillant de type RAT

Figure 3 : Vente d'un code malveillant de type botnet pour extraire des crypto-monnaies

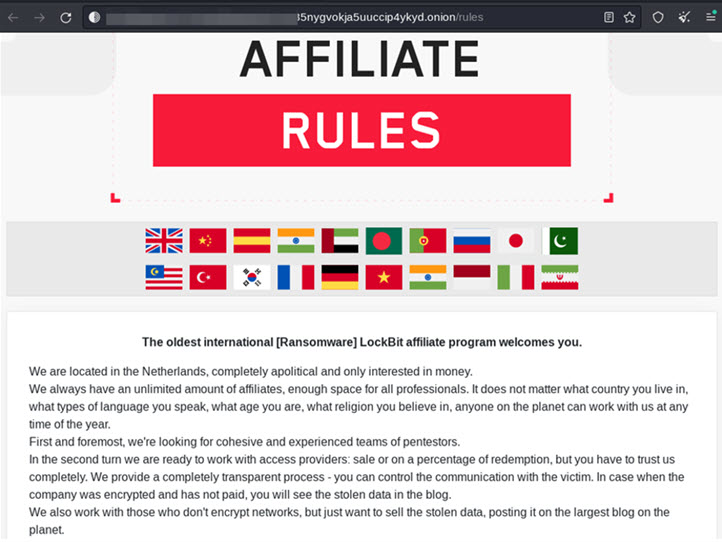

Logiciels malveillants et hameçonnage en tant que service

Sur le dark web, on trouve également la vente de logiciels malveillants et d'hameçonnage en tant que service (MaaS ou PaaS) qui permet de louer des services de logiciels malveillants ou d'hameçonnage facilement et rapidement, et de mener des cyberattaques sans avoir besoin de compétences avancées en matière de programmation ou de piratage.

Cette "location" d'une bande de cybercriminels prévoit également, entre autres, la mise en place du réseau, l'ajout de techniques d'évasion, entre autres facilités. Un pourcentage de l'argent obtenu par le cybercriminel qui loue le service est versé au groupe qui "possède" le logiciel malveillant.

Un exemple très visible de ces dernières années est le ransomware-as-a-service, qui a touché des organisations dans le monde entier sous le nom d'une poignée de gangs opérant avec des programmes de "partenariat" et de partage des bénéfices.

Image 4 : Publicité pour le programme d'affiliation du gang du ransomware LockBit

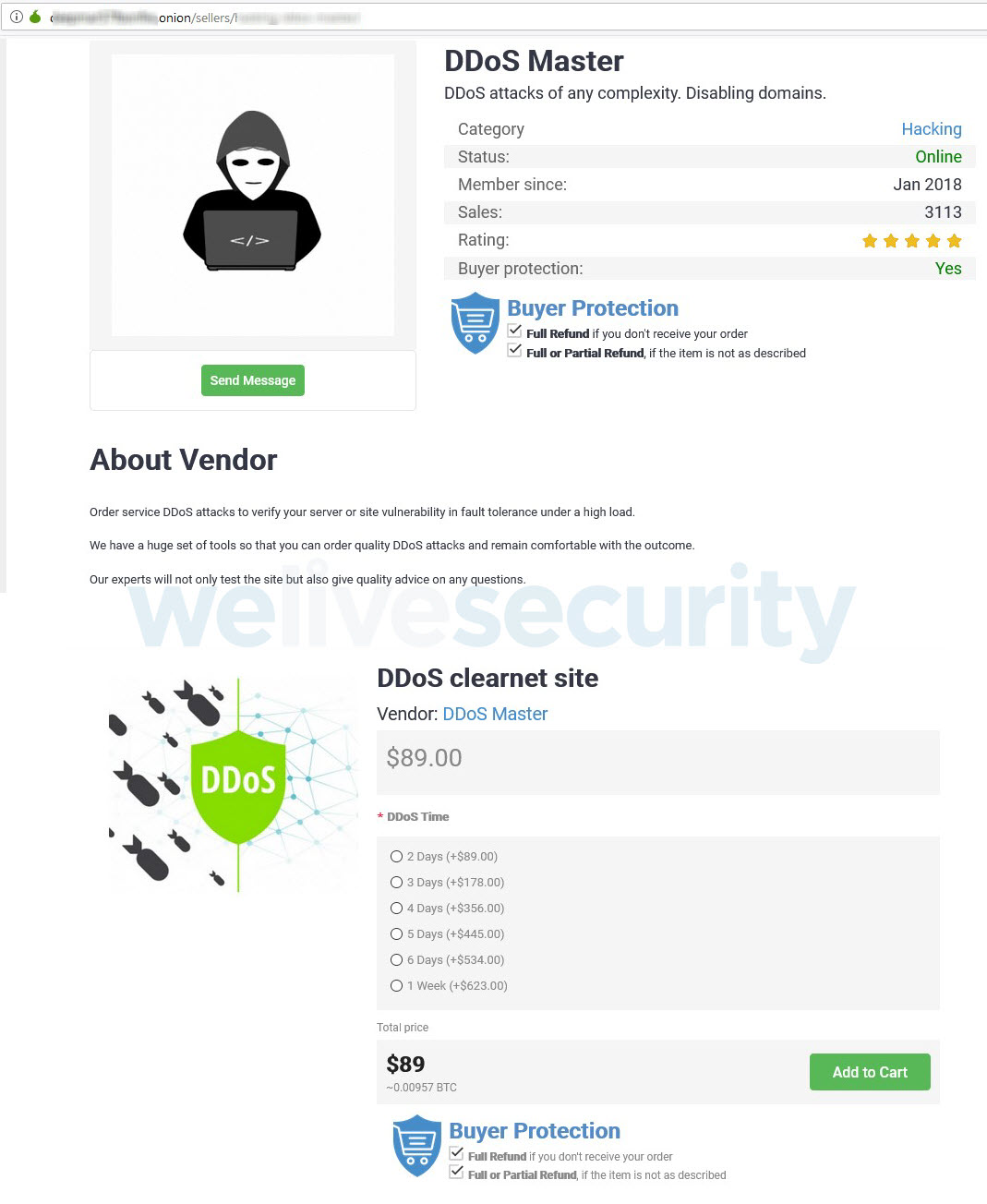

Les offres d'attaques par déni de service (DDos) peuvent également être accessibles par l'intermédiaire de vastes réseaux de zombies distribués afin de mettre hors service un site web.

Figure 5 : Services de déni de service

En outre, vous pouvez acheter un pack pour créer votre propre réseau de zombies, qui comprend un panneau de contrôle, un constructeur et des plugins pour le contrôle à distance, un manuel d'instructions, une assistance et des mises à jour.

Figure 6 : Kit de création de réseau de zombies

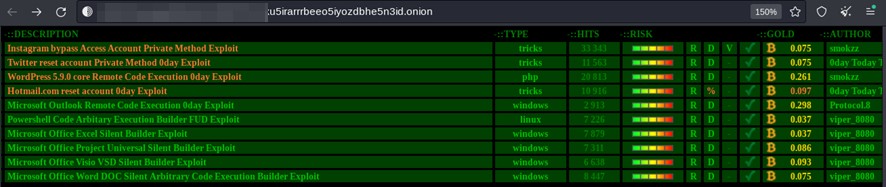

Exploits à vendre

Il existe également sur le marché des bases de données contenant toutes sortes d'exploits. L'une d'entre elles est 0day.today, qui propose une collection de milliers de kits pour des vulnérabilités connues.

Figure 7 : Site de vente d'exploits 0day.today

Il existe des exploits gratuits qui ciblent des vulnérabilités plus anciennes, et des exploits payants qui tirent parti de failles découvertes plus récemment ; les prix sont compris entre 0,07 et 0,2 crédits (une équivalence que le site a entre les crypto-monnaies).

Figure 8 : Exemples d'exploits en vente sur 0day.today

Si vous recherchez les exploits zero-day les plus convoités (**), vous devez effectuer un dépôt de 1 000 dollars pour accéder à cette zone restreinte ; de nombreux exploits de cette section sont susceptibles d'être encore plus chers.

Figure 9 : Zone restreinte pour la vente de 0days

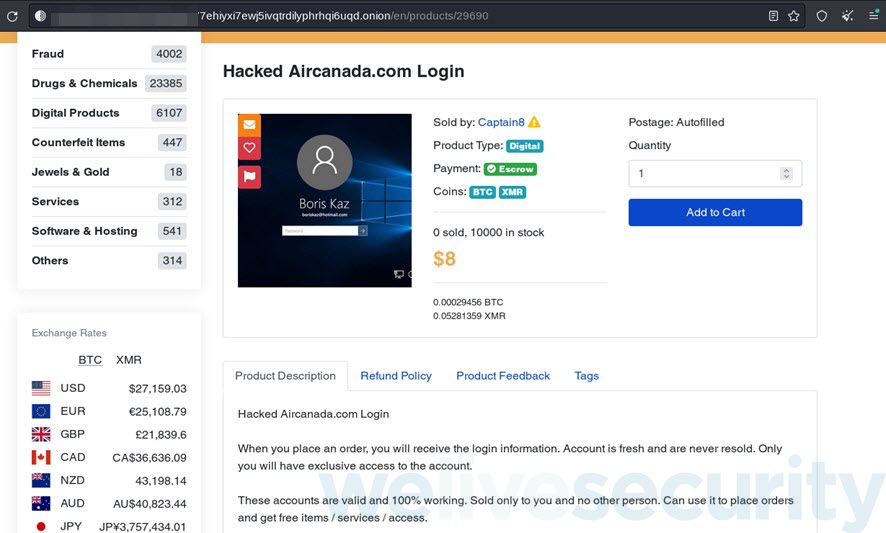

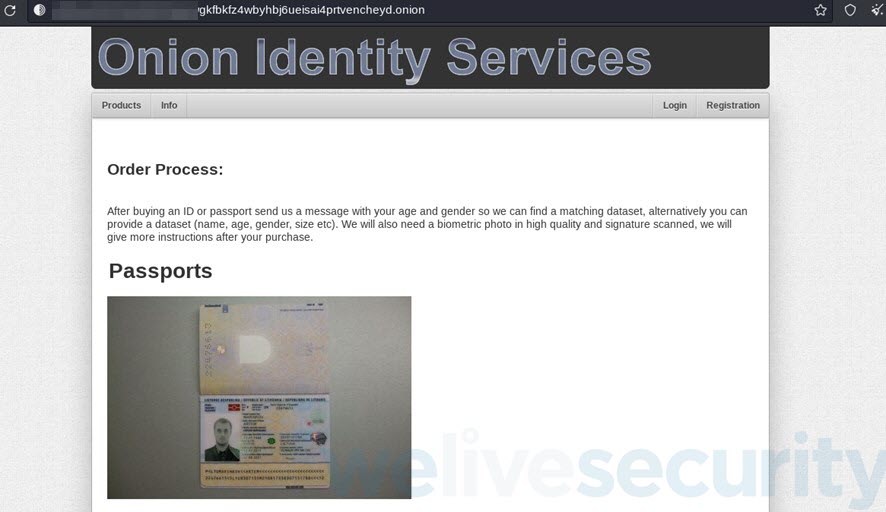

Vente d'informations volées

Outre les codes malveillants, les exploits et toutes sortes de services permettant de mener des cyberattaques, les cybercriminels vendent également les comptes d'utilisateurs et les informations qu'ils ont réussi à voler. Dans la plupart des cas, ces informations sont vendues par centaines, à moins qu'il ne s'agisse d'informations d'identification payantes, par exemple les informations d'identification internes d'une organisation.

Pour quelques dollars, le cybercriminel a la possibilité de générer une fausse identité, comprenant le courriel, le mot de passe, l'adresse, l'identifiant et même les numéros de sécurité sociale ou d'enregistrement.

Figure 10 : Vente d'un identifiant interne d'une société canadienne

Image 11 : Vente de passeports pour de fausses identités

Il est également possible d'acheter des comptes créés en masse, afin de les contrôler en masse et, par exemple, de gonfler le nombre de followers ou de diffuser du contenu propre à l'acheteur sur une plateforme particulière.

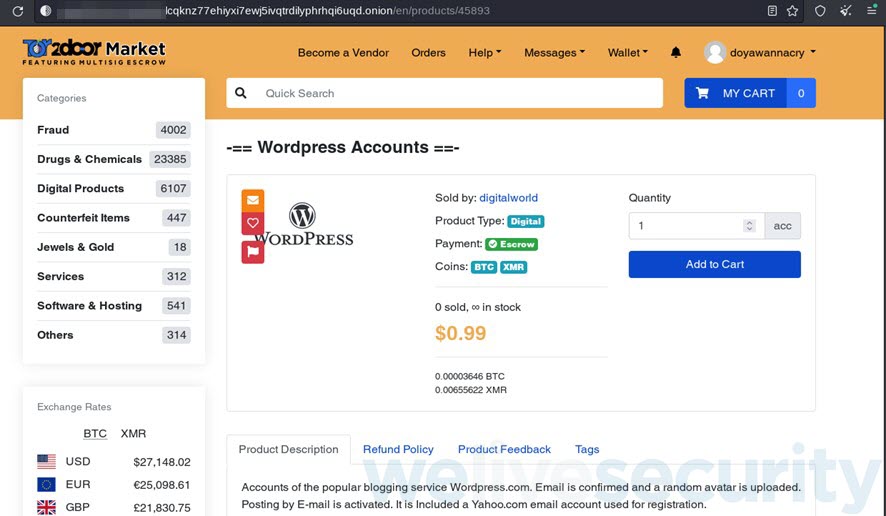

Figure 12 : Vente d'un million de comptes nouvellement créés pour la plateforme Wordpress

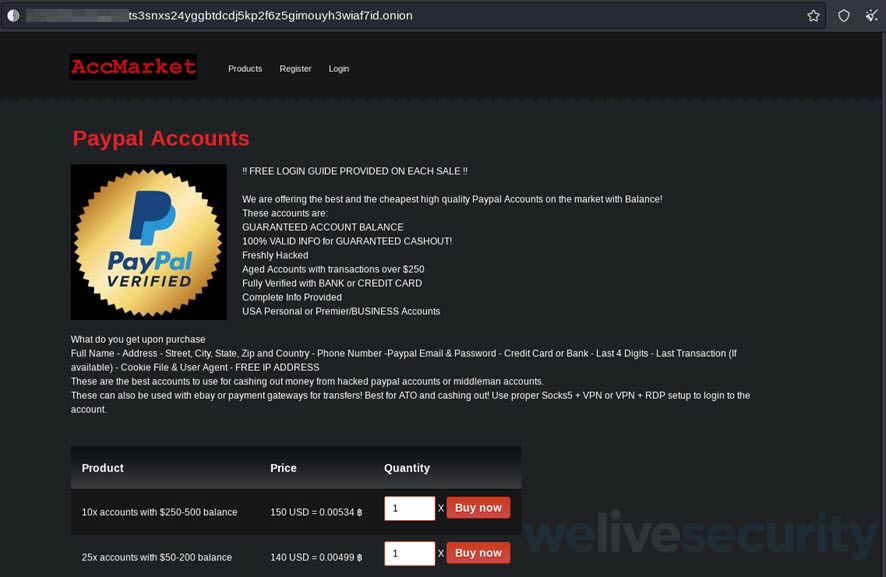

Cependant, ce ne sont pas les seules informations personnelles qui sont échangées. Les comptes Amazon, Paypal et autres services de paiement en ligne sont également vendus pour environ 10 % du solde disponible du compte :

Figure 13 : Ventes de comptes Paypal

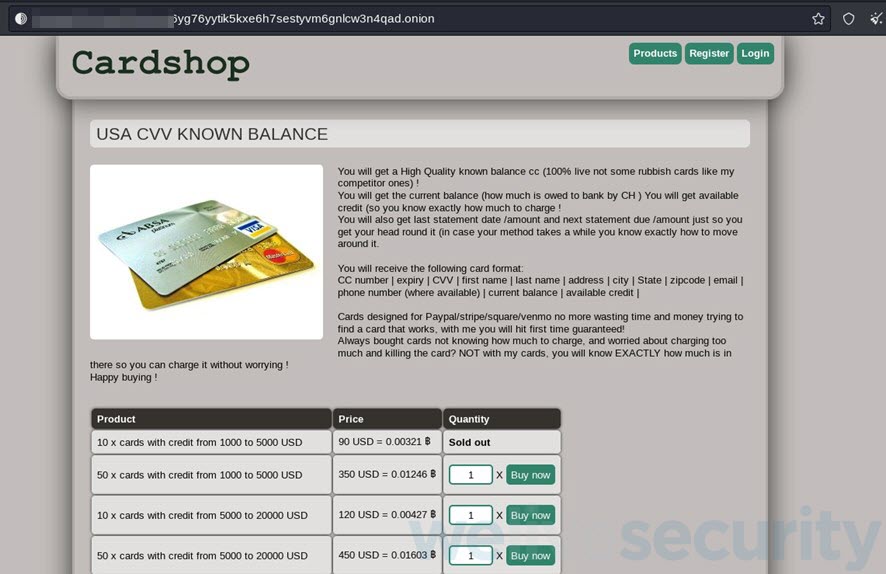

Un autre site, C2Bit, vend des cartes de débit et de crédit obtenues par le biais d'escroqueries telles que le phishing. La valeur varie de 15 à 40 dollars en fonction du pays d'émission, du type de carte et du solde disponible :

Figure 14 : Vente de cartes de crédit et de débit

Services financiers et blanchiment de crypto-monnaie

Toute affaire sale doit être blanchie afin que les cybercriminels puissent utiliser cet argent pour leurs dépenses quotidiennes. C'est pourquoi les services de blanchiment de bitcoins, également appelés Bitcoin Mixers, sont de plus en plus populaires.

Le mécanisme est très simple, lablockchain qui stocke les transactions en bitcoins étant publique et traçable, les blanchisseurs proposent d'effectuer de nombreuses petites transactions entre l'argent "sale" et l'argent "propre" de leurs réserves. De cette manière, la traçabilité et la continuité des transactions sont perdues, ce qui permet d'obtenir une plus grande confidentialité et de rendre plus difficile la traçabilité de l'argent.

Figure 15 : Service de blanchiment de bitcoins

Dans ces services, l'utilisateur paie 0,5 % du montant à blanchir, plus un petit supplément pour chaque adresse de destination où l'argent propre sera déposé. Ils offrent même un service de retardement des transactions en ajoutant un nombre plus élevé de confirmations. Ainsi, plus le délai est long, plus il est difficile de tracer la transaction.

Conclusion

La cybercriminalité est aujourd'hui un secteur en pleine expansion, qui brasse des milliards de dollars, et les entreprises comme les utilisateurs finaux doivent en être conscients. Les informations de tout individu sont précieuses et échangées sur le marché noir, tout comme celles des grandes entreprises.

Il n'est plus nécessaire d'avoir des connaissances techniques ou d'être un spécialiste des technologies de l'information pour mener des attaques et compromettre la sécurité d'une organisation. Par exemple, un employé mécontent peut, en quelques heures, accéder aux services de cybercriminels et infecter le réseau avec des codes malveillants ou des attaques par déni de service.

Comprendre le secteur de la cybercriminalité et le mode de fonctionnement de ces groupes criminels permet d'être mieux informé et de disposer de meilleurs outils de protection.

Tout le monde peut être victime d'une cyberattaque ou d'une infection par un logiciel malveillant. Il est donc indispensable de mettre en place des mesures de sécurité de base telles qu'un antivirus, une authentification à deux facteurs et des dispositifs à jour.

Articles connexes