La communauté de la cybersécurité prévient depuis longtemps contre le fait que les rançongiciels ont le potentiel de devenir la cybermenace numéro un pour les entreprises. Cependant, comme les demandes de rançon étaient faibles et que la diffusion des logiciels malveillants était beaucoup moins efficace il y a quelques années, de nombreuses organisations n'ont pas tenu compte de ces prédictions et paient aujourd'hui de fortes rançons.

Avance rapide jusqu'à aujourd'hui : avec d'innombrables rapports d'incidents de rançongiciels dans les médias et des centaines de millions d'attaques par force brute par jour - une porte d'entrée commune pour les rançongiciels - rester sans défense n'est plus une option. Dans la dernière mise à jour de notre populaire white paper, Ransomware: A criminal art of malicious code, pressure and manipulation, de la pression et de la manipulation, nous expliquons ce qui a conduit à l'augmentation inquiétante de la gravité des attaques par rançongiciels, mais aussi ce que les défenseurs doivent faire pour garder leurs organisations hors de danger.

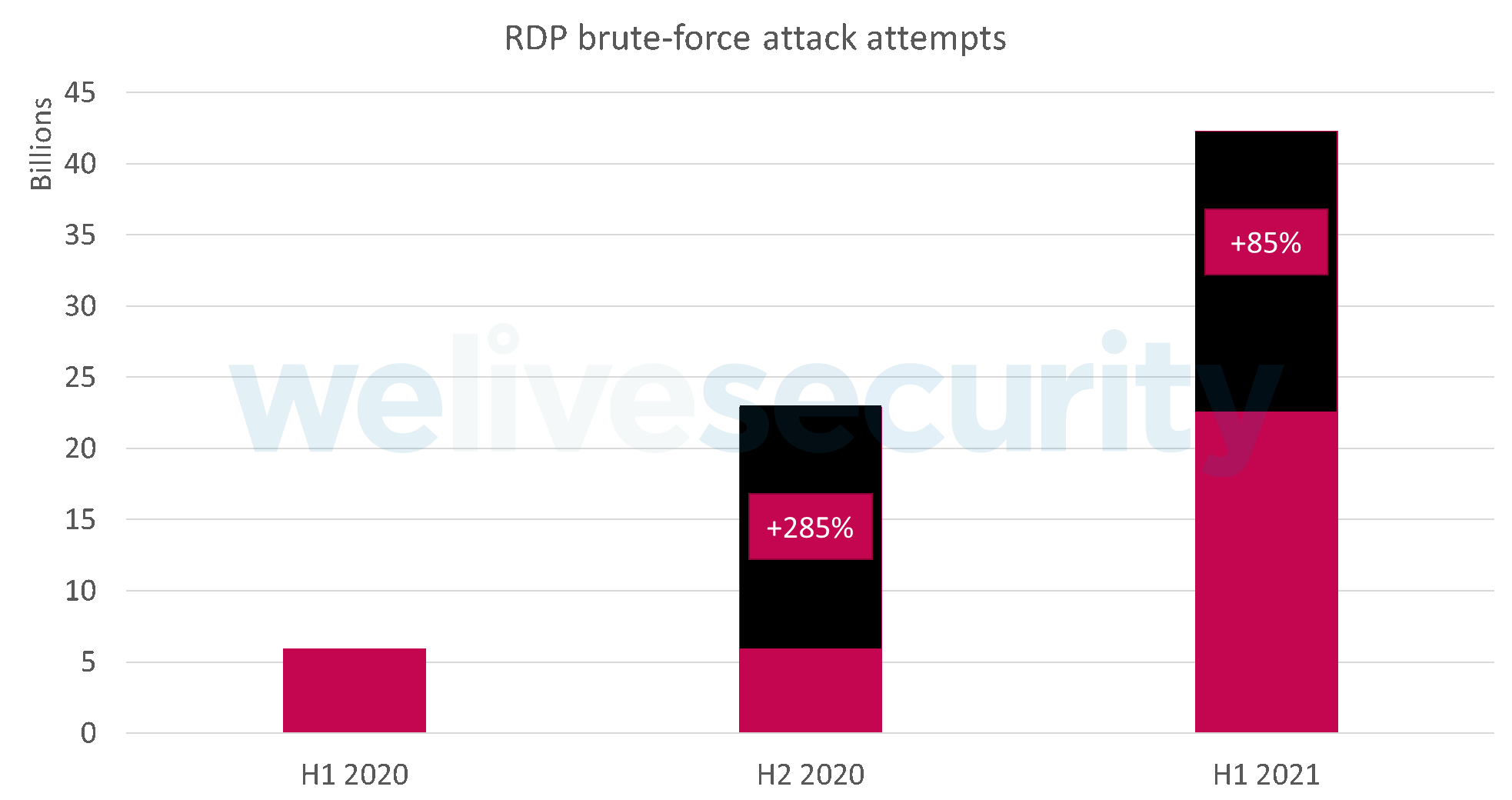

Commençons par quelques chiffres. Entre janvier 2020 et juin 2021, la protection contre les attaques par force brute d'ESET a empêché plus de 71 milliards d'attaques contre des systèmes avec des ports de protocole de bureau à distance (RDP) accessibles au public, ce qui démontre la popularité de ce protocole parmi les cybercriminels en tant que surface d'attaque. Si la croissance la plus notable s'est produite au cours du premier semestre 2020, reflétant les verrouillages causés par la pandémie mondiale, les chiffres quotidiens les plus élevés ont été observés au cours du premier semestre 2021.

Figure 1. Le nombre d'attaques par force brute a augmenté depuis le début de l'année 2020, atteignant les chiffres quotidiens les plus élevés au premier semestre 2021

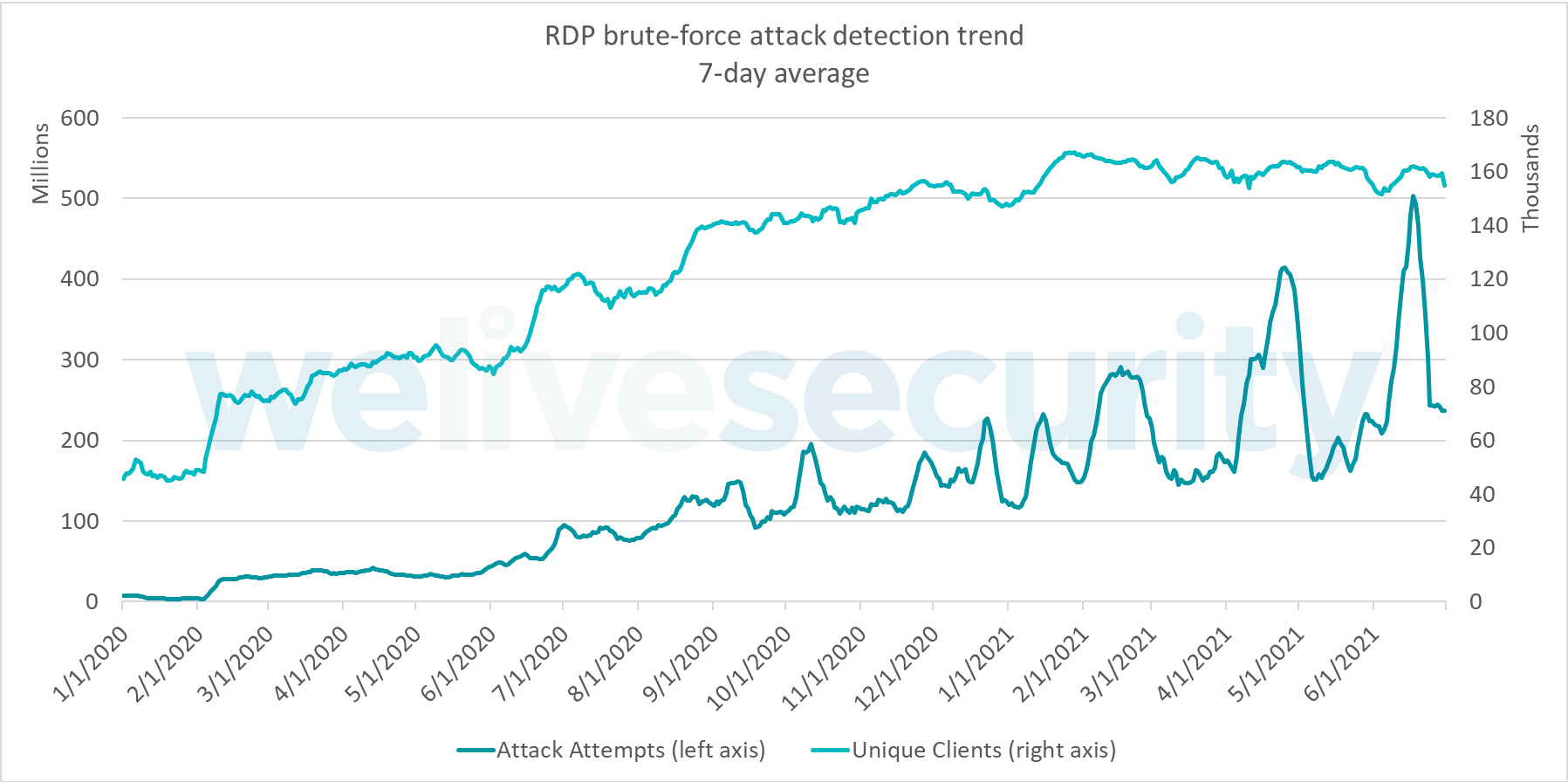

La comparaison entre le premier semestre 2020 et le premier semestre 2021 montre une croissance énorme de 612 % de ces attaques par devinette de mot de passe à l’encontre des RDP. Le nombre quotidien moyen de clients uniques signalant de telles attaques a également augmenté de manière significative, passant de 80 000 au premier semestre 2020 à plus de 160 000 (+100 %) au premier semestre 2021.

Figure 2. Selon la télémétrie ESET, la tendance de détection des attaques par force brute RDP montre une croissance continue avec plusieurs pics importants en 2021.

Mais RDP n'est pas le seul canal de distribution actuellement utilisé par les gangs de rançongiciels. Les campagnes de spamware diffusant des documents douteux, des macros malveillantes, des liens hypertextes nuisibles et des binaires de botnet n'ont pas disparu et continuent de bombarder les victimes potentielles en plus des milliards d'attaques par force brute.

Outre le RDP, l'augmentation de l'activité des rançongiciels a également été alimentée par la technique de la double extorsion (ou doxing), mise au point en 2019 par le défunt gang Maze. En plus de chiffrer les données des victimes, ce groupe tristement célèbre de rançongiciel a également commencé à voler les informations les plus précieuses et les plus sensibles des victimes et a menacé de les publier si la rançon n'était pas payée.

D'autres familles de rançongiciels, dont Sodinokibi (alias REvil), Avaddon, DoppelPaymer et Ryuk, lui ont rapidement emboîté le pas, s'appuyant sur cette double extorsion efficace. De nouvelles méthodes ont été introduites pour cibler non seulement les données des victimes, mais aussi leurs sites Web, leurs employés, leurs partenaires commerciaux et leurs clients, augmentant encore la pression et donc la volonté de payer.

En raison de l'efficacité accrue de ces techniques d'extorsion et de l'élargissement des canaux de distribution, on estime que des centaines de millions de dollars ont fini sur les comptes de ces cybercriminels techniquement compétents. Des rançons choquantes, telles que les 70 millions de dollars exigés par Sodinokibi lors de l'attaque de Kaseya ou les 40 millions de dollars versés par CNA, démontrent l'ampleur que ce problème a atteint en 2021.

Les sommes importantes qui entrent dans les coffres des gangs de rançongiciels leur permettent également de développer leur modèle économique de rançongiciels en tant que service (RaaS) et d'embarquer de nombreux nouveaux affiliés. Libérés du « sale boulot » consistant à trouver et à extorquer des victimes, certains des acteurs les plus avancés ont même commencé à acquérir des vulnérabilités zéro-day et à acheter des informations d'identification volées, élargissant encore le nombre de victimes potentielles.

Mais ces acteurs de la menace ne s'arrêtent pas là. Le nombre croissant d'incidents de rançongiciels directement ou indirectement liés à des attaques de la chaîne d'approvisionnement représente une autre tendance inquiétante qui pourrait indiquer la direction que prendront ces gangs.

Avec l'argent, l'ambition et l'attention principalement du côté des gangs de rançongiciels , apprendre des histoires de cauchemar rapportées quotidiennement et des analyses de logiciels malveillants est devenu un must pour tout professionnel de l'informatique et de la sécurité. Depuis le début de l'année 2020, il a été démontré à maintes reprises que l'application de politiques, la configuration adéquate de l'accès à distance et les mots de passe forts, associés à l'authentification multifactorielle, peuvent être les éléments décisifs dans la lutte contre les rançongiciels . Nombre des incidents cités dans le rapport Ransomware: A criminal art of malicious code, pressure and manipulation, de la pression et de la manipulation soulignent également l'importance de l'application de correctifs en temps utile, car les vulnérabilités connues et corrigées (mais non corrigées) font partie des vecteurs privilégiés par ces gangs.

Mais même une bonne cyberhygiène et des paramètres corrects ne suffiront pas à arrêter tous les attaquants. Pour contrer les responsables derrière ce rançongiciels qui utilisent des vulnérabilités zero-day, des botnets, des logiciels malveillants de spam et d'autres techniques plus avancées, des technologies de sécurité supplémentaires sont nécessaires. Il s'agit notamment d'une solution de sécurité multicouche pour les points d'extrémité, capable de détecter et de bloquer les menaces dans les courriers électroniques, derrière les liens hypertextes, ou entrantes via RDP et d'autres protocoles réseau et d'outils de détection et de réponse pour les points d'extrémité afin de surveiller, d'identifier et d'isoler les anomalies et les signes d'activité malveillante dans l'environnement de l'organisation.

Les nouvelles technologies, tout en apportant des avantages à la société, constituent également un champ d'opportunités toujours plus vaste pour les cybercriminels. Nous espérons qu'en expliquant la gravité de la menace que représente le rançongiciels et les moyens de s'en défendre, ce white paper contribuera à garantir ces avantages, tout en minimisant les pertes causées par les acteurs malveillants.