Les cybercriminels tentent de profiter de la popularité de Clubhouse pour diffuser des logiciels malveillants qui visent à voler les informations de connexion des utilisateurs pour une variété de services en ligne, a constaté Lukas Stefanko, chercheur en logiciels malveillants d’ESET.

Déguisé en version Android (encore inexistante) de l'application de chat audio sur invitation seulement, le paquet malveillant est servi à partir d'un site Web qui a l'apparence et la convivialité du véritable site Web de Clubhouse. Le cheval de Troie - surnommé « BlackRock » par ThreatFabric et détecté par les produits ESET sous le nom de Android/TrojanDropper.Agent.HLR - peut voler les données de connexion des victimes pour pas moins de 458 services en ligne.

La liste des cibles comprend des apps financières et d'achat bien connues, des applications d’échange de cryptomonnaie, ainsi que des médias sociaux et des plateformes de messagerie. Pour commencer, Twitter, WhatsApp, Facebook, Amazon, Netflix, Outlook, eBay, Coinbase, Plus500, Cash App, BBVA et Lloyds Bank figurent tous sur la liste.

« Le site Web ressemble à une vraie affaire. Pour être franc, il s'agit d'une copie bien exécutée du site légitime de Clubhouse. Cependant, dès que l'utilisateur clique sur "Get it on Google Play", l'application est automatiquement téléchargée sur son appareil. À l'inverse, les sites Web légitimes redirigent toujours l'utilisateur vers Google Play, plutôt que de télécharger directement un kit d'installation Android, ou APK en abrégé », explique Stefanko.

Avant même d'appuyer sur le bouton, certains signes indiquent que quelque chose ne va pas, comme le fait que la connexion n'est pas sécurisée (HTTP au lieu de HTTPS) ou que le site utilise le domaine de premier niveau (TLD) ".mobi", plutôt que ".com" utilisé par l'application légitime (voir figure 1). Autre signal d'alarme : même si Clubhouse prévoit effectivement le lancement prochain de la version Android de son application, la plateforme n'est pour l'instant disponible que pour les iPhone.

Figure 1. Notez la différence entre les URL du site frauduleux (à gauche) et du site légitime (à droite).

Une fois que la victime s'est laissée convaincre de télécharger et d'installer BlackRock, le cheval de Troie tente de dérober ses informations d'identification en utilisant une attaque par superposition. En d'autres termes, chaque fois que l'utilisateur lance l'une des applications ciblées, le logiciel malveillant crée une superposition de l'application pour voler des données et demande à l'utilisateur de se connecter. Au lieu de se connecter, l'utilisateur transmet involontairement ses informations d'identification aux cybercriminels.

L'utilisation de l’authentification multifactorielle (2FA) basée sur les SMS pour empêcher quiconque d'infiltrer vos comptes ne serait pas nécessairement utile dans ce cas, puisque le logiciel malveillant peut également intercepter les messages texte. L'application malveillante demande également à la victime d'activer les services d'accessibilité, ce qui permet aux criminels de prendre le contrôle de l'appareil.

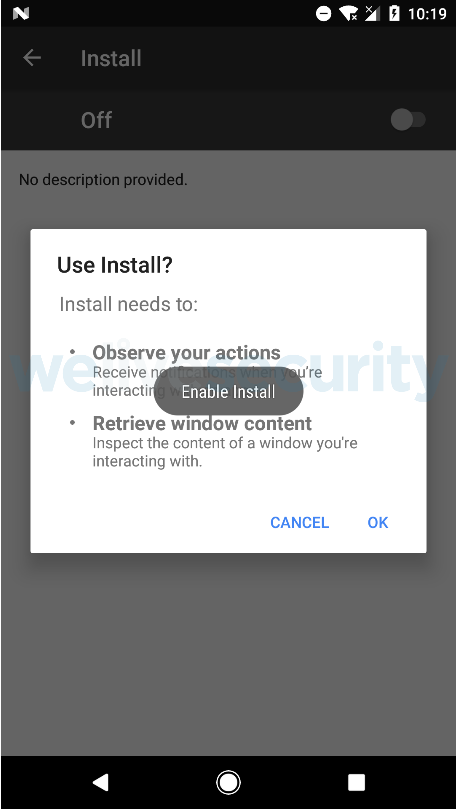

Bien sûr, il existe d'autres moyens de repérer le leurre malveillant que ceux présentés dans la figure 1. Stefanko souligne que le nom de l'application téléchargée, "Install", plutôt que "Clubhouse", devrait alarmer les utilisateurs immédiatement. Il explique : « Bien que cela démontre que le créateur du malware était probablement trop paresseux pour déguiser correctement l'application téléchargée, cela pourrait également signifier que nous pourrions découvrir des imitateurs encore plus sophistiqués à l'avenir. »

Figure 2. L'invitation à installer l’application

C'est peut-être aussi une bonne occasion de revoir les bonnes pratiques en matière de sécurité mobile:

- N'utilisez que les magasins officiels pour télécharger des applications sur vos appareils.

- Faites attention aux types de permissions que vous accordez aux applications.

- Maintenez votre appareil à jour, idéalement en le paramétrant pour qu'il applique automatiquement les correctifs et les mises à jour.

- Si possible, utilisez des générateurs de mot de passe à usage unique (OTP) basés sur des logiciels ou des jetons matériels plutôt que des SMS.

- Avant de télécharger une application, faites des recherches sur le développeur, les évaluations de l'application et les avis des utilisateurs.

- Utilisez une solution de sécurité mobile réputée.

Pour en savoir plus sur la façon de se protéger contre les menaces de sécurité mobile, consultez cet article.