L’équipe de chercheurs en logiciels malveillants d’ESET à Montréal, en collaboration avec le journaliste Hugo Joncas, a contribué à faire la lumière sur une cyberattaque ayant touché le Ministère de la justice du Québec.

En effet, les 11 et 12 août dernier, le ministère de la justice a subi une cyberattaque, lors de laquelle les acteurs malveillants ont utilisé un logiciel malveillant pour infecter 14 boites de réception relevant du ministère. Les attaquants ont ainsi pour accéder aux courriels adressés à ces adresses. Alexis Dorais-Joncas (aucun lien de parenté), Chef d'équipe de renseignement et de sécurité d’ESET, a identifié que les pirates ont eu recours à une version du logiciel malveillant Emotet, dont les campagnes malveillantes sévissent depuis plusieurs années.

Dans le cas de cette dernière attaque, les pirates ont utilisé les informations volées pour diffuser leurs logiciels malveillants de manière particulièrement insidieuse. En effet, les cybercriminels ont envoyé aux personnes ayant contacté les boites infectées des messages en apparence légitimes et semblant provenir du ministère, et y ont inclut des pièces jointes malveillantes. « On doit prendre pour acquis que tous les messages envoyés à ce compte ont été volés », affirme Dorais-Joncas.

En plus des données de citoyens ayant contactés le ministère, le Syndicat de professionnelles et professionnels du gouvernement du Québec souligne que « les pirates auraient dérobé les informations personnelles d'environ 300 employés actifs et inactifs (retraités ou travaillant maintenant ailleurs. »

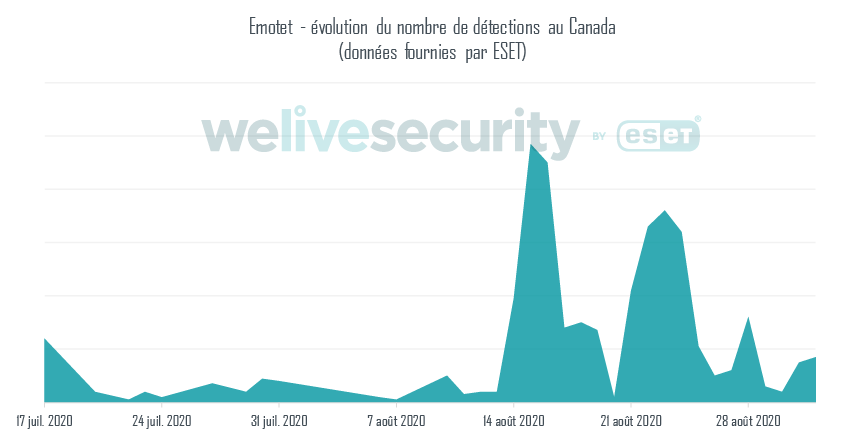

La télémétrie d’ESET montre un pic important des détections d’Emotet au Canada au cours du mois d’août.

Ceci correspond à la période où le Ministère de la justice a été visé. Vu le modus operandi des campagnes d’Emotet, on peut penser que d’autres entreprises et organisations ont également été ciblés.

Une stratégie en cas d’incidents de sécurité, un atout pour votre organisation

C’est donc une excellente occasion, encore une fois, d’élaborer ou de passer en revue la stratégie de votre organisation en cas d’incident de sécurité. Quel que soit le type d’urgence, la planification est votre alliée. Tout comme votre plan en cas d’incendie, votre stratégie en cas d’incidents de sécurité vous assurera une réaction plus efficace et coordonnée en cas de besoins. Et contrairement à votre plan d’évacuation en cas de feu, quand on parle de cyberattaque, la question n’est pas si vous utiliserez votre plan, mais plutôt quand vous le ferez.

Vous ne pensez peut-être pas que votre organisation serait une cible potentielle pour les acteurs malveillants, mais détrompez-vous. Si vous avez des données électroniques, celles-ci ont une valeur pour les cybercriminels, quel que soit la taille de votre organisation, votre secteur d’activité ou votre chiffre d’affaire.

Selon Dorais-Joncas: « L'incident au ministère de la justice est un rappel pour toutes les organisations traitant avec des données personnelles. Une fuite d'information n'est pas toujours le fruit d'une attaque ciblée et sophistiquée. En effet, le simple fait d'ouvrir une pièce joints malveillante peut mener au vol du contenu de la boîte de courriel au grand complet. Une organisation préparée pourra rapidement circonscrire la brèche, identifier l'étendue des dommages et tomber en mode notification pour avertir les gens dont les données personnelles ont été compromises. »

LECTURE COMPLÉMENTAIRE : Élaborez dès aujourd’hui votre stratégie en cas de brèche de sécurité

Votre stratégie en cas de brèche de sécurité doit contenir plusieurs éléments importants. Voici quelques points-clés à inclure:

- La première étape de votre plan d’action devrait être l’évaluation de l’ampleur de l’attaque. Ne vous fiez pas qu’à votre intuition – ou pire encore, à la pensée magique! – quand vient le temps de déterminer ceci. Rien ne peut remplacer une analyse du problème. Parmi les points à vérifier, incluons

- Quels systèmes ont été touchés et de quelle manière l’ont-ils été?

- Est-ce que des données ont effectivement été volées? Quels types de données? Affectent-elles les clients, les employées, les partenaires?

- Est-ce que l’incident est limité à certains appareils uniquement, ou touche-t-il également des sous-réseaux?

- Déterminez quelles équipes et quels personnes-clés au sein de l’organisation seront mises à contribution pour cette analyse.

- Par la suite, vous voudrez planifier la continuité de vos activités. C’est ici que la communication transparente devient essentielle. Il n’est jamais facile de communiquer avec clients et employés pour les aviser d’une brèche menaçant leurs données. Créer un modèle de réponse dès maintenant pourra vous permettre de concentrer les efforts de votre équipe à fournir des renseignements opportuns et exacts. Votre plan devrait inclure de contacter régulièrement les victimes potentielles pour les tenir informées de la situation, plutôt que d’attendre la fin de l’enquête.

- Si la cyberattaque a toujours cours, vous devrez par la suite établir le plan de contingence de l’infection. Celle-ci commence par l’isolement du matériel dont vous savez qu'il a été compromis, suite à la première étape de votre stratégie. Isolez les sous-réseaux, appareils et systèmes qui ont été touchés par le cyber incident, afin d’éviter la propagation du problème à l’ensemble de l’organisation. Vous pourrez alors éradiquer l’attaque, et vous assurer de supprimer la ou les failles qui ont rendu possible cette cyberattaque. Planifiez également la mise à jour des mots de passes ou de toutes informations d’accès auxquelles les attaquants auraient pu avoir accès.

- Après une violation de données, les entreprises offrent souvent à leurs clients des mesures de sécurité améliorées, afin d’aider à atténuer tout dommage qui aurait pu être causé. Dans le cas de la surveillance du crédit, il est logique de ne l’offrir qu’après une attaque. Planifiez d’ors et déjà les mesures que votre organisation peut prendre, en amont et en aval, pour protéger la sécurité et la confidentialité des clients en cas d’attaque.

- Testez régulièrement votre plan, et préparez votre analyse et rétroaction de réponde. Par exemple, dans le cas des campagnes d’Emotet, il s’agit généralement d’employés ouvrant un message contenant du contenu malveillant. Une fois le logiciel malveillant complètement supprimé des systèmes de l’organisation, une formation plus approfondie en matière de cybersécurité, à l’attention de l’ensemble du personnel, peut éviter une nouvelle compromission.

Que faire si mes informations sont compromises?

Il est toujours préoccupant de s’inquiéter d’avoir peut-être été victime d’une brèche de données comme celles-ci. Les usagers qui ont communiqué par courriel avec le ministère n’ont cependant pas à attendre de recevoir un avis de la part du Ministère, le cas échéant. Des mesures simples de sécurité, et une attention accrue, sont vos meilleurs alliés.

Alexis Dorais-Joncas explique : « Si vous avez déjà échangé par courriel avec la Direction générale des registres et de la certification du ministère de la Justice par le passé, vous devez être encore plus vigilant qu'à l'habitude. Si vous recevez un courriel qui semble venir du ministère et qui contient une pièce jointe, ne l'ouvrez pas. Communiquez plutôt avec le ministère par téléphone pour confirmer si la communication est légitime ou non. »

Ces conseils font d’ailleurs écho à l’avis publié par le ministère, qui précise que les questions du public peuvent être adressées à son Centre de communications avec la clientèle, au 1 866 536-5140 (option 4).

Si vous craignez que vos données personnelles aient été volées dans le cadre de cette campagne d’Emotet, ou d’un autre incident de sécurité, voici quelques conseils à suivre.

- Les campagnes de spam telles que celles d’Emotet se transmettent par pièces jointes malveillantes. N’ouvrez jamais une pièce jointe ou un hyperlien provenant d’une source que vous ne connaissez pas. Même si le message semble urgent ou à priori légitime, portez attention aux détails tels que l’adresse de provenance, les fautes, ou les injonctions à l’action rapide.

LECTURE COMPLÉMENTAIRE : Succomberiez‑vous à une arnaque d’hameçonnage? Faites le test!

- Consultez le site Web Have I Been Pwned. Ce service permet aux utilisateurs de vérifier si une adresse électronique a été volée et figure sur une liste de courriels et de mots de passe disponible en ligne. Cette base de données est régulièrement maintenue à jour et comprend donc des courriels et des mots de passe qui ont été volés récemment. Gardez cependant en tête que l’absence de votre adresse ou de vos mots de passe n’implique pas que vos données n’ont pas été affectées. Elles pourraient effectivement figurer sur une liste n’étant pas enregistrée par le site.

- Parlant de mots de passe, assurez-vous d’utiliser des mots de passe – ou des phrases de passe – sécuritaires et distincts pour chacun de vos comptes. Modifier également tous mots de passe ayant potentiellement été compromis. Si vous craignez d’avoir ouvert une pièce jointe malveillante, modifiez le mot de passe associé à votre courrier électronique.

- Portez attention à toute situation suspecte, sur l’ensemble de vos comptes. Portez également une attention particulière aux transactions effectuées en votre nom. Suite à une brèche de sécurité majeure, plusieurs organisations vous offrirons d’ailleurs un service de vérification de votre crédit. C’est d’ailleurs le cas du Ministère de la justice du Québec, qui s’est engagé à offrir ce service aux victimes de cette brèche.