En mai 2020, Björn Ruytenberg, chercheur en sécurité informatique à l'université de technologie d'Eindhoven aux Pays-Bas, a annoncé la découverte de Thunderspy, une série de vulnérabilités dans la technologie Thunderbolt et de scénarios interdépendants pour changer - y compris la désactivation - le niveau de sécurité de l'interface Thunderbolt sur un ordinateur et permettre à un adversaire ayant un accès physique à celui-ci d'en copier les données, même si le chiffrement intégral du disque (FDE) est utilisé et que la machine est verrouillée par un mot de passe ou en mode veille.

Bien que les recherches de Ruytenberg aient (à juste titre) obtenu de la publicité puisqu’il s’agit d’un nouveau vecteur d'attaque, peu de choses ont été dites sur la façon de se protéger contre Thunderspy, ou même de déterminer si vous en avez été victime. Dans cet article, nous allons explorer les méthodes pratiques pour s'en protéger, ainsi que les mesures anti-fraude qui peuvent aider à déterminer si un ordinateur a été physiquement compromis.

Remarque : les attaques telles que celles décrites par Ruytenberg sont à la fois très ciblées et très rares par rapport aux types d'attaques signalées quotidiennement par la télémétrie de l'ESET, et peuvent ressembler à un roman d'espionnage. Bien que cela puisse représenter une menace réaliste pour, disons, 0,001% des utilisateurs d'ordinateurs avec plus de 100 millions de personnes faisant confiance à notre logiciel sur une base quotidienne, cela représente tout de même plus de 1000 victimes potentielles. Pour ces personnes, suivre certaines des recommandations, certes draconiennes, de cet article peut contribuer à réduire ce risque. Quel que soit votre niveau de risque, nous espérons que vous trouverez ces informations utiles.

Contexte

Thunderbolt est une interface permettant des connexions à haut débit entre des ordinateurs et des périphériques tels que des matrices RAID externes, des caméras, des écrans à haute résolution, des connexions réseau de plusieurs gigabits et des stations d'accueil et cages d'extension pour cartes vidéo externes. Développée à l'origine par Intel et Apple, elle est apparue pour la première fois dans la version 2011 des ordinateurs portables MacBook Pro d'Apple. Elle a été suivie de Thunderbolt 2 en 2013, et de Thunderbolt 3 en 2016.

Tableau 1. Liste des versions de Thunderbolt

| Generation | Released | Intel Controller | Connector type | Speed |

|---|---|---|---|---|

| Thunderbolt | 2011 | Light Peak | Mini DisplayPort | 20Gbit/s (two 10Gbit/s bonded lanes) |

| Thunderbolt 2 | 2013 | Falcon Ridge | Mini DisplayPort | 20Gbit/s |

| Thunderbolt 3 | 2016 | Alpine Ridge | USB Type-C | 40Gbit/s |

| Thunderbolt 3 | 2018 | Titan Ridge (refresh of Alpine Ridge) | USB Type-C | 40Gbit/s |

La technologie qui permet ces types de connexions à haut débit entre les ordinateurs et les périphériques est l'accès direct à la mémoire (DMA). En termes simples, le DMA permet aux périphériques de lire et d'écrire directement à n'importe quel endroit de la mémoire d'un ordinateur, en contournant les frais de gestion et les délais du processeur pendant que celui-ci traite d'autres interruptions et demandes d'E/S, ce qui accélère considérablement le transfert de données. Dans ce cas, le DMA est une sorte d'épée à deux tranchants : si le canal d'interface utilisant le DMA n'est pas sécurisé, il est possible de lire ou d'écrire dans la mémoire d'une manière qui a un impact sur la confidentialité, l'intégrité ou la disponibilité des informations qui y sont stockées.

Il faut comprendre que cela ne signifie pas que la technologie Thunderbolt, ou l'utilisation du DMA pour les transferts, est intrinsèquement peu sûre, mais plutôt que les risques encourus doivent être soigneusement examinés et modélisés afin de se défendre contre d'éventuelles attaques. L'utilisation de la DMA dans les PC remonte à la conception du PC original d'IBM sorti en 1981 et peut avoir été présente dans des conceptions d'ordinateurs antérieures également. Les PC ont eu plusieurs interfaces DMA au fil des ans, depuis les cartes d'extension comme ISA, EISA, PCI, PCIe et VLB, les contrôleurs de disquettes et de disques durs, CardBus et ExpressCard sur les ordinateurs portables, etc. La DMA est une technique robuste qui peut être mise en œuvre avec des contrôles de sécurité.

Si tout cela vous semble vaguement familier, vous vous souvenez peut-être d'un article de WeLiveSecurity de 2011, Where there’s Smoke, there’s FireWire, qui traite de l'abus de la DMA en utilisant des interfaces FireWire (IEEE-1394) dans les PC et les Mac. Et, il convient de noter qu'il y a aussi d'autres types d'attaques sur le matériel, comme Thunderstrike de 2015, qui a ciblé l'EFI ROM dans les Macs, et les vulnérabilités d'exécution spéculative Meltdown et Spectre de 2018 dans les CPU.

Pour une introduction aux attaques Thunderspy, lisez Thunderbolt flaws open millions of PCs to physical hacking sur WeLiveSecurity. Si vous n'avez pas lu cet article, je vous encourage vivement à le lire avant de continuer. Avec cette réserve à l'esprit, examinons le modèle de menace de Thunderspy, ce que sont des cibles réalistes pour un attaquant, et peut-être plus important encore, des défenses réalistes contre celles-ci.

Les attaques

Ruytenberg fournit deux preuves de concept (exemple de code) pour Thunderspy qui accomplissent deux tâches différentes :

- Cloner les identités des dispositifs Thunderbolt autorisées par l'ordinateur.

- Désactiver de façon permanente la sécurité de Thunderbolt.

La première attaque de clonage est comme des voleurs qui volent une clé de serrure et la copient ensuite. Ensuite, ils peuvent utiliser la clé copiée à plusieurs reprises pour ouvrir ce verrou. La deuxième attaque est une forme de bricking d'une puce. Dans ce cas, il s'agit de désactiver les niveaux de sécurité de Thunderbolt et de protéger en écriture les modifications apportées afin qu'elles ne puissent pas être annulées.

Le clonage nécessite le branchement d'un matériel Thunderbolt personnalisé sur l'ordinateur cible et/ou le démontage de l'ordinateur cible afin d'attacher un programmateur SPI à la puce SPI flash ROM de la puce Thunderbolt câblée à un adaptateur de clip SOIC. Le démontage de la puce nécessite.

D'autres scénarios d'attaque nécessitent l'exécution d'un logiciel ou l'obtention d'informations sur les versions de microprogrammes sur l'ordinateur cible.

Si la description ci-dessus n'est pas claire, précisons que ces types d'attaques ne sont pas simples. En effet, il faut un accès réel en personne à l'ordinateur, ainsi que les outils nécessaires pour démonter l'ordinateur physique, attacher le programmateur logique, lire le micrologiciel de la puce SPI flash ROM, démonter et modifier ses instructions, et le réécrire sur la puce. Tout cela sans que le propriétaire de l'ordinateur ne s'en aperçoive (et, bien sûr, sans endommager accidentellement l'ordinateur au cours du processus).

En raison de la durée et de la complexité de ce type d'activité, il est connu sous le nom d’evil maid attack, un type d'attaque décrit pour la première fois par la chercheuse en sécurité informatique Joanna Rutkowska. Tel qu'il est envisagé, il implique que l'agresseur entre dans une chambre d'hôtel en l'absence de la victime et utilise un implant USB pour exploiter l'ordinateur. Si de telles attaques peuvent sembler relever davantage de la science-fiction que de la science-fiction, les écoutes physiques nécessitant une visite sur place étaient une technique d'investigation courante avant que les réseaux téléphoniques ne passent de réseaux à commutation de circuits à des réseaux à commutation de paquets pouvant être mis sur écoute sur le réseau fédérateur, il existe donc un précédent historique remontant à plusieurs décennies.

Victimologie

Donc, avec une compréhension du contexte et de la manière dont les attentats sont perpétrés : qui pourraient être exactement les victimes d'attentats basés sur le système Thunderspy? Certaines seraient des cibles de grande valeur, qui sont poursuivies par les services de renseignement ou les forces de l'ordre de l'État-nation, soit avec leurs propres outils, soit avec ceux achetés à des entrepreneurs de défense ou à d'autres membres de l'écosystème de l'interception légale, mais ce n'est pas toujours le cas. Le motif peut être de nature commerciale, comme l'espionnage industriel.

Par le passé, les cibles de grande valeur comprenaient des groupes disparates tels que l'aérospatiale, l'énergie, le journalisme, l'armée et le politique, tous victimes d'adversaires très déterminés. Les attaques peuvent cependant viser n'importe quel secteur de marché et n'importe quelle profession, et pas seulement les cadres de l'entreprise : les ingénieurs, le personnel administratif et même les employés de première ligne peuvent être des cibles d'opportunité. Bien que ces groupes puissent sembler très éloignés les uns des autres, ils ont tous été pris pour cible par des adversaires très déterminés et sont souvent les premiers à être exposés à des menaces persistantes avancées, des attaques "zero-day", etc. Les chercheurs de l'ESET ont décrit plusieurs de ces attaques ici sur WeLiveSecurity.

Mais toutes les cibles ne sont pas forcément des cadres qui voyagent dans le monde entier et qui laissent leur ordinateur portable dans leur chambre d'hôtel lorsqu'ils sortent dîner. Un ordinateur non sécurisé, où que ce soit sur le réseau d'une entreprise, peut être un point d'entrée pour un attaquant. Examinez les scénarios suivants :

- Un cadre qui voyage dans le monde entier avec un ordinateur portable mais le laisse seul dans sa chambre d'hôtel lorsqu'il sort pour la soirée.

- Un ordinateur de bureau qui se trouve à la réception d'un bureau, avec tous ses ports exposés le long de son dos.

- Bureaux de service où les personnes apportent des supports de stockage externes à attacher pour l'impression en 2-D ou 3-D.

- Les systèmes de points de vente (PdV) utilisés comme caisses enregistreuses. Ils sont généralement basés sur des architectures PC et utilisent les mêmes types de ports et de connecteurs. S'ils ne fonctionnent pas avec les versions classiques de Windows ou de Linux, ils peuvent fonctionner avec des versions industrielles ou embarquées.

- Les machines de vote électronique qui peuvent être facilement ouvertes ou dont les ports sont accessibles lorsqu'elles sont utilisées dans les bureaux de vote à l'insu des responsables du vote.

Un cas particulier est celui des journalistes, ainsi que des employés d'ONG et d'entreprises, qui peuvent se rendre dans des régions où règnent des régimes autoritaires ou dans des pays connus pour l'espionnage commercial. Ces personnes peuvent ne pas être en mesure de refuser une demande du gouvernement de remettre leur matériel pour un contrôle de sécurité. Si vous avez des employés dans cette situation (ou si vous êtes vous-même dans cette situation), vous ne devriez voyager qu'avec du matériel inoffensif : il ne devrait contenir que le minimum d'informations nécessaires pour ce voyage spécifique. Dès votre retour, tout appareil doit être considéré comme complètement compromis et ne doit plus être utilisé. De plus, les mots de passe de tous les comptes utilisés à partir des appareils doivent être changés dès le retour, et l'authentification à deux facteurs doit être réinitialisée et ré-autorisée.

Votre défense

Pour se défendre contre les attaques matérielles nécessitant un accès physique au système, il faut d'abord déterminer le modèle de menace qui s'applique. Dans chacun des exemples donnés ci-dessus, le niveau d'exposition et les possibilités offertes à un attaquant vont varier considérablement. Il est également important de décider si le but du défenseur est de se protéger contre une attaque ou de rendre évident qu'une attaque physique a eu lieu.

En gardant cela à l'esprit, examinons comment on pourrait se défendre contre chacun des scénarios ci-dessus :

- Exiger que les cadres soient désormais tenus soit d'emporter leur ordinateur portable partout avec eux, soit de le faire garder par des collègues de confiance, afin d'en assurer la garde à tout moment.

- Acheter des bureaux pour la zone d'accueil où les ports vulnérables de l'ordinateur ne sont pas accessibles au public.

- Refuser que les interfaces DMA telles que Thunderbolt, Firewire, ExpressCard, etc. soient utilisées dans un bureau de service. En outre, les centres de services doivent segmenter leur réseau avec une zone démilitarisée pour tous les ordinateurs utilisés avec les supports de stockage des clients.

- Conserver les machines de point de vente dans des boîtiers inviolables ou des boîtes de verrouillage où les ports vulnérables de l'ordinateur ne sont pas accessibles au public.

- Protéger les machines de vote électronique avec des boîtiers qui empêchent les ports vulnérables de l'ordinateur d'être exposés au public. Cela pourrait également inclure les boîtiers qui sont difficiles à ouvrir dans les limites d'un isoloir fermé.

En outre, la sécurité physique d'un ordinateur fixe peut être renforcée par des systèmes de sécurité physique au bureau, à l'aide de caméras, de détecteurs de mouvement, d'alarmes et d'autres dispositifs. Il peut ne pas être possible de prendre ce type de mesures dans tous les cas de figure, en particulier dans les zones à forte circulation, ou si les ordinateurs doivent être déplacés périodiquement, etc. Il est toujours possible de trouver des méthodes pour augmenter le temps nécessaire à un adversaire pour accéder physiquement aux internes d'un ordinateur, ou pour rendre la falsification plus apparente :

- Envisagez de fixer l'ordinateur avec des vis de haute sécurité. Nous n'entendons pas par là des vis à tête de serpent, des vis TORX® Security, des vis à trois ailettes ou d'autres types de vis de sécurité courantes pour lesquelles des jeux de bits de sécurité peuvent être facilement achetés, mais des vis et des bits personnalisés comme iciet ici, qui peuvent être propres à votre entreprise.

- Bien que les ports USB de type C utilisés par Thunderbolt 3 soient encore relativement nouveaux, des bloqueurs de ports tels que celui-cior celui-ci sont disponibles, et s'ils ne peuvent pas empêcher totalement un adversaire d'accéder aux ports Thunderbolt 3 d'un ordinateur (ou les bloqueurs Mini DisplayPort pour les ports Thunderbolt et Thunderbolt 2), ils peuvent au moins retarder la capacité d'un adversaire à y accéder. Si un bloqueur de port est manquant et que le port dans lequel il entre est endommagé, au moins le défenseur est maintenant conscient que l'ordinateur a été violé. Cela suppose que des inspections régulières de l'ordinateur soient effectuées assez fréquemment pour détecter des signes de falsification. Par exemple, un ordinateur situé dans la zone de réception peut être contrôlé au début de chaque équipe, tandis qu'un ordinateur situé derrière plusieurs portes verrouillées peut être contrôlé tous les quelques jours. Le délai exact entre les inspections doit être déterminé en fonction du risque encouru par la personne (ou l'organisation).

- En dernier recours, il faut envisager de bloquer les ports avec de l'époxy, de retirer les connecteurs en les dessoudant, de couper les traces de leurs circuits sur la carte mère de l'ordinateur, etc. Cela pourrait endommager l'ordinateur, il faut donc envisager cette option avec beaucoup de prudence avant de poursuivre. En outre, vous annulerez très certainement la garantie de l'ordinateur. Mais si vous êtes l'une des personnes à haut risque susceptibles de faire l'objet de telles attaques, vous vous souciez bien plus de la sécurité de votre ordinateur que d'une annulation de la garantie.

- Si vous ne pouvez pas physiquement bloquer ou supprimer les ports Thunderbolt 3, désactivez-les dans le programme d'installation UEFI (anciennement appelé BIOS) de l'ordinateur.

REMARQUE : Les liens indiqués dans les points ci-dessus sont donnés à titre indicatif uniquement, et ne constituent pas une recommandation d'ESET pour une marque, une entreprise ou un service spécifique.

De telles méthodes peuvent également être d'un coût prohibitif en fonction du nombre d'ordinateurs que le défenseur doit protéger et du budget. Si vous ne pouvez pas dissuader vos adversaires ou augmenter les efforts qu'ils doivent fournir pour perpétrer une attaque physique, vous pouvez au moins rendre une attaque physique plus facilement identifiable grâce à des mécanismes de détection de sabotage :

- Si votre ordinateur est équipé de fonctions anti-fraude qui vous avertissent lorsque le boîtier (châssis) a été ouvert, activez cette fonction. N'oubliez pas qu'un adversaire déterminé pourrait effacer l'avertissement avant que la victime ne s'en rende compte.

- Les autocollants de sécurité ou anti-fraude ne sont pas recommandés en soi, car un agresseur peut avoir un moyen facile de les enlever ou avoir un châssis de rechange et des autocollants prêts à être réappliqués. Cependant, l'utilisation d'autocollants anti-fraude augmente le coût de l'attaque et peut être complétée par d'autres mécanismes anti-fraude tels que, croyez-le ou non, le vernis à ongles.

- Peignez les vis et les zones qui les entourent avec du vernis à ongles nacré ou étincelant qui sèche selon un motif unique. Si une vis est enlevée, le vernis est craquelé et même s'il est repeint, il ne sera pas du même modèle qu'auparavant. Si le vernis à ongles s'écaille facilement, pensez à le recouvrir d'une couche transparente ou même d'époxy pour plus de robustesse. Prenez des photos après le séchage du vernis à ongles et imprimez-les sous forme de photo qui pourra être conservée dans une chambre forte ou un coffre-fort, ainsi que dans un portefeuille ou un sac à main, etc. Il n'est pas recommandé de conserver les photos uniquement sous forme numérique, car l'agresseur peut avoir un moyen de les altérer également.

Outre les mécanismes physiques anti-fraude, examinez les mesures que vous pouvez prendre pour rendre le microprogramme et le logiciel de l'ordinateur plus sûrs.

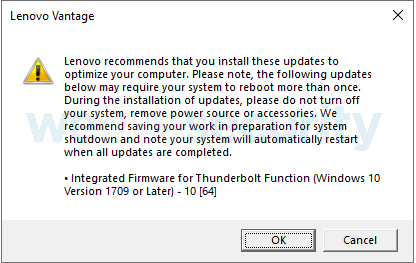

Figure 4. Message annonçant une mise à jour du micrologiciel du contrôleur Thunderbolt d'un ordinateur

Voici quelques étapes générales pour commencer :

- Si vous utilisez un système d'exploitation en fin de vie comme Windows 7, passez à un système d'exploitation plus récent qui continue à recevoir des mises à jour de sécurité, comme Windows 10.

- Mettez à jour le microprogramme de votre ordinateur avec la dernière version disponible sur le site web d'assistance du fabricant. N'oubliez pas que le microprogramme ne se limite pas au BIOS ou à l'UEFI de votre carte mère. Les puces vidéo, les interfaces réseau, les pavés tactiles et les contrôleurs LCD ne sont que quelques-uns des périphériques d'un ordinateur moderne qui peuvent disposer de microprogrammes actualisables. N'oubliez pas que d'autres appareils tels que les smartphones, les tablettes, les routeurs et les modems ont également leur propre microprogramme et peuvent également nécessiter des mises à jour.

- Si votre ordinateur en dispose, activez des fonctions telles que la puce de sécurité TPM (ou des puces similaires qui fournissent des fonctions d'attestation matérielle), la détection d'intrusion dans le châssis, et configurez différents mots de passe pour la mise sous tension, l'accès à son ou ses lecteurs et l'accès à l'interface de configuration du micrologiciel UEFI.

- Désactivez les fonctions Bluetooth et Wi-Fi lorsque vous ne les utilisez pas, ou supprimez-les complètement. Dans la plupart des ordinateurs de bureau et portables, les modules radio correspondants se trouvent sur une carte remplaçable qui peut être retirée du système. Si les modules radio ont été retirés, il existe des adaptateurs USB Wi-Fi et Bluetooth qui peuvent être connectés pour un accès temporaire.

- Désactivez les modes d'hibernation, de veille, d'attente, de suspension et autres modes d'arrêt hybrides, dans lesquels l'ordinateur reste en fonctionnement à faible puissance ou écrit le contenu de la mémoire dans un fichier d'hibernation avant de s'éteindre. Les ordinateurs modernes adoptent par défaut ces modes de "pseudo-arrêt" afin de démarrer plus rapidement, mais ils peuvent accroître la vulnérabilité de l'ordinateur face à un agresseur. Utilisez l'ordinateur comme vous le feriez normalement, mais lorsqu'il n'est pas utilisé, éteignez-le complètement pour qu'il reste éteint sans rien stocker en mémoire ou dans un fichier d'hibernation que les attaquants pourraient être en mesure de lire s'ils obtiennent un accès physique à l'ordinateur.

- Vérifiez auprès du vendeur de votre ordinateur ou de votre système d'exploitation pour savoir comment désactiver ces fonctions, qui peuvent avoir de nombreux paramètres et des noms propres à chaque vendeur, tels que Connected Standby, Fast Sleep, InstantGo, Modern Standby, Suspend-to-RAM, etc. Windows doit automatiquement supprimer tout fichier d'image mémoire associé à l'hibernation lorsque la fonction est désactivée; si vous utilisez un autre système d'exploitation tel que macOS, vérifiez auprès de son développeur si des étapes supplémentaires sont nécessaires pour supprimer les fichiers d'image mémoire d'hibernation ou de veille. Un redémarrage peut être nécessaire pour que ce changement prenne effet.

- Examinez la possibilité d'utiliser le chiffrement intégral du disque (FDE) sur les lecteurs internes et les supports amovibles. Bien que les recherches de Ruytenberg aient montré que le FDE pouvait être contourné lorsque l'ordinateur était verrouillé ou en mode veille, il restait sécurisé lorsque l'ordinateur était complètement éteint.

- Remplacez les ordinateurs qui utilisent les anciens microprogrammes du BIOS par des microprogrammes modernes de l'UEFI. Bien que l'UEFI présente des vulnérabilités, il est toujours plus sûr que les microprogrammes basés sur le BIOS.

- Si vous remplacez un ordinateur, envisagez d'en acheter un sans interfaces compatibles DMA, telles que les ports Thunderbolt, ExpressCard et FireWire. Bien que ces interfaces puissent souvent être désactivées dans la configuration du microprogramme de l'ordinateur, n'oubliez pas qu'un attaquant ayant un accès prolongé à l'ordinateur peut tenter de les réactiver.

- Vérifiez si le matériel et le système d'exploitation de votre ordinateur utilisent la protection DMA du noyau. Introduite dans Microsoft Windows 10 Version 1803et Apple macOS Sierra 10.12.4 la protection DMA du noyau exploite la fonction IOMMU (Input-Output Memory Management Unit) des processeurs et des chipsets modernes pour virtualiser les connexions DMA à partir d'interfaces telles que Thunderbolt.

- Utilisez un logiciel de sécurité d'un fournisseur réputé qui peut analyser le micrologiciel UEFI de votre ordinateur, l'un des endroits où sont stockées les informations de sécurité de Thunderbolt.

- Si l'ordinateur est un ordinateur portable, gardez-le toujours avec vous et ne le laissez jamais sans surveillance. Par exemple, lorsque vous voyagez, l'ordinateur vous accompagne partout où vous allez. Non seulement pour les rendez-vous, les réunions avec les clients ou les conférences, mais aussi pour les repas, les soirées, etc. Si l'agresseur ne peut pas accéder physiquement à votre ordinateur, il devient exponentiellement plus difficile à exploiter en utilisant des techniques qui nécessitent un accès direct à celui-ci.

Il peut être impossible d'arrêter des adversaires vraiment déterminés, en particulier si vous êtes un individu ou une petite organisation et qu'ils disposent des ressources d'une grande entreprise ou même d'un État-nation. Mais ce que vous pouvez faire, c'est rendre leurs attaques plus difficiles à réussir, et éventuellement vous informer qu'une attaque a été tentée.

Conclusion

Les attaques telles que Thunderspy sont l'apanage d'adversaires sophistiqués et déterminés, et la plupart des gens ne seront jamais exposés à une telle menace de leur vivant.

Si vous faites partie des rares malchanceux qui pourraient être pris pour cible, se défendre contre de telles attaques signifie non seulement adopter les approches pratiques décrites ci-dessus, mais aussi comprendre pourquoi l'adversaire vous a pris pour cible en premier lieu, et ce que vous pouvez être en mesure de déterminer à son sujet à partir des attaques précédentes qu'il a menées.

Essayer de comprendre la menace posée par cet adversaire est la première étape pour se défendre contre lui. Pour commencer à y répondre, commencez par déterminer quel est son objectif. Un adversaire déterminé peut, par exemple, viser un journaliste indépendant et un système de vote électoral. La raison sous-jacente de ces attaques peut être la même, et elles peuvent ou non impliquer l'utilisation de ressources similaires ou partagées. Toutefois, les mécanismes de déploiement de l'attaque peuvent être très différents.

Les capacités et les ressources du défenseur peuvent également varier considérablement. Si l'on examine les exemples ci-dessus, un individu aura beaucoup moins de capacités qu'une agence gouvernementale si les deux sont visées. Ainsi, leurs capacités à protéger leurs appareils informatiques vont probablement non seulement varier, mais aussi varier considérablement.

Les attaques dont il est question dans les recherches de Ruytenberg sur Thunderspy concernent Thunderbolt 3 et les versions antérieures, mais il est important de noter qu'il est peut-être trop tard dans le cycle de conception de Thunderbolt 4 (et de l'USB 4.0, qui est dérivé de Thunderbolt 3) pour que les fabricants mettent complètement en place des protections contre les attaques de Ruytenberg. Les attaques de Thunderspy pourraient ne pas être complètement atténuées dans Thunderbolt 4 tant que cette technologie n'aura pas été renouvelée et qu'elle n'en sera pas à sa deuxième génération. Cela ne signifie pas nécessairement qu'il faille renoncer à la première génération de la technologie Thunderbolt 4 parce qu'elle pourrait être peu sûre. En fait, elle devrait être plus sûre que les versions actuelles de Thunderbolt 3. En fait, elle devrait être plus sûre que les versions actuelles de Thunderbolt 3. Cela signifie cependant que vous devriez déjà prévoir de remplacer ces appareils si et quand une version plus sûre de Thunderbolt 4 (ou de son successeur) arrivera.

Je tiens à remercier tout particulièrement mes collègues Tony Anscombe, Petr Blažek, Jean-Ian Boutin, Bruce P. Burrell et Kim Schulz, Nick FitzGerald, Matej Lupták, Tomáš Materna, Kirk Parker et Tomáš Štefunko pour leur aide dans la rédaction de cet article.

Aryeh Goretsky, rMVP, ZCSE

Chercheur émérite d’ESET