La pandémie COVID-19 a radicalement changé la nature du travail quotidien, obligeant les employés à effectuer une grande partie de leur travail par accès à distance. Les cybercriminels - en particulier les opérateurs de logiciels de rançon - sont conscients de ce changement et tentent d'exploiter les nouvelles opportunités et d'augmenter leurs revenus illicites. La télémétrie d'ESET confirme cette tendance par une augmentation du nombre de clients uniques qui ont signalé des tentatives d'attaque par force brute – attaques qui ont été bloquées par la technologie de détection des attaques des réseaux d'ESET.

Avant le confinement, la plupart des employés travaillaient depuis les bureaux de l’entreprise et utilisaient une infrastructure surveillée et contrôlée par leur service informatique. Mais la pandémie de coronavirus a entraîné un changement majeur du statu quo. Aujourd'hui, une grande partie du travail « au bureau » s'effectue via des appareils domestiques, les travailleurs accédant aux systèmes sensibles de l'entreprise par le biais du protocole RDP (Remote Desktop Protocol) de Windows - une solution propriétaire créée par Microsoft pour permettre la connexion au réseau de l'entreprise à partir d'ordinateurs distants.

Malgré l'importance croissante du RDP (ainsi que d'autres services d'accès à distance), les entreprises négligent souvent ses paramètres et sa protection. Les employés utilisent des mots de passe faciles à deviner et, sans couches d'authentification ou de protection supplémentaires, il n'y a pas grand-chose qui puisse empêcher les cybercriminels de compromettre les systèmes d'une organisation.

C'est probablement aussi la raison pour laquelle le RDP est devenu un vecteur d'attaque si populaire ces dernières années, en particulier parmi les criminels utilisation les rançongiciels. Ces cybercriminels s'introduisent généralement de force dans un réseau mal sécurisé, élèvent leurs droits au niveau de l'administrateur, désactivent ou désinstallent les solutions de sécurité, puis exécutent des rançongiciels pour chiffre les données cruciales de l'entreprise.

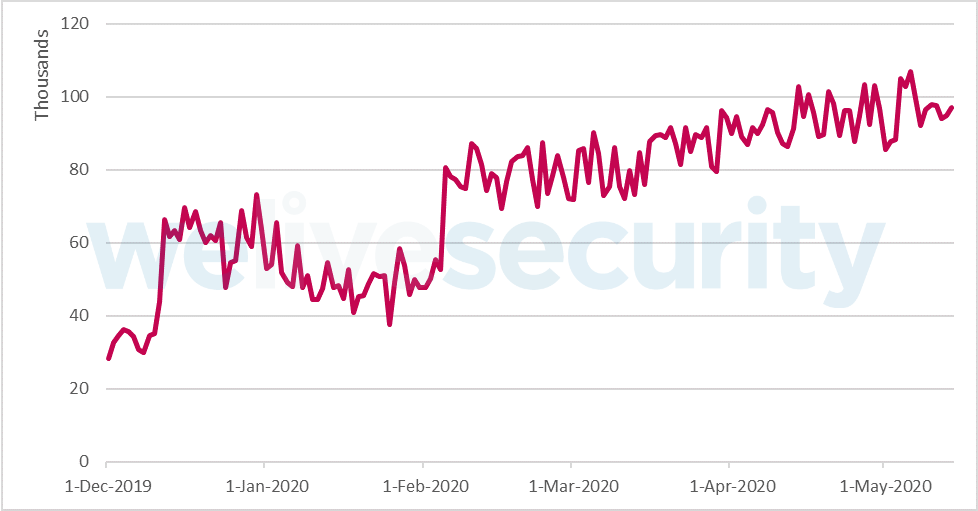

Le nombre croissant de clients uniques qui ont signalé une tentative d'attaque RDP est visible dans les données recueillies par la télémétrie d’ESET (voir figure 1).

Figure 1. Tendance des tentatives d'attaques RDP contre des clients uniques (par jour), détectées par les technologies d’ESET

Protection contre les attaques de force brute

Pour faire face aux risques croissants liés à l'utilisation croissante du RDP, les chercheurs de l'ESET ont conçu une nouvelle couche de détection qui est cachée sous le capot de la protection contre les attaques du réseau d'ESET et est conçue pour bloquer les attaques entrantes par force brute provenant d'adresses IP externes, couvrant aussi bien le RDP que les protocoles des PME.

Appelée ESET Brute-Force Attack Protection, cette nouvelle couche détecte les groupes de tentatives de connexion échouées provenant d'environnements externes, qui laissent entrevoir une attaque par force brute, puis bloque les tentatives ultérieures. Par la suite, les adresses IP des pires acteurs malveillants sont ajoutés à une liste noire, qui protège des millions de dispositifs contre de futures attaques.

Cette nouvelle technologie s'est révélée efficace contre les attaques aléatoires et ciblées. Pour qu'elle fonctionne correctement, l'option RDP Network Level Authentication (NLA) sur le serveur doit être activée.

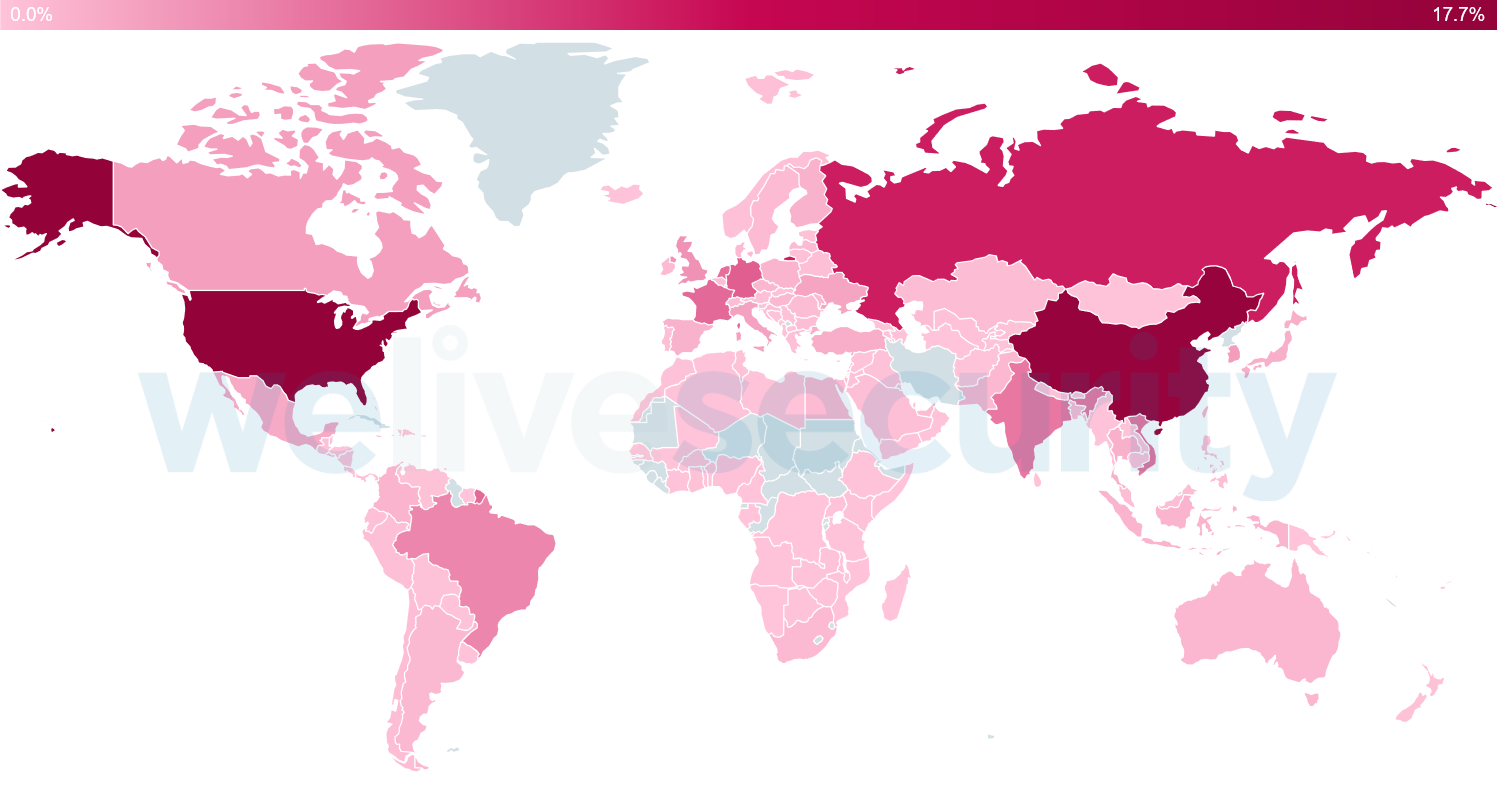

Selon la télémétrie d'ESET, la plupart des IP bloquées en janvier-mai 2020 ont été observées aux États-Unis, en Chine, en Russie, en Allemagne et en France (voir figure 2).

Figure 2. Pays ayant le plus grand nombre d'adresses IP bloquées (entre le 1er janvier et le 31 mai 2020)

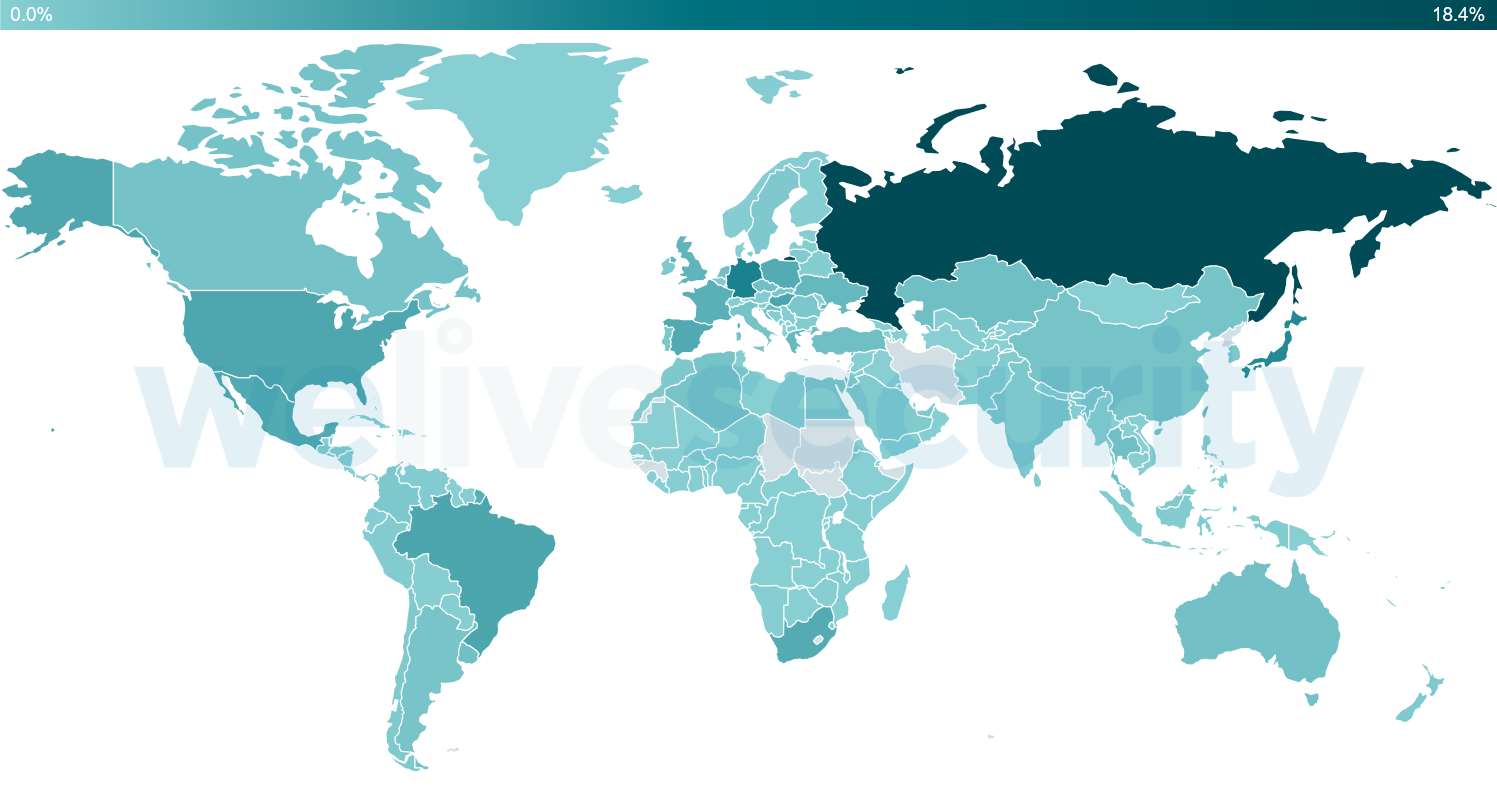

Les pays qui comptaient la plus grande proportion d'adresses IP ciblées étaient la Russie, l'Allemagne, le Japon, le Brésil et la Hongrie (voir figure 3).

Figure 3. Pays où la télémétrie ESET a signalé le plus grand nombre d'attaques par force brute (entre le 1er janvier et le 31 mai 2020).

Comment configurer correctement l'accès à distance

L’utilisation de mesures de protection telles qu’ESET Brute-Force Attack Protection est importante, mais pas essentielle. Pour être sécurisées adéquatement, les organisations doivent de plus configurer adéquatement :

- Désactivez l’accès RDP sur Internet. Si cela n'est pas possible, réduisez au minimum le nombre d'utilisateurs autorisés à se connecter directement aux serveurs de l'organisation via Internet.

- Exigez des mots de passe forts et complexes pour tous les comptes qui peuvent être accédés via RDP.

- Utilisez une couche d'authentification supplémentaire (AMF/2FA).

- Installez une passerelle de réseau privé virtuel (VPN) pour négocier toutes les connexions RDP depuis l'extérieur de votre réseau local.

- Configurez votre pare-feu afin d’interdire les connexions externes aux machines locales sur le port 3389 (TCP/UDP) ou tout autre port RDP.

- Protégez votre logiciel de sécurité des points d'accès contre toute altération ou désinstallation en protégeant ses paramètres par un mot de passe.

- Isolez les ordinateurs non sécurisés ou obsolètes auxquels vous devez accéder depuis l'internet en utilisant le protocole RDP et remplacez-les dès que possible.

- Pour une description détaillée de la manière de configurer correctement votre connexion RDP, vous pouvez vous référez à cet article d’Aryeh Goretsky, chercheur émérite d’ESET.

La plupart de ces meilleures pratiques s'appliquent également aux services FTP, SMB, SSH, SQL, TeamViewer, VNC et autres.

Rançongiciel, cryptominage et les backdoors

Le chiffrement des données et l'extorsion qui suit ne sont en aucun cas le seul scénario qui pourrait suivre un compromis de la RDP. Il est fréquent que les attaquants tentent d'installer des logiciels malveillants d'exploitation des pièces de monnaie ou de créer une porte dérobée, qui peut être utilisée au cas où leur accès non autorisé au RDP aurait été identifié et fermé.

D'autres scénarios courants à la suite d'une compromission du RDP peuvent inclure :

- L'effacement des fichiers journaux, ce qui supprime les preuves d'une activité malveillante antérieure,

- Le téléchargement et l'exécution des outils et des logiciels malveillants choisis par l'attaquant sur le système compromis,

- La désactivation des sauvegardes et des copies d'écran programmées ou leur effacement complet,

- L'exfiltration des données du serveur.

Des pirates malveillants tentent d'exploiter la RDP depuis des années, comme le montre cet article datant de 2013. Ces dernières années, le nombre d'attaques de la RDP a augmenté régulièrement et a fait l'objet de nombreux avis gouvernementaux, notamment de la part du FBI, du NCSC britannique et de l'ACSC australien.

Cela ne fait que démontrer à quel point la sécurité de l'accès à distance est devenue cruciale, ce qui peut faire ou défaire l'avenir d'une entreprise. Et même si les dommages causés à la réputation d'une organisation peuvent être gérés, il faut tenir compte des pertes financières, des opérations bloquées et des efforts de redressement coûteux. Cela ne tient pas compte des coûts supplémentaires liés aux éventuelles sanctions qui peuvent être imposées par les autorités dans le cadre de la législation sur la protection des données, comme le RGPD (UE), la CCPA (Californie) ou la NDB (Australie).

Qu'il y ait ou non une pandémie, les entreprises doivent gérer les risques posés par une large utilisation de RDP ou d'autres services similaires en renforçant leurs mots de passe et en ajoutant d'autres couches de protection, notamment l'authentification multifactorielle et une solution de sécurité qui se défend contre les attaques basées sur RDP et des protocoles similaires.