Le 12 mai 2017, WannaCryptor (également connu sous le nom de WannaCry et WCrypt) a fait des ravages dans les systèmes informatiques du monde entier à un degré jamais vu auparavant. Le cryptoworm s'est propagé par le biais d'un exploit appelé EternalBlue qui visait une vulnérabilité critique dans une version obsolète de l'implémentation par Microsoft du protocole SMB (Server Message Block), via le port 445, qui est principalement utilisé pour le partage de fichiers et d'imprimantes dans les réseaux d'entreprise. Lors d'une telle attaque, un cybercriminel recherche sur Internet les machines dont le port SMB est exposé, et lance le code d'exploitation contre toutes les machines vulnérables qui sont trouvées. Si l'exploitation réussit, le cybercriminel exécutera une charge utile de son choix; dans ce cas, il s'agit du rançongiciel WannaCryptor.D.

La situation en 2020

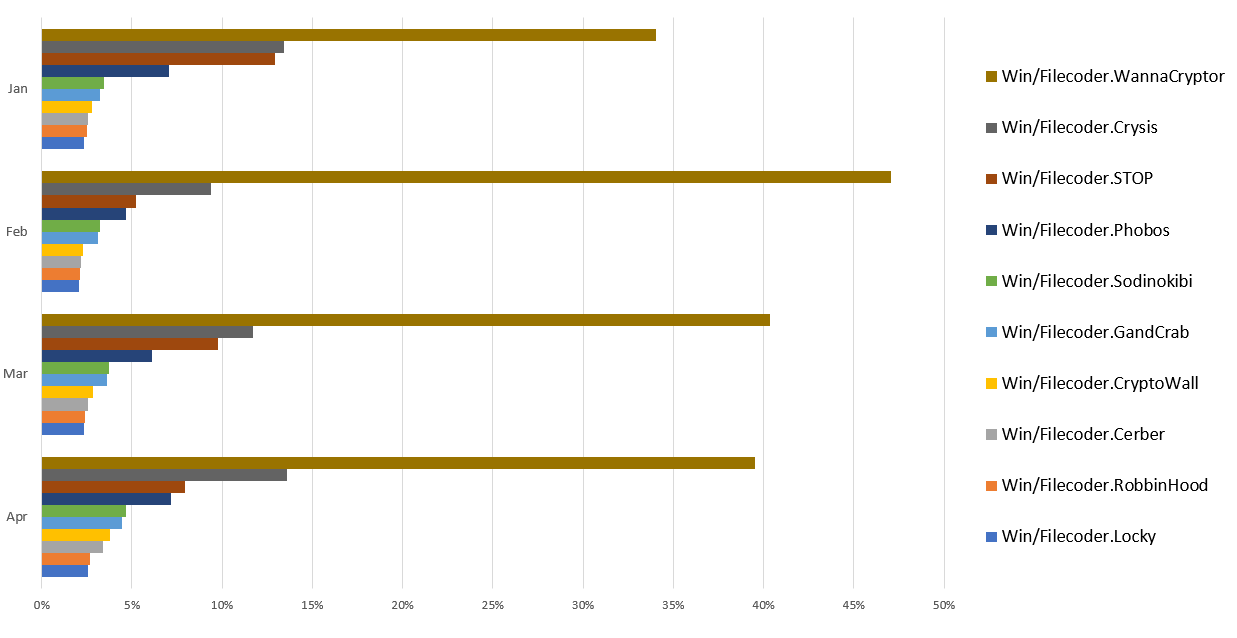

Trois ans plus tard, WannaCryptor est toujours un acteur important dans le domaine des rançongiciels. Selon le rapport sur les menaces d'ESET pour le premier trimestre 2020, WannaCryptor domine toujours le classement des familles de rançongiciels, représentant 40,5 % des détections de rançongiciels. Sa domination en haut du tableau ne s'est pas arrêtée en avril non plus, bien qu'elle ait baissé de moins d'un point de pourcentage par rapport au mois précédent. C'est assez déconcertant, si l'on considère que près de trois ans se sont écoulés depuis la plus grande épidémie enregistrée en mai 2017. Pendant la plus grande partie du premier trimestre 2020, les détections de WannaCryptor ont été attribuées à des échantillons largement reconnus qui se sont répandus dans des régions où le nombre de machines non homologuées était potentiellement élevé, comme la Turquie, la Thaïlande et l'Indonésie.

Figure 1. Les 10 premières familles de rançongiciels (% des détections de rançongiciels), de janvier à avril 2020

Concentrons-nous maintenant sur l'exploit qui a facilité toute la crise de WannaCryptor : EternalBlue. Les tentatives d'attaques utilisant cet exploit tristement célèbre ont été en baisse tout au long du premier trimestre. En fait, à la fin du premier trimestre 2020, il était à la moitié du sommet historique qu'il avait atteint au deuxième trimestre 2019. Bien que les statistiques puissent sembler encourageantes : trois ans plus tard, EternalBlue reste une menace pertinente avec des centaines de milliers de tentatives d'attentats qui ont lieu chaque jour.=

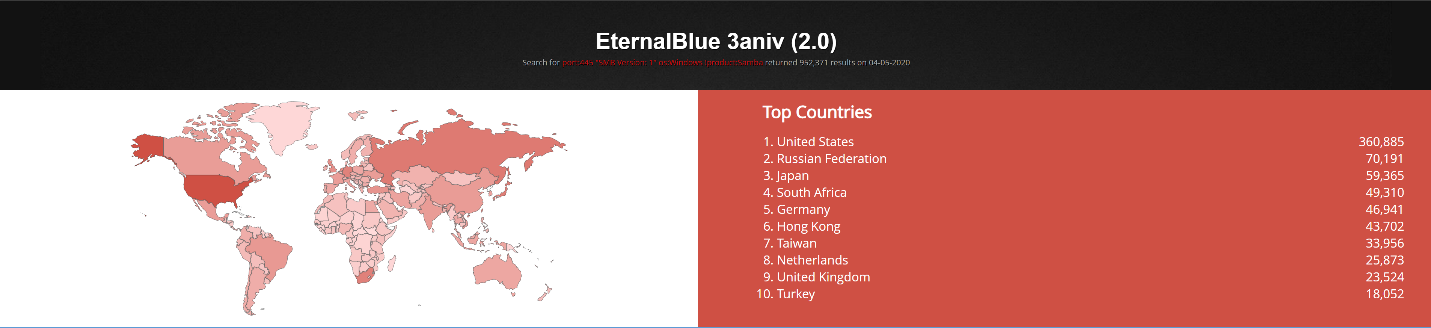

Selon Shodan, il y a encore environ un million de machines Windows avec le protocole SMBv1 exposées à l'internet (figure 2). Cela signifie qu'il y a potentiellement un million de machines qui sont susceptibles d'être attaquées par l'exploit EternalBlue.

Figure 2. Données de Shodan (en date du 4 mai 2020)

Par rapport à l'année dernière, il y a eu un remaniement de l'emplacement de la plupart des appareils concernés. Alors que les États-Unis sont toujours en tête du peloton avec le plus grand nombre d'appareils vulnérables, la Russie a dépassé le Japon pour la deuxième place. L'Afrique du Sud est un ajout notable puisque l'année dernière elle n'était même pas sur la liste et qu'elle occupe maintenant la quatrième place.

Il est à noter que bien qu'EternalBlue ait été tristement célèbre pour avoir activé WannaCryptor, ce n'est en aucun cas la seule attaque très médiatisée qui l'a mis à profit. Les campagnes Diskcoder.C (alias Petya, NotPetya et ExPetya) et BadRabbit sont toutes deux attribuées à l'exploit, mis en ligne par le groupe Shadow Brokers après avoir prétendument été dérobé à l'Agence de sécurité nationale (NSA) des États-Unis.

Les leçons à tirer

Avec le recul, on peut dire que l'épidémie était évitable et aurait pu être stoppée net si les utilisateurs du monde entier avaient pris les mesures nécessaires. La vulnérabilité a été révélée à Microsoft et une mise à jour de sécurité critique a été publiée dans le cadre du « Patch Tuesday », 59 jours avant le début de l'épidémie mondiale.

En outre, le géant de Redmond a estimé que la première version du protocole SMBv1 - qui a maintenant plus de trente ans et contenait la vulnérabilité EternalBlue - était obsolète en 2013, indiquant alors qu'elle ne devrait plus être utilisée. Et même si un patch n'avait pas été installé, certaines configurations de sécurité de base auraient pu empêcher WannaCryptor d'infecter les appareils. Qu’est-ce que le cybermonde a donc appris quelque chose de l'une des pires épidémies de rançongiciels de l'histoire?

Bien que l'on puisse penser que la crise du WannaCryptor activé par EternalBlue ait inculqué une leçon précieuse aux citoyens numériques, cela ne semble malheureusement pas le cas. Pour citer le philosophe espagnol George Santayana : « Ceux qui ne se souviennent pas du passé sont condamnés à le répéter ».

Ces mots sonnent particulièrement juste, puisque depuis le milieu de l'année dernière, les experts en cybersécurité ont commencé à tirer la sonnette d'alarme à propos de BlueKeep, une vulnérabilité RCE (Remote Code Execution) trouvée dans les services de bureau à distance (RDP) que chaque administrateur d'entreprise aurait dû corriger dès que possible. Pourtant, les premières attaques ont été consignées des mois plus tard. [ESET a publié l'année dernière un utilitaire gratuit pour vérifier si un ordinateur Windows est vulnérable aux attaques exploitant BlueKeep].

En terminant

Le principal constat est que trois ans plus tard, de nombreuses personnes sous-estiment toujours l'intérêt de mettre à jour leurs systèmes informatiques dès qu'un correctif est disponible. Qui plus est, elles n’adhèrent visiblement pas aux meilleures pratiques de sécurité. Gardez votre logiciel corrigé et à jour, et combinez cette pratique avec un produit de sécurité multicouche réputé. Cela contribuera grandement à vous protéger contre les rançongiciels ... et contre toutes sortes d'autres attaques malveillantes.