ESET Research a publié son dernier white paper, KrØØk – CVE-2019-15126: Serious vulnerability deep inside your Wi-Fi encryption. Cet article résume le rapport de recherche rédigé par les chercheurs Miloš Čermák, Robert Lipovský et Štefan Svorenčík. Pour plus d'informations, les lecteurs peuvent également se référer à notre page web dédiée à ce sujet.

Les chercheurs d'ESET ont découvert une vulnérabilité jusqu'alors inconnue dans les puces Wi-Fi et l'ont nommée KrØØk. Cette grave faille, désignée CVE-2019-15126, fait que les dispositifs vulnérables utilisent une clé de chiffrement entièrement nulle pour chiffrer une partie de la communication de l'utilisateur. En cas d'attaque réussie, cela permet à un adversaire de décrypter certains paquets de réseau sans fil transmis par un dispositif vulnérable.

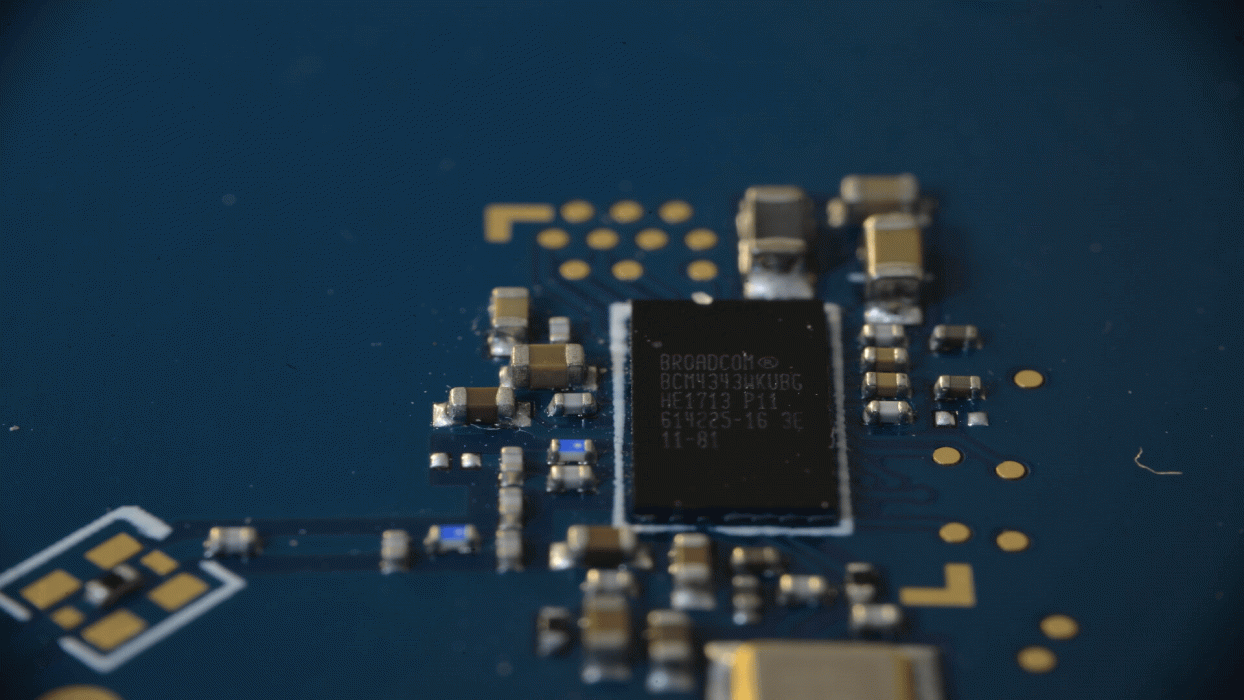

KrØØk affecte les appareils équipés de puces Wi-Fi de Broadcom et Cypress qui n'ont pas encore eu de correctifs. Il s'agit des puces Wi-Fi les plus couramment utilisées dans les appareils contemporains compatibles Wi-Fi tels que les smartphones, les tablettes, les ordinateurs portables et les gadgets IoT.

Non seulement les appareils clients, mais aussi les points d'accès Wi-Fi et les routeurs équipés de puces Broadcom ont été touchés par cette vulnérabilité, rendant ainsi vulnérables de nombreux environnements dont les appareils clients ne sont pas touchés ou sont déjà patchés.

Nos tests ont confirmé qu'avant l'application des correctifs, certains appareils clients d'Amazon (Echo, Kindle), d'Apple (iPhone, iPad, MacBook), de Google (Nexus), de Samsung (Galaxy), de Raspberry (Pi 3), de Xiaomi (RedMi), ainsi que certains points d'accès d'Asus et de Huawei, étaient vulnérables à KrØØk. Au total, plus d'un milliard d'appareils et de points d'accès compatibles avec le Wi-Fi ont été recensés, selon une estimation prudente. En outre, de nombreux autres fournisseurs dont les produits n'ont pas été testés utilisent également les puces concernées dans leurs appareils.

La vulnérabilité affecte à la fois les protocoles WPA2-Personal et WPA2-Enterprise, avec un chiffrement AES-CCMP.

KrØØk est lié à KRACK (Key Reinstallation Attacks), découvert en 2017 par Mathy Vanhoef, mais aussi fondamentalement différent. Au début de nos recherches, nous avons découvert que KrØØk était l'une des causes possibles de la réinstallation d'une clé de cryptage entièrement nulle, observée lors de tests pour les attaques KRACK. Cela faisait suite à nos précédentes conclusions selon lesquelles Amazon Echo était vulnérable à KRACK.

Nous avons révélé la vulnérabilité de manière responsable aux fabricants de puces Broadcom et Cypress, qui ont ensuite publié des mises à jour pendant une période de divulgation prolongée. Nous avons également travaillé avec le Consortium industriel pour l'avancement de la sécurité sur Internet (ICASI) afin de nous assurer que toutes les parties potentiellement touchées - y compris les fabricants de dispositifs utilisant les puces vulnérables, ainsi que tout autre fabricant de puces potentiellement touché - étaient au courant de KrØØk.

Selon nos informations, les patchs des principaux fabricants de dispositifs ont été publiés à ce jour. Pour vous protéger, en tant qu'utilisateur, assurez-vous que vous avez appliqué les dernières mises à jour disponibles à vos appareils compatibles avec le Wi-Fi, notamment les téléphones, tablettes, ordinateurs portables, appareils IoT, et points d'accès et routeurs Wi-Fi. En tant que fabricant d'appareils, veuillez vous renseigner sur les correctifs pour la vulnérabilité de KrØØk directement auprès du fabricant de votre puce.

Ces conclusions ont été présentées publiquement pour la première fois lors de la conférence RSA 2020.

Nous remercions tout particulièrement nos collègues Juraj Bartko et Martin Kaluznik, qui ont grandement contribué à cette recherche. Nous tenons également à féliciter Amazon, Broadcom et Cypress pour leur bonne coopération dans le traitement des problèmes signalés et ICASI pour son aide dans l'information du plus grand nombre possible de fournisseurs touchés.