Nous entendons souvent parler de la nécessité d'utiliser des navigateurs comme Tor afin de préserver notre vie privée en ligne ou d'échapper à la censure dans certaines régions de la planète. Toutefois, il n'est pas toujours clair à quel point il est important de bien gérer notre vie privée en ligne. Par conséquent, dans ce billet, nous expliquerons quelques concepts de base qui peuvent être utiles pour mieux gérer notre vie privée sur Internet, en particulier comment des tiers peuvent obtenir des informations de nos appareils malgré une navigation en mode incognito ou en utilisant un VPN, et nous parlerons également du concept d'empreinte digitale du navigateur et du suivi des cookies.

Il existe plusieurs réponses valables à la question de savoir pourquoi nous devrions nous préoccuper de la protection de la vie privée en ligne, et l'une des raisons les plus importantes est que vie privée et sécurité sont étroitement liées.

La confidentialité en ligne implique de garder nos renseignements personnels ou toute information qui nous permet de nous identifier et d'enregistrer nos activités hors de la portée de tierces parties. Ces renseignements peuvent être utiles à diverses fins. Les cybercriminels, par exemple, utilisent souvent la collecte d'informations auprès d'une victime et les utilisent de différentes manières.

Cela dit, la présente publication se concentrera sur les informations relatives à nos activités et intérêts sur Internet qui permettent à un tiers d'avoir une approximation plus ou moins précise de la personne derrière un ordinateur, qui peut être utilisée à la fois pour déterminer quelles publicités seront montrées à cette personne et pour se livrer à des activités d'espionnage.

En ce sens, un acteur malveillant pourrait utiliser l'empreinte digitale de notre navigateur pour découvrir les plugins que nous avons installés et exploiter les éventuelles vulnérabilités qui peuvent apparaître. Il n'est pas trop tard pour se rappeler que l'utilisation de plugins obsolètes ou de sources peu fiables augmente considérablement notre surface d'attaque, tout en rendant notre empreinte digitale plus spécifique et, par conséquent, plus traçable.

Méthodes qui peuvent être utilisées pour suivre un utilisateur

Empreinte numérique laissée par votre navigateur

Lorsque nous accédons à une page Web, ceux qui la développent peuvent (et le font habituellement) ajouter des scripts pour obtenir des informations sur notre système d'exploitation, adaptateur graphique, formats audio supportés, résolution d'écran, entre autres données.

Le but principal de ces informations est d'optimiser le contenu du site pour correspondant à notre appareil.

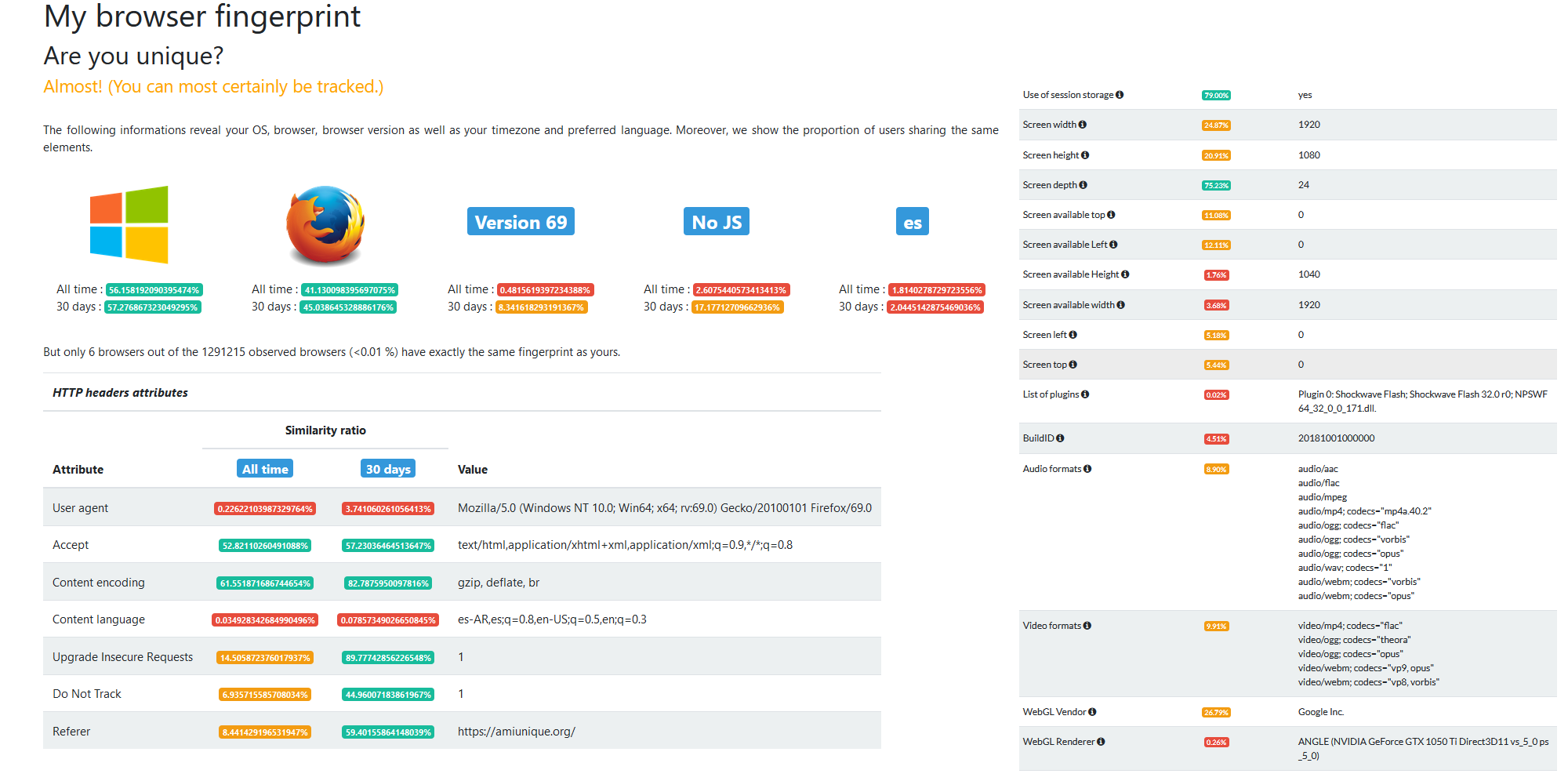

Le problème se pose lorsque nous nous connectons à des sites peu fiables ou à des sites fiables dont les serveurs ont été compromis par un attaquant, car il peut être utilisé comme une méthode pour recueillir des informations sur l'activité par un acteur malveillant. Dans l'image suivante, vous pouvez voir un exemple des informations qui peuvent être collectées par le serveur web.

Exemple de données pouvant être obtenues à partir des données collectées par le serveur Web.

Ceux d'entre vous qui comprennent l'anglais auront remarqué que seulement six navigateurs ont exactement la même empreinte digitale que celui utilisé pour cette démonstration, parmi environ 1,3 million de configurations stockées dans la base de données. Ceci permet une identification avec une précision de plus de 99,99 %.

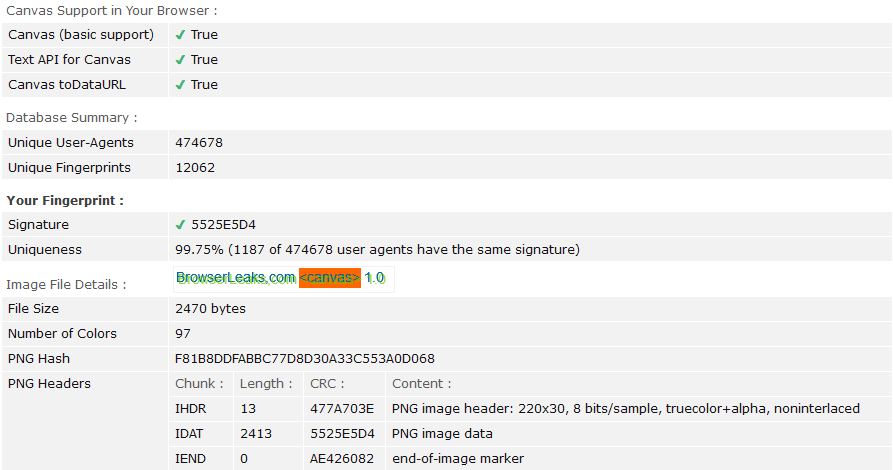

Une autre méthode alternative pour obtenir l'empreinte de notre navigateur est l'utilisation de Canvas. Il s’agit d’une API incluse par défaut dans HTML5 (langage utilisé par la plupart des pages web) qui permet à Javascript de dire à notre navigateur comment créer un objet graphique et l'afficher à l'écran. L'astuce est que, selon les caractéristiques de notre système, ce rendu sera légèrement différent de celui de la plupart des autres périphériques, soit en utilisant différents matériels, logiciels ou configurations. A partir de là, vous pouvez générer un hachage (fonction mathématique) basé sur notre système qui sera relativement unique et qui permettra également l'identification avec une certaine précision, comme le montre l'image suivante.

Información generada a partir de un hash en base a nuestro sistema

Cette méthode est efficace pour suivre les utilisateurs en ligne même lorsque l'utilisation des cookies est désactivée. Elle fonctionne donc même si vous naviguez en « mode privé ». L'utilisation d'un VPN n'est pas non plus utile pour ce protéger contre ces pratiques.

D'autres mécanismes plus spécifiques qui peuvent être utilisés sont de vérifier sur quels sites l'utilisateur est connecté et quelles bibliothèques ou typographies spécifiques le client supporte.

Cookies, plus particulièrement les cookies de suivi

Un cookie est un fichier texte qui est stocké localement sur notre ordinateur lorsque nous visitons une page Web. Idéalement, son utilisation est limitée au maintien de la session utilisateur avec le serveur (puisque le protocole HTTP ne possède pas cette fonctionnalité) et à la sauvegarde de certains paramètres, personnalisations et préférences. Ils sont essentiels à l'utilisation d'Internet tel que nous le connaissons et peuvent contribuer à améliorer la sécurité de nos titres de compétence.

Cela dit, il existe différents types de témoins et chacun d'eux peut servir à des fins différentes. De plus, c'est quelque chose que nous sommes souvent obligés d'accepter sans consentement ou information à son sujet, dans la plupart de nos pays (si vous êtes entré récemment sur un site web européen, vous aurez remarqué que le site vous demande d'accepter la politique des cookies car elle y est réglementée). Aujourd'hui, nous allons nous concentrer sur les cookies de suivi (ou « tracking cookies »), également connus sous le nom de cookies de suivi, un casse-tête pour ceux qui apprécient leur vie privée en ligne.

L'utilisation des cookies est limitée au domaine qui les émet selon les règles de la Same Origin Policy, qui régit Internet. Ainsi, un cookie émis par abc.com ne peut être lu et utilisé que par abc.com. Selon cette vision théorique et rigide, il devrait être impossible pour un cookie de traquer autrui en ligne. Malheureusement, la réalité est bien différente. Pour diverses raisons, de nombreux sites décident d'héberger des cookies tiers sur leurs sites, comme la création de statistiques sur le trafic Web qu'ils reçoivent ou d'ajouter certaines fonctionnalités à leur site, comme la possibilité d'utiliser le profil d'un réseau social pour commenter dans un forum.

Pour ce faire, ils hébergent un script développé en Javascript (si l'action se fait du côté client) ou en utilisant du HTML iframes ou un pixel de suivi (connu comme « Tracking Pixel ») si la traque est faite depuis le serveur lui-même, qui envoie effectivement notre cookie émis par abc.com vers abc.com. Les propriétaires d'abc.com peuvent maintenant savoir qui nous sommes, puisque nous sommes les seuls à avoir le cookie émis par le serveur et quel site nous venons de visiter.

Les cookies peuvent être des cookies de session, c'est-à-dire qu'ils seront supprimés lorsque vous fermez votre navigateur, ou bien ils peuvent être persistants si le serveur indique une date d'expiration.

Cependant, il n'y a pas que des mauvaises nouvelles. Cette année, certains navigateurs ont commencé à désactiver l'utilisation de cookies tiers par défaut, comme Mozilla.

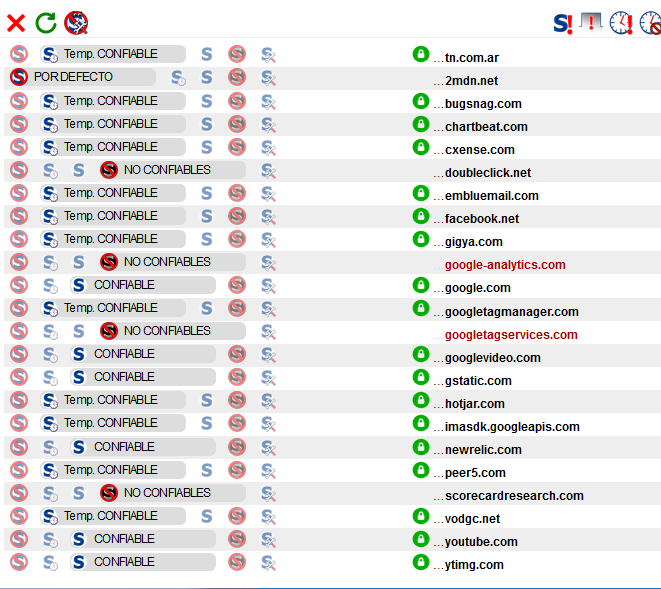

Exemple de scripts et de cookies qui sont téléchargés lors de la visite, par exemple, du site Web d'un journal réputé.

Compléments d'un site ordinaire

WebRTC

WebRTC, une API prise en charge activée par défaut dans tous les navigateurs de masse, est un autre moyen qui peut être utilisé par une tierce partie pour obtenir des informations sur les utilisateurs à partir du navigateur. Il permet au navigateur d'interagir dynamiquement avec le matériel de nos équipements, tel que microphone ou webcam, en plus de certains avantages tels que le transfert de fichiers sans avoir à installer des plugins tels que Flash ou Silverlight. Bien qu'il soit conçu pour générer des pages avec plus de fonctionnalités, il vous permet également d'obtenir l'adresse IP publique et privée de l'ordinateur (même en utilisant un VPN), d'accéder au matériel et aux fichiers dans notre système.

Bien que la technologie soit prometteuse, elle peut en même temps être une préoccupation pour les utilisateurs, car ils ont détecté de nombreuses vulnérabilités graves, comme le CVE-2016-10600.

Si nous n'utilisons pas ce service, il peut être utile de le désactiver.

Que peut faire un tiers des informations publiques récoltées sur les sites Web visités?

Une entreprise légitime peut utiliser ces informations pour de nombreuses raisons : optimiser le contenu du site pour le faire fonctionner correctement, personnaliser le contenu de la page selon nos préférences, offrir de la publicité ou des offres visant nos intérêts, vendre ou partager les informations à des tiers ou accéder à tout ce que nous avons accepté dans les termes et conditions. Tout cela pourrait être utilisé pour obtenir un certain avantage concurrentiel.

Un acteur malveillant peut utiliser ces informations pour des raisons plus funestes : obtenir des informations de notre configuration système et les utiliser pour effectuer une sorte d'attaque, vendre les informations collectées sur le dark Web, sur des sites tels que le Genesis Store, peut-être avec d'autres informations qu'ils ont collectées (peut-être publiques). Ils peuvent également utiliser l'information en complément d'un autre type d'attaque.

Un chercheur peut utiliser ces informations pour des raisons complètement différentes. Elles peuvent permettre de relier une personne à un ordinateur physique à partir duquel un crime a été commis, par exemple pour produire des preuves admissibles devant un tribunal.

Recommandations

Si, après avoir lu cet article, vous souhaitez améliorer votre vie privée et la sécurité de vos activités en ligne, certaines recommandations (classées selon votre niveau d’aversion au risque comme utilisateur) peuvent l'être :

- N'accédez pas à des sites sont potentiellement dangereux ou qui peuvent avoir été compromis. En ce sens, il est fortement recommandé d'utiliser un logiciel antivirus qui bloque les pages Web qui exécutent des activités malveillantes.

- Maintenez votre navigateur et ses extensions à jour.

- N'installez pas d'extensions inutiles ou peu fiables.

- Configurez le navigateur pour qu'il n'accepte pas les cookies de tiers, supprimez ceux qui sont déjà enregistrés.

- Utilisez des add-ons qui bloquent l'utilisation de Javascript par défaut, n'activez que les scripts en lesquels nous avons confiance. NoScript est une option pour cela.

- Utilisez un proxy fiable pour nos connexions ou un navigateur comme Tor.

- Utilisez le système d'exploitation Tails, qui force toutes les connexions Internet à passer par Tor.

Une des caractéristiques de Tor est qu'il nous permet d'isoler les cookies de chaque site Web afin que notre activité ne puisse pas être suivie. De plus, il génère une fausse empreinte à partir de notre navigateur; ainsi, tous les utilisateurs de Tor ont des empreintes presque identiques pour empêcher l'identification. Pour plus d'informations, nous vous recommandons de lire l'article suivant : Trois moyens de surfer anonymement sur Internet.

Conclusion

La connaissance est un pouvoir, tant pour ceux qui cherchent à faire le mal que pour ceux qui cherchent à se protéger. La prise de conscience de ces questions permet au moins de mieux contrôler ce que nous partageons et ce que nous ne partageons pas.

Nous devons nous rappeler qu'il n'existe ni intimité ni sécurité totale, à moins que nous ne vivions sous un rocher. Tous ces conseils peuvent être inutiles si un site légitime en qui nous avons confiance est compromis par un attaquant et que ses données sont divulguées. Malheureusement, ce n'est plus sous notre contrôle.

Dans cette dernière optique, je vous recommande de lire l'article « Comment vérifier si votre mot de passe a été volé lors d’une brèche de sécurité? » qui explique comment savoir si vos renseignements personnels ont été exposés lors d'une fuite qui a affecté un site ou un service légitime où vous avez pu créer un compte. Enfin, n'oubliez pas de changer vos mots de passe périodiquement.