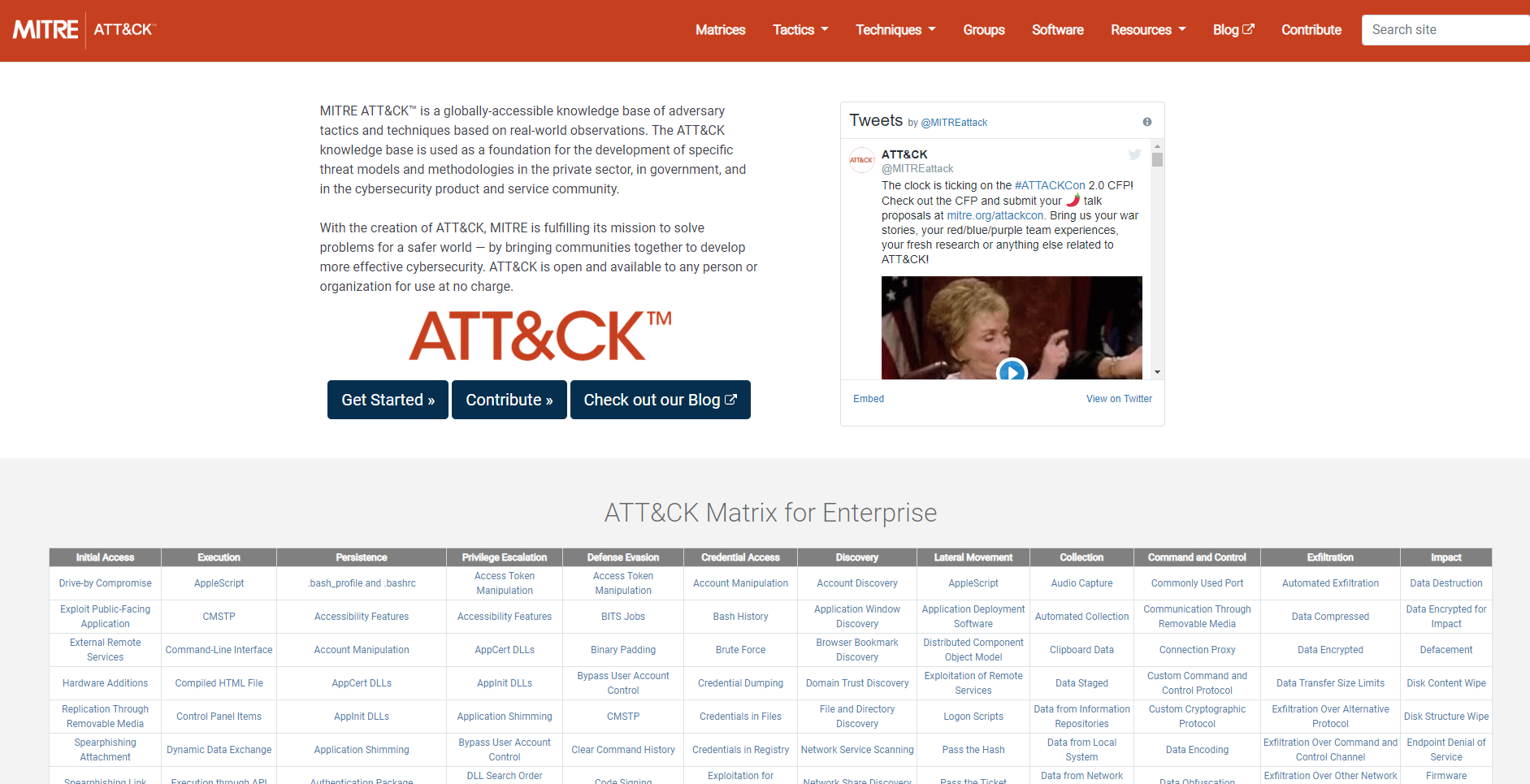

MITRE est une société à but non lucratif créée en 1958 dont la mission est de « résoudre les problèmes pour un monde plus sûr ». Cet objectif est atteint en partie grâce à la nouvelle base de connaissances de l'organisation, connue sous le nom de MITRE ATT&CK, qui signifie « Adversarial Tactics, Techniques, and Common Knowledge » (Tactiques, techniques et connaissances de base des adversaires). Il s'agit d'une plateforme qui organise et catégorise divers types de tactiques, techniques et procédures (TTP) utilisées par les acteurs de la menace dans le monde numérique, visant à aider les organisations à identifier les lacunes dans leurs cyberdéfenses.

Toutes les informations collectées sur les attaques sont présentées dans différentes matrices, telles que les matrices d’entreprise, mobiles and pré-attaques. La matrice d'entreprise, par exemple, comprend les catégories (ou tactiques) suivantes :

- Accès initial

- Exécution

- Persistance

- Escalade des privilèges

- Évasion de la défense

- Accès aux justificatifs

- Découverte

- Mouvement latéral

- Collecte

- Commande et contrôle

- Exfiltration

- Impact

Chaque catégorie est divisée en sous-catégories (ou techniques) spécifiques, chacune correspondant à un type d'attaque. On y trouve également des détails sur la technique, des exemples, des références (montrant quelles plates-formes peuvent être attaquées, les dates auxquelles les incidents ont été détectés, etc.) et des suggestions pour l'atténuation et la détection de la menace.

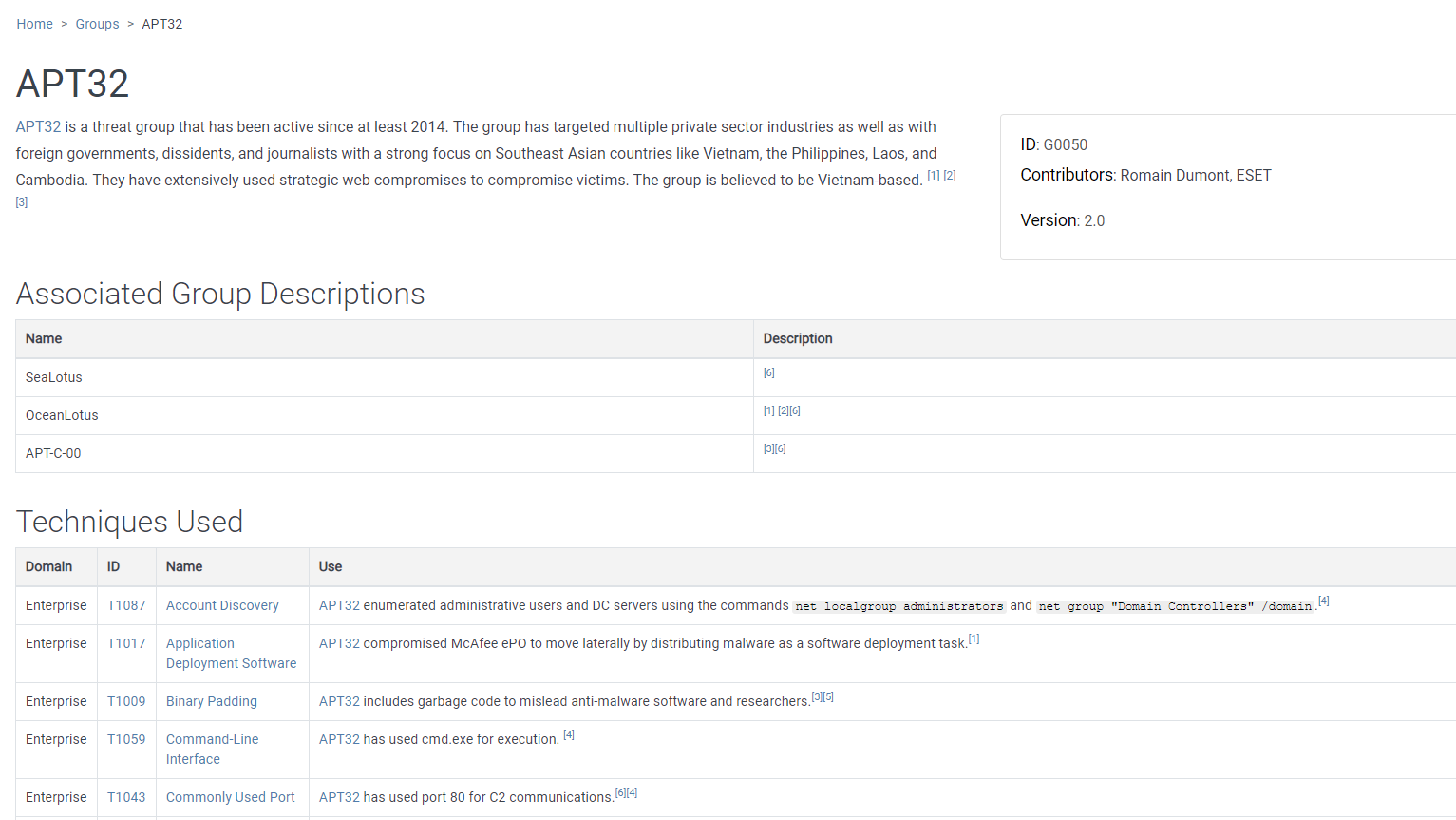

Par exemple, la section Spearphishing Link (lien d’harponnage) sous Accès initial contient une explication de ce qu'implique cette méthode d'accès initial. Au moment de la rédaction du présent document, cette section comprend 19 exemples d'acteurs de la menace utilisant cette technique (la figure 1 montre l'entrée pour Ocean Lotus, alias APT32). Inutile de dire que ce nombre augmentera avec le temps avec de nouveaux rapports, accompagnés d'explications et de recommandations sur la façon d'atténuer ces menaces et sur les techniques de détection nécessaires pour rester en sécurité - ou du moins davantage en sécurité.

La plateforme fournit une kyrielle d'informations utiles pour l'analyse du cycle de vie complet d'une cyberattaque, y compris la reconnaissance de la cible, les vecteurs d'attaque, l'intrusion réelle et les actions post-violation.

Quel est l'intérêt?

Ce type de répertoire d’informations est extrêmement utile aux professionnels de la sécurité de l'information, car il les aide à se tenir au courant des nouvelles techniques d'attaque et à prévenir les attaques en premier lieu.

Les organisations peuvent utiliser ce cadre pour créer une carte de leurs systèmes de défense. Bien que le cadre décrive avant tout un comportement contradictoire, les entreprises - en particulier celles qui conçoivent des mécanismes de sécurité - peuvent faire les ajustements nécessaires, en tenant compte des scénarios d'attaque possibles et, si nécessaire, en formant leur personnel.

ATT&CK fournit des détails sur un grand nombre d'acteurs et de groupes, y compris les techniques et les outils pour lesquels ils sont connus, basés sur les signalements disponibles en open-source. En permettant de décrire les comportements hostiles d'une manière standardisée, le cadre ATT&CK peut également être utile pour fournir des renseignements sur les menaces à la cybersécurité. Le cadre fournit un guide que les équipes de sécurité peuvent comparer aux contrôles opérationnels existants dans le but d'établir les forces et d'identifier les faiblesses avant que les acteurs de la menace ne puissent les exploiter.

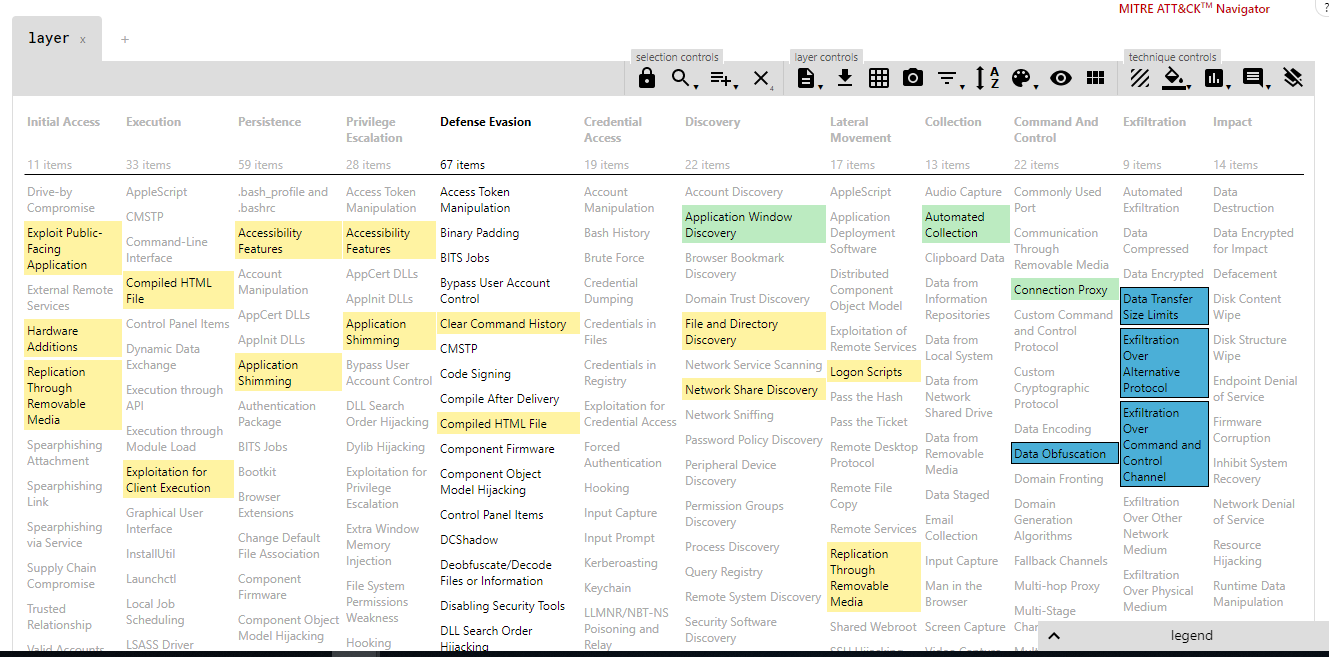

Creating entries in the MITRE ATT&CK Navigator for specific actors is a good way of visualizing the strengths and weaknesses of one’s environment relating to these actors or groups. It can also be used to categorize tests carried out on an organization’s internal systems, together with their results. This navigator can be used online or downloaded for more stable and long-term use.

Créer des entrées dans le navigateur MITRE ATT&CK Navigator pour des acteurs spécifiques est un bon moyen de visualiser les forces et les faiblesses de son environnement par rapport à ces acteurs ou groupes. Il peut également être utilisé pour catégoriser les tests effectués sur les systèmes internes d'une organisation, ainsi que leurs résultats. Ce navigateur peut être utilisé en ligne ou téléchargé pour une utilisation plus stable et à long terme.

igure 2 - Vue du navigateur MITRE ATT&CK Navigator et des options de catégorisation et d'organisation des tests effectués et de leurs résultats

D'autres ressources sont liées à ATT&CK et fournissent des mécanismes pour tester les techniques d'attaque dans des environnements simulés. Par exemple, des entreprises comme Verodin, SafeBreach, et AttackIQ offrent la possibilité d'effectuer une simulation d'attaque. Il existe des options open-source telles que MITRE Caldera, Uber Metta, Red Team Automation (RTA), ou Atomic Red Team, pour n'en citer que quelques-unes, qui permettent d'effectuer des simulations d'attaques et sont également liées à ATT&CK. Comme toujours, il faut faire preuve d'une extrême prudence lors de la réalisation de ce type d'essais dans des réseaux de production où l'ampleur des ramifications possibles n'est pas entièrement connue. Il est toujours conseillé d'utiliser des environnements contrôlés et qui sont autant que possible séparés des réseaux avec des équipements de production contenant des données réelles de l'entreprise.

En résumé, MITRE ATT&CK comprend un ensemble d'outils et de ressources pour compléter toute stratégie de sécurité. Ce cadre fournit aux organisations des renseignements sur les menaces et leur donne une idée de leur degré de préparation à détecter les intrusions et à y réagir. De cette façon, ils sont en mesure de répondre à leurs besoins en matière de cybersécurité et d'être prêts en cas d'attaque de la part d’acteurs malveillants.